【Apple MDM】Apple MDM & APNs的運作流程說明

一、APNs 的運作流程:

– MDM Server 會需要 outbound TCP port 2195, 2196, 2197 向 17.0.0.0/8 的 APNs server 取得服務。

– Mac/iOS 設備會需要 outbound TCP port 5223 向 17.0.0.0/8 的 APNs server 取得服務。

– 當連上網路 Mac/iOS 設備 trigger 和 APNs server 的連結。

– APNs 使用 XMPP over SSL 透過 TCP port 5223 運作。(這個不能使用 proxy)

– 啟始 TCP 連結。( APNs – TCP 5223, ActiveSync – TCP 443 )

– 所有通訊都會透過這個 TCP channel 進行。

– Mac/iOS 裝置只要有 internet 連線便會持續的和 APNs 保持連線。

– 當 MDM server 需要和 Mac/iOS 設備溝通時,MDM server 會向 APNs 送出請求,讓 APNs server 推播命令到 Mac/iOS 裝置。

– 如果有清除裝置或是刪除任何東西, Mac/iOS 裝置會立即執行。

– 如果命令是要登出或是進行下載,Mac/iOS 裝置會連透過 SSL TCP 443 port 和 MDM server 進行溝通。

請參考下列整個行動裝置管理的流程說明:

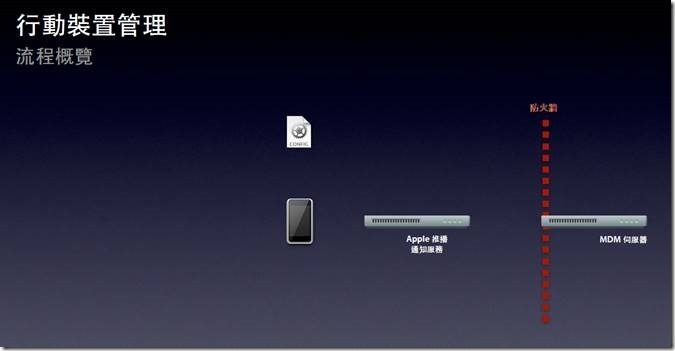

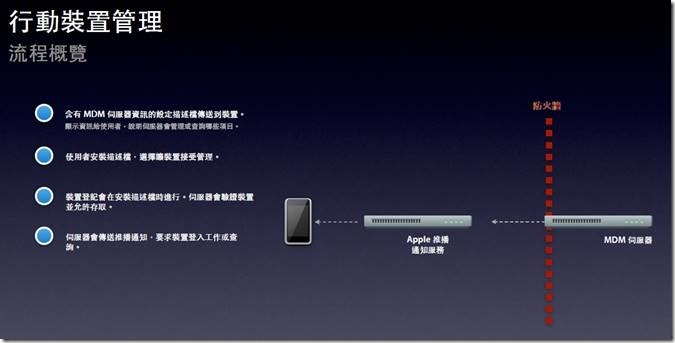

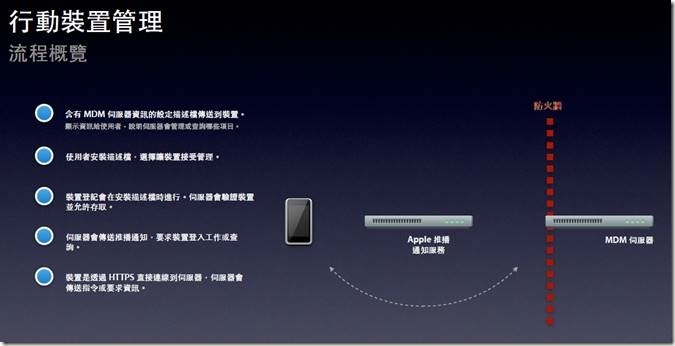

Step 0:iPad、MDM Server & APNs架構流程

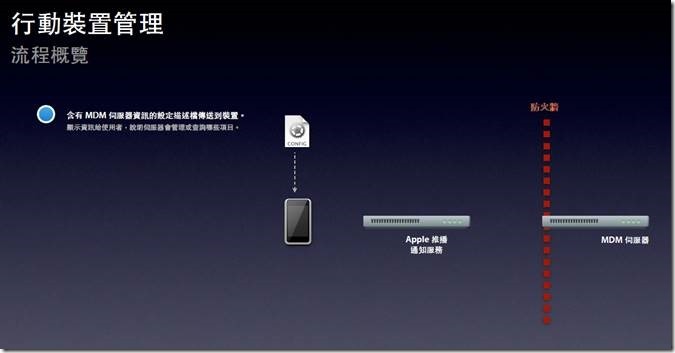

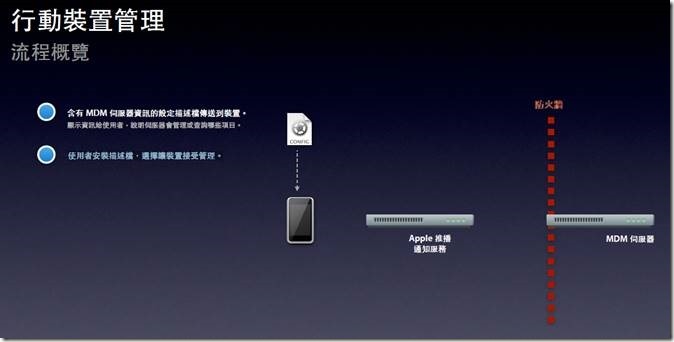

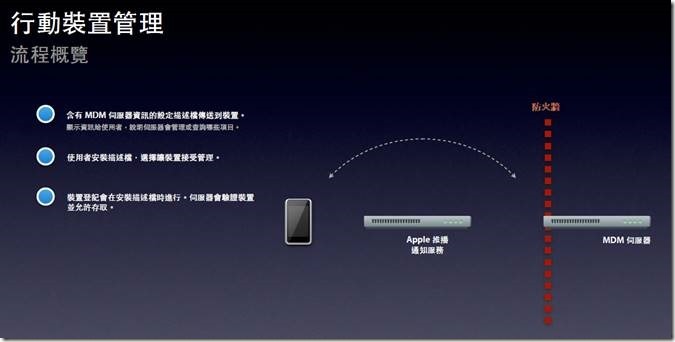

Step 1:含有MDM伺服器資訊的設定描述檔傳送到裝置。(顯⽰示資訊給使⽤用者,說明伺服器會管理或查詢哪些項目)。

Step 2:使⽤用者安裝描述檔,選擇讓裝置接受管理。

Step 3:裝置登記會在安裝描述檔時進⾏行。伺服器會驗證裝置並允許存取。

Step 4:伺服器會傳送推播通知,要求裝置登入工作或查詢。

Step 5:裝置是透過 HTTPS 直接連線到伺服器,伺服器會傳送指令或要求資訊。

更多資訊,請參考以下連結:

http://developer.apple.com/library/ios/#technotes/tn2265/_index.html

二、詳細 APNs 封包內容:

– APNs 使用 XMPP over SSL,所有的封包是加密過的,防火牆只知道它是一個 SSL 封包。

三、Mac/iOS 裝置、MDM、APNs 溝通的頻率:

– 當 iOS 裝置和 APNs server 連接時,不會有和 MDM server 連接或是動作,如果沒有從 MDM server 出來的命令,防火牆只會看到和 17.0.0.0/8 中的 server 保持連線的連接。

——————————————————————————————————————–

以下訊息希望欲採用Apple MDM的組織單位所能知悉並理解的…

1. 防火牆需要開啓 outbound TCP 2195, 2196, 2197, 5223 port (17.0.0.0/8)

– 這是一個 outbound 而且經由特定的 port 連向蘋果網路,使用者除了 APNs 之外無法開啟其它連接。

2. Mac/iOS 裝置需要使用蘋果憑證透過 XMPP over SSL 和 APNs server (17.0.0.0/8) 連接

– 這個架構確保所有的 APNs 都是和合法正確的 Apple APNs server 連結。

3. 因為不會有 inbound 連結,所以這避免了任何潛藏的資安欺騙或是攻擊,而且所有的流量的建立需要使用信任的憑證與授權。

4. 如果還是擔心,可以用 IDS/IPS 來監控 TCP 5223 port

– TCP 5223 port 通常只會有低流量。

– 可以設定防火牆只要有不尋常的流量便關閉整個連結。

5. 請信任蘋果和蘋果聘任的網路專家及確保企業網路資訊安全的 guideline、policy、checklist。

近期迴響