02 Azure 資訊保護、統一標籤和 Office 365 郵件加密簡介

開始使用 Azure 資訊保護

隨著安全和合規中心中統一標籤用戶端和敏感度標籤的通用性,對於客戶應從何處開始部署以及應使用哪些用戶端,出現了一些混淆。這是一個常見問題,需要瞭解 Azure 資訊保護用戶端(經典)中可用的功能與 Azure 資訊保護統一標籤用戶端中當前可用的功能。

Azure 資訊保護統一標籤客戶端

Azure 資訊保護統一標籤用戶端是一個 Office 和 Windows 載入項,它從多個應用程式和服務支援的統一標籤存儲中拉出標籤。此用戶端支援最新的高級功能,建議所有客戶使用,但稍後會註明一些小例外情況。此用戶端從 Office/Microsoft 365 安全和合規性中心下載敏感度標籤和策略設置。

Azure 資訊保護用戶端 (傳統)

Azure資訊保護用戶端(經典版)自 Azure 資訊保護首次被宣佈為用於分類和保護檔和電子郵件的新服務以來一直可用。此用戶端從 Azure 下載標籤和策略設置,並從 Azure 門戶配置 Azure 資訊保護策略。

將標籤移至統一標籤

默認情況下,新租戶已啟用統一標籤。對於已建立租戶的客戶,需要執行一次性啟動才能將標籤從 Azure 標籤存儲遷移到統一標籤存儲。遷移這些標籤不需要立即將所有 Azure 資訊保護經典用戶端升級到統一標籤用戶端。您可以立即啟動統一標籤,並在完成完全測試後分階段遷移用戶端。這還允許您開始測試和啟用使用 MIP SDK 的 Mac、行動和其他服務(PowerBI、線上共享點、Adobe PDF、DLP、防火牆等)。

在本實驗中,我們將主要查看 Azure 資訊保護統一標籤客戶端,因為它現在具有大多數企業部署所需的高級功能。

預設標籤設定

在新的 AIP 租戶中,默認情況下,Microsoft 不再在租戶中暫存標籤。為此實驗室提供的演示租戶應處於此新的默認狀態,沒有標籤。在此步驟中,我們將演練生成默認標籤集並將其分配給全域策略的過程。

-

開啟微軟 edge 並瀏覽到 https://aka.ms/AIPConsole 並登入以下認證

提示時提供以下認證:

admin@M365x535657.onmicrosoft.com

9_%jq_a!Ll8%

注:儘管我們主要關注本實驗中的 AIP 統一標籤用戶端,但我們建議在 Azure 門戶中最初定義標籤,並啟動統一標籤以將它們遷移到安全和合規性中心後端。這允許您根據需要使用經典用戶端和 AIP 掃描器中可用的功能。在新租戶中生成標籤時,標籤存儲在 SCC 後端中,可從 Azure 或 SCC 訪問。

-

在 Azure 資訊保護邊欄選項卡中,在"分類"下按一下"標籤"

-

在「標籤」邊欄選項卡中,按下頂部的「+ 產生預設標籤」按鈕

生成完成後,您將看到如下圖像。

-

接下來,在左側的"分類"下,按一下"策略"

-

在「策略」邊欄選項卡中,按下「全域」以打開策略

-

在"策略:全域"邊欄選項卡中,等待,直到在"標籤顯示名稱"列下看到"無標籤",然後按下’添加或刪除標籤"

注意:如果此內容在載入時卡住…

NOTE: If this is stuck on Loading… for more than about 10 seconds refresh the browser inside the VM and go back into the global policy

-

在"策略:添加或刪除標籤"邊欄選項卡中,選中每個標籤旁邊的框,然後按兩擊"確定"

-

返回策略:全域邊欄選項卡,在"選擇默認標籤"下選擇"常規"

-

切換"所有文檔和電子郵件"必須具有標籤(自動應用或由使用者應用)設置為"打開"

-

切換使用者必須提供理由來設定較低的分類標籤、刪除標籤或刪除對On的保護

-

點選「儲存」並確定

-

按下右上角的X以關閉策略:全域邊欄選項卡

-

接下來,在「分類」下單擊標籤

-

展開機密與高度機密的父標籤,您的標籤應類似於下圖

以這種方式創建預設標籤使標籤同時可供 Azure 門戶和安全與合規性中心使用。在下一個任務中,我們將轉到 SCC 以進行進一步配置。

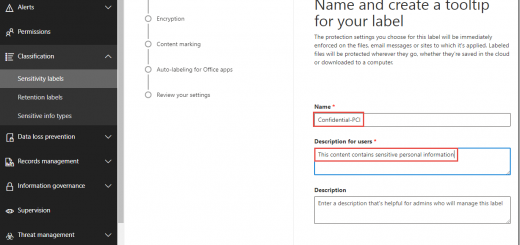

使用者介面演練

現在,我們已經創建了默認標籤集,我們將討論安全與合規中心分類介面的各種元素。

-

在新選項卡中,瀏覽到 https://security.microsoft.com/

-

在左側,展開分類並按下 靈敏度標籤

在"標籤’部分中,您將看到為 AIP 演示租戶配置的預設標籤。

這些演示標籤以Microsoft內部使用的標籤(我們使用非商業業務時的個人標籤除外)進行建模,強烈建議對於尚未具有既定和有效的分類分類的客戶作為基準。有關 Microsoft 如何開發此分類以及我們如何在內部部署 AIP 的更多詳細資訊,請瀏覽線上影片: https://aka.ms/AIPShowcase

-

在頁面頂部,按下標籤政策

請注意,沒有預定義的標籤策略。安全與合規性中心中的標籤策略比 Azure 門戶中的策略更通用,因為相同的標籤可以在多個策略中應用。這允許基於組或角色進行更高級別的自定義。

-

在"標籤策略"頁上,按下"發布標籤"

-

在"新敏感度標籤策略"中,按兩下"選擇要發布的標籤"

-

在選擇分頁「邊欄選項卡」中,按下「新增」按鈕

-

選擇標籤「邊欄」 選項, 選擇 「顯示名稱 」「旁邊的複選框」 以選擇所有分頁,然後按下「新增」 按鈕

-

在「選擇分頁」邊欄選項卡中,按下「完成」按鈕

-

在「選擇要發布的標籤」頁上,按下「 下一步」按鈕

-

在「發佈這些敏感度標籤」頁上,按下「 下一步」按鈕

-

在「策略設定」頁上,按下「 下一步」 按鈕

註: 我們將在實驗室稍後重新討論這些設定

-

在「策略設定」頁上,在「名稱」文字框中鍵入全球

-

按下"下一步"

-

在"查看設置"頁上,按一下"發佈"

-

在左方的類別下,按下敏感資訊類型

這顯示了 Microsoft 提供的 100 種敏感資訊類型的清單,這些敏感資訊類型已開箱即用,可用於我們的在線服務。這些可用於使用使用數據分類服務的任何服務發現敏感資訊(其中一些服務包括 AIP 統一標籤用戶端、Office 365 DLP 和 Microsoft 雲端應用安全性)。

-

接下來,在「敏感資訊類型」頁上,按下「管理Office 365 安全和合規性中心中的敏感資訊類型 ?」的連結

注:在 Office 365 安全和合規性中心,您可以創建新的敏感資訊類型。我們將在下面逐步完成創建新敏感資訊類型的過程。由於這是一個介紹性實驗室,我們只會定義一個簡單的新敏感信息類型,用於本實驗。

-

在敏感資訊類型頁上,按兩下"創建"

-

在‘名稱與描述’框中, 鍵入密碼 然後單擊"下一步"

-

在"匹配頁面的要求"下,按下 ‘符合元素",按下‘新增元素"

-

接下來,在「檢測包含內容」下,按下 「其中任何內容」 ,並從下拉清單中選擇「關鍵字」選項

請注意,目前有 3 個選項用於內容偵測、正規表示式、關鍵字列表與字典。如果單擊其中任何一個元素,則可以進一步定義用於新敏感類型的條件。您還可以設置「置信度」級別和字元接近以微調自定義類型的匹配。

-

在‘關鍵字‘ 文字框中,輸入pass@word1

-

點選「下一步」並完成

-

在安全和合規性彈出視窗中,按下「 否」 以拒絕測試

-

關閉 Office 365 安全和合規性選項卡

-

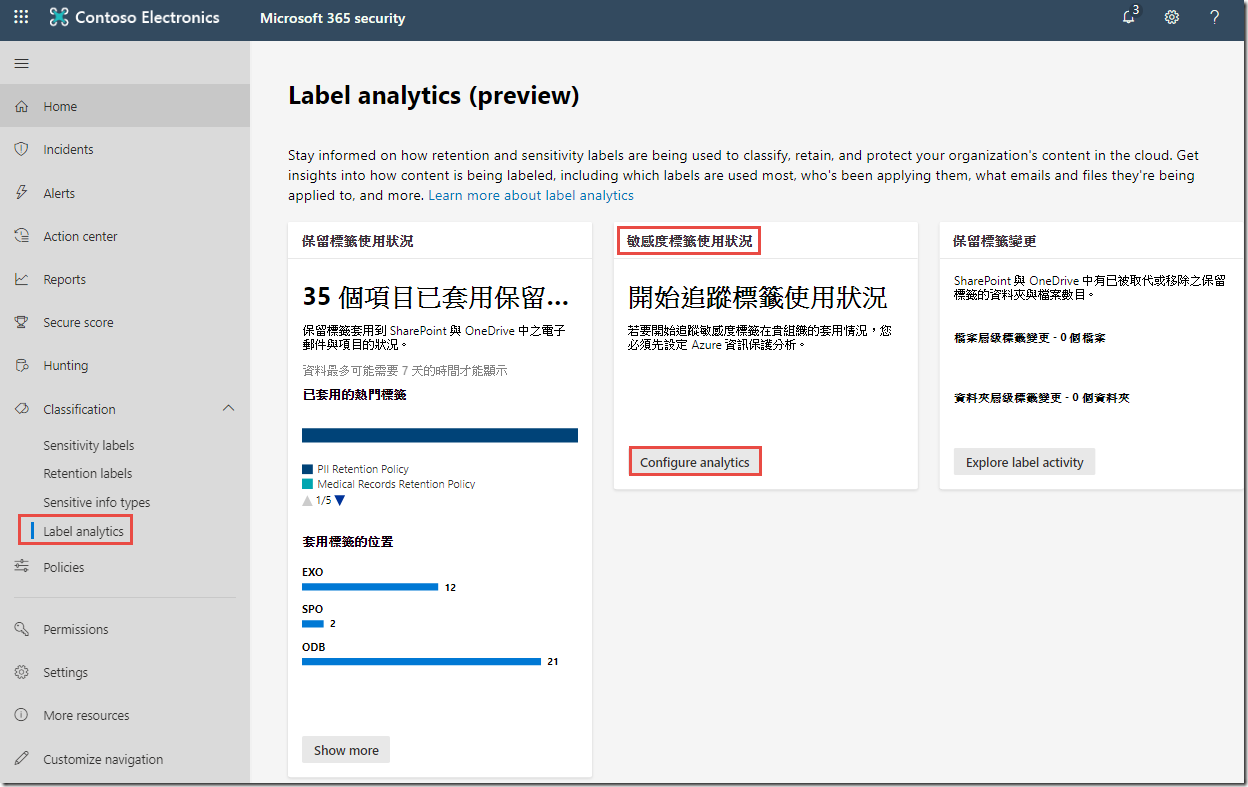

傳回 Microsoft 365 安全中心 並在分類下 ,單擊標籤分析

請注意,分析門戶當前沒有可用的數據。這是因為它尚未配置。我們將無法在此實驗中配置分析,因為它需要存取 Azure 訂閱,但我們將演練下面的分析儀錶板。

-

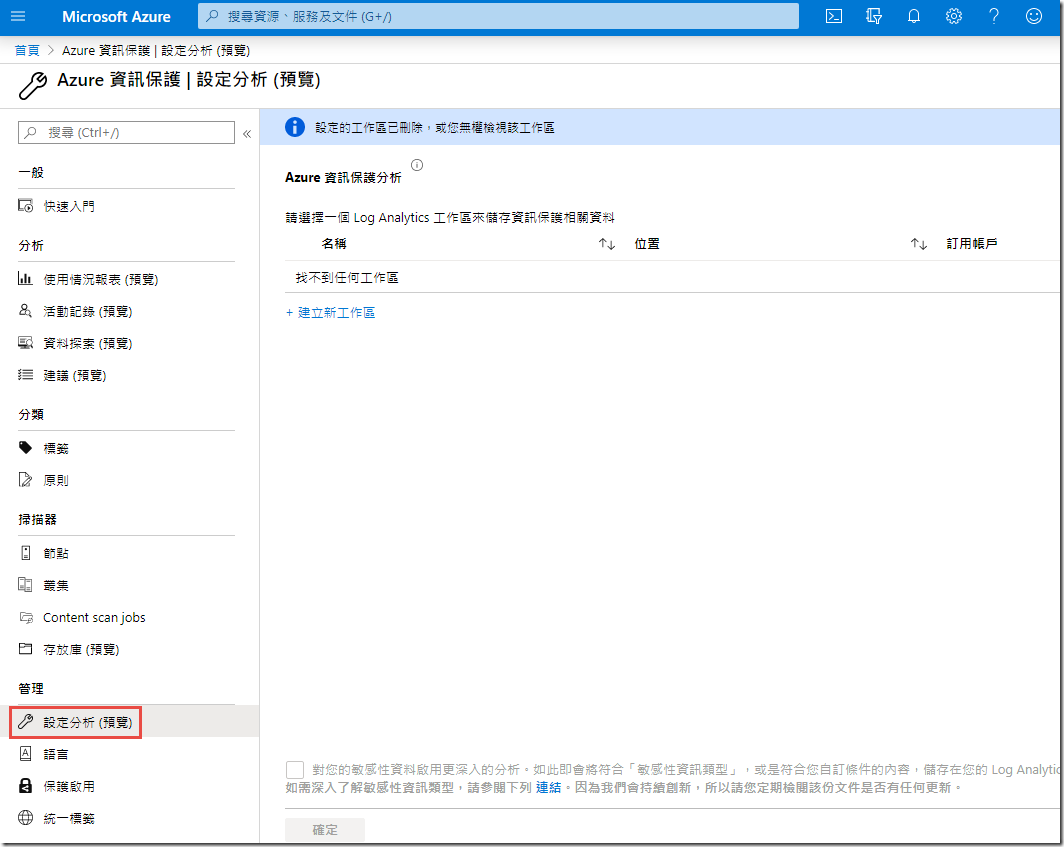

在"標籤分析"頁上,在"敏感度"標籤使用框中,按下 "配置分析"

您將被重定向到 Azure 入口中的 AIP 分析邊欄選項卡。此邊欄選項卡用於配置 AIP 分析。這是透過連接現有的 Azure 日誌分析工作區或使用「創建新工作區」連結創建新工作區來實現的。Azure 日誌分析工作區需要 Azure 訂閱,因此我們將無法在本實驗中演示此功能,但我們將在下面提供各種 Analytics(分析)儀錶板的螢幕截圖。

此邊列選項卡底部還有一個附加選項,用於對敏感資料進行更深入的分析。此選項通常僅在測試期間使用,因為它允許用戶端和掃描器收集檔中包含的實際敏感數據,而不是簡單地識別數據是否存在。

-

下面我們將回顧 AIP 分析的一些視覺化效果

使用方式報告可用於顯示過去 31 天的標籤和保護數據。它還可以顯示有多少使用者和設備已連接到您的租戶。這是瞭解使用者活動程度以及分類分類是否有效的有用資訊。

您還可以查看標籤的分佈以及它們主要使用哪些應用程式。這將顯示 Office 應用程式、AIP 掃描器、檔案資源管理員(右鍵單擊)以及任何其他使用 MIP SDK 的 Microsoft 和第三方應用程式。

活動日誌報告顯示在指定時間段內發生的所有 AIP 活動。此預設值為 31 天,但可用於確定調查的特定時間範圍。

可以篩選此報表,您可以按一下各個記錄以查看有關活動的詳細資訊。我們不深入探討本實驗室的功能,但我們將在高級 AIP 實驗室中對此進行更多介紹。

"資料發現"報表顯示過去 31 天內應用的所有標籤以及任何掃描檔中所有已發現的資訊類型的可視化效果。您可以篩選特定類型的資訊或特定位置,包括檔案存儲庫、本地共用點庫,甚至特定終結點。

與 Microsoft Defender ATP 結合使用時,您可以識別有風險的設備,並查看它們包含哪些敏感資訊,以幫助確定補救工作的優先順序。

「建議」報告包含有關包含當前未使用建議或自動條件保護的敏感資訊的檔的詳細資訊。如果沒有針對敏感數據類型的建議或自動條件,使用者可能會在文檔中不適當地包含敏感資訊,而無法對其進行適當的標記和保護。

"建議"報表還顯示包含當前未由 AIP 掃描器或 Microsoft 雲應用程式安全監視的敏感資訊的位置。這可以説明管理員查找分支機構用於更好地定位它們以進行發現和保護的檔存儲庫。

當我們在 Azure 門戶中時,我們將查看仍在此門戶管理的其他元素。

-

在左側,在掃描器下,按下「節點」。。

此邊欄選項卡將顯示向此租戶報告的任何已配置的 AIP 掃描器節點(目前沒有)。這允許您監視 AIP 掃描器的狀態,並詳細資訊,如版本、掃描速率和掃描的檔案數。我們不會在本實驗室中安裝 AIP 掃描器,但本系列中的其他實驗室中提供了 AIP 掃描器的安裝和配置。

-

您可以在掃描器下,按下設定檔 ?。

此邊欄選項卡還與 AIP 掃描器相關,是配置 AIP 掃描器實例的儲存庫和全域設定的位置。我們將在作為本實驗室系列的一部分的 AIP 掃描器實驗室中詳細介紹這一點。

-

接下來,在"管理"下,按一下"語言"。

語言邊欄選項卡允許您選擇要本地化的語言。這是通過選中要為其中提供當地語系化的每種語言旁邊的複選框,然後單擊"匯出"。。"

您將獲得匯出的當地語系化.zip檔案,該檔包含每種選取語言的 xml 檔。完成後,您可以將它們壓縮起來,並將其導入同一位置。

-

接下來,在"管理"下,按一下「保護啟動」。

"保護激活"邊欄選項卡顯示租戶中的 Azure RMS 保護的當前狀態。需要啟動此設置才能使用 AIP 的保護功能。默認情況下,大多數租戶已啟動此功能。

-

最後,在"管理"下,按一標記"

本節前面介紹了統一標籤。啟動統一標籤會將 AIP 標籤移動到安全和合規性中心後端。啟動后,Azure 門戶中所做的任何更改也將反映在安全和合規性中心中,因為只有一個標籤副本。

如果對安全和合規性中心中的標籤進行更改,並希望這些更改反映在運行 AIP 用戶端(經典)的終結點上,則需要此邊欄選項卡中的「發布」按鈕。我們建議繼續管理 Azure 門戶中的標籤,直到全域遷移到 AIP 統一標籤用戶端。

檢討

在本節中,我們回顧了 Azure 門戶的 AIP 控制台和 Microsoft 365 安全中心的分類部分中包含的各種邊欄選項卡。

在下一節中,我們將演示標籤和策略的創建和修改,並演練每個設置可用的各種設置。

近期留言