03 Azure 資訊保護、統一標籤和 Office 365 郵件加密簡介

設定標籤與原則

本節演示如何使用 Azure 門戶中的 Azure 資訊保護邊欄選項卡來配置策略和子標籤。我們將創建一個新的子標籤並配置保護,然後修改現有的子標籤。我們還將創建一個標籤,該標籤將限定為特定組。

接下來,我們將將 AIP 全域策略配置為預設使用常規子標籤,最後,我們將配置一個作用域策略,以預設使用 Word、Excel 和 PowerPoint 的新作用域標籤,同時仍使用「常規」作為 Outlook 的預設值。

建立、設定及修改子標籤

在此任務中,我們將為內部存取群體配置一個受保護的標籤,該標籤可用於幫助保護公司內的敏感數據。通過將特定標籤的受眾限制為僅內部員工,您可以顯著降低無意洩露敏感數據的風險,並説明降低不良行為人成功洩露數據的風險。

但是,有時需要外部協作,因此我們將配置一個標籤,以匹配 Outlook 中"不轉發"按鈕的名稱和功能。這將允許使用者更安全地將公司外部的敏感資訊共用給任何收件者。通過使用名稱"不轉發",該功能也將熟悉 AD RMS 或 Azure RMS 以前的用戶過去可能使用過的內容。

-

在 Microsoft 365 安全中心中,在左側的分類下,單擊"敏感度標籤"

-

在"標籤"頁上,按下"機密"右側的點,然後單擊"添加子標籤"

注: 如果您沒有看到右側的點,請嘗試減少瀏覽器中的縮放,因為這可能是由於螢幕解析度問題。

-

在「新建敏感度」標籤頁中,鍵入孔托索內部 標籤名稱

-

在工具提示文字框中,輸入類似於需要保護的機密數據,這允許 Contoso 內部員工獲得完全許可權。數據擁有者可以跟蹤和撤銷內容。

-

按下"下一步"

-

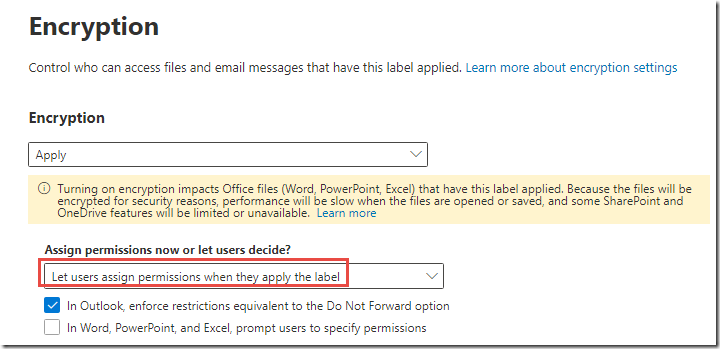

在"加密"頁上,將加密切換為"打開"

-

在授予特定使用者和組的許可權下,按下「分配權限」

-

在"分配許可權"頁上,按一下" 添加所有租戶成員",然後單擊"保存"

-

在"加密"頁上,按兩下"下一步"

-

在"內容標記"頁上,將內容標記切換為"打開"

-

選中"添加標題"旁邊的複選框,然後單擊"自定義文本"

-

使用下表中的值配置標頭。

設定

價值標題文字

孔托索內部字型大小

24字型顏色

紅對齊文字

中心這些是示例值,用於演示標記可能性,而不是最佳做法。

-

單擊"保存"

-

在"內容標記"頁上,按下"下一步"

-

按下「終結點資料遺失預防與自動標記 ? 頁面的下一步」,然後按下「 建立 」以完成新敏感度標籤的建立

-

在"標籤"頁上,展開"機密"(如有必要),然後單擊"僅收件者"。

-

在「僅限收件者」頁上,按下「編輯標籤」

-

將「僅收件者」的顯示名稱變更為不要轉寄 然後單擊"保存"

-

在"不轉發"頁上,在加密旁邊,按一下"編輯"

-

請注意,此標籤將僅適用於Outlook,並將應用"不轉發用戶定義的保護範本"

-

儘管此步驟中沒有添加任何操作,但包含此標籤以顯示此標籤將僅顯示在 Outlook 中,而不是顯示在 Word、Excel、PowerPoint 或檔資源管理器中。

-

按下"編輯加密頁面上的取消"

-

點選「關閉」 以完成編輯「不轉寄」子標籤

設定全域原則

在此任務中,我們將向全域策略添加新子標籤,並配置幾個全域策略設置,這些設置將提高使用者中的 Azure 資訊保護採用性,並減少使用者介面中的歧義。

-

在左側的分類下,按下"敏感度標籤"

-

在頂部,按下"標籤策略"

-

點選全域政策

-

在"全域策略"面板中,向下滾動設置旁邊的設置單擊"編輯"

-

在"策略設置"頁上,默認情況下,將此標籤應用於文檔和電子郵件的旁邊,選擇下拉菜單,然後單擊"常規"

-

選取的 「使用者必須提供理由刪除標籤」 或「較低分類標籤」的複選框

-

勾選「要求使用者對其電子郵件或文件應用程式」旁邊的複選框

設置頁面現在應類似於下圖。

這些設置對所有文檔和電子郵件應用默認標籤,要求使用者證明任何降級或刪除標籤的合理性,並要求以某種方式標記所有文檔和電子郵件。這些策略有助於將對使用者的影響降至最低,同時仍允許對所有文檔和電子郵件進行分類。

-

點選「 儲存」並關閉「 以完成全域政策的編輯

建立範圍標籤與原則

現在,您已經學會了如何使用全球標籤和政策,我們將為 Contoso 的法律團隊創建新的作用域標籤和政策。

-

在左側的分類下,單擊"靈敏度標籤"

-

在"標籤"頁上,按一下高度機密右側的點,然後單擊"添加子標籤"

-

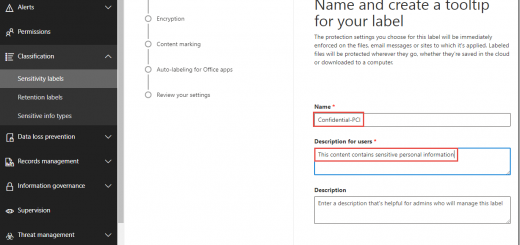

在「新建敏感度」標籤頁中,鍵入僅限法律 標籤名稱

-

在工具提示文字框中,輸入類似於數據是分類和保護的。法律部門的工作人員可以編輯、轉發和取消保護。

-

按下"下一步"

-

在"加密"頁上,將加密切換為"打開"

-

在授予特定使用者和組的許可權下,按下「分配權限」

-

在「分配權限」頁上,按下「新增使用者或組」

-

在"添加使用者或組"頁上,按下"添加"

-

選中亞歷克斯·威爾伯和艾倫·德揚旁邊的複選框,然後單擊"添加"

-

單擊"完成"

-

在"分配使用者"頁上,按一下"保存"

-

在"加密"頁上,按兩下"下一步"

-

點選「下一步」的內容標記,連接點資料遺失防護與自動標記頁面

-

點選「建立」以完成新靈敏度標籤的建立

-

在左側的"分類"下,按下"標籤策略",然後單擊"發佈標籤"

-

在"新敏感度標籤策略"中,按兩下"選擇要發布的標籤"

-

在選擇標籤「邊欄選項卡」中,按下「新增」按鈕

-

選擇標籤「邊欄選項卡」中,選擇「顯示名稱」旁邊的複選框以選擇所有標籤

請注意,這還包括全域策略中不存在的新"僅法律"標籤。

-

點選「新增」 按鈕

-

在「選擇分頁」邊欄選項卡中,按下「完成」按鈕

-

在「選擇要發布的標籤」頁上,按下「 下一步」按鈕

-

在「發佈這些敏感度標籤」頁上,按下「選擇使用者或組」的連結

-

在"添加使用者或組"頁上,按下"添加"

-

選中亞歷克斯·威爾伯和艾倫·德揚旁邊的複選框,然後單擊"添加"

-

單擊"完成"

-

在「發佈這些敏感度標籤」頁上,按下「 下一步」按鈕

-

在"策略設置"頁上,默認情況下將此標籤應用於文檔和電子郵件的旁邊,將下拉清單設置為"無"

-

選取的 「使用者必須提供理由刪除標籤」 或「較低分類標籤」的複選框

-

勾選「要求使用者對其電子郵件或文件應用程式」旁邊的複選框

這些設置不會對所有文檔和電子郵件應用默認標籤,但確實要求使用者證明任何降級或刪除標籤的合理性,並要求以某種方式標記所有文檔和電子郵件。這是一個要求使用者做出活動分類決策的設置。

在本節中的稍後部分,我們將討論有助於減少此類策略影響的高級設置。

-

按下"下一步"

-

在「策略設定」頁上,在「名稱」文字框中鍵入沒有預設分頁

-

按下"下一步"

-

在"查看設置"頁上,按一下"發佈"

定義建議與自動條件

Azure 資訊保護最強大的功能之一是能夠指導用戶圍繞保護敏感數據做出合理的決策。這可以通過使用者教育或被動事件(如阻止包含敏感數據的電子郵件)以多種方式實現。

但是,在創建時,幫助使用者正確分類和保護敏感數據是一種更有機的用戶體驗,將長期獲得更好的結果。在此任務中,我們將定義一些基本的建議和自動條件,這些條件將根據某些類型的敏感數據觸發。

-

在左側的分類下,按下"敏感度標籤"

-

在「機密」下,按下Contoso 內部

-

在 Contoso 內部面板中,在自動標記旁邊,按兩下"編輯"

-

在"編輯自動貼標"頁上,將"自動標記"切換為"打開"

-

在「檢測包含部分的內容」中,按下「新增」新增條件,然後單擊內容包含

-

在"內容包含"部分中,按下"添加下拉清單",然後單擊"敏感資訊類型"

-

在"敏感資訊類型"面板中,按一下 "添加"

-

在"敏感資訊類型"面板中,在"搜索"框中鍵入"信用"

-

在敏感資訊類型下,選中信用卡號旁邊的複選框,然後單擊"添加"

-

在"敏感資訊類型"面板中,按一下"完成"

-

在「編輯自動」標籤頁上,在「內容匹配」下,這些條件會將下拉清單的值更改為「建議」,以便使用者應用標籤

-

在「顯示給使用者文字的消息」 框中,鍵入建議將此檔案標記為機密 = Contoso 內部 然後單擊"保存"

-

在 Contoso 內部頁面上,按下「關閉」

-

接下來,在高度機密下,單擊所有員工

-

在"所有員工"面板中,在"自動標記"旁邊按兩擊"編輯"

-

在"編輯自動貼標"頁上,將"自動標記"切換為"打開"

-

在「檢測包含部分的內容」中,按下「新增」新增條件,然後單擊內容包含

-

在"內容包含"部分中,按下"添加下拉清單",然後單擊"敏感資訊類型"

-

在"敏感資訊類型"面板中,按一下 "添加"

-

在"敏感資訊類型"面板中,在"搜索"框中鍵入"密碼"

-

在敏感資訊類型下,選中密碼旁邊的複選框,然後單擊"添加"

-

在"敏感資訊類型"面板中,按一下"完成"

-

在「編輯自動」分頁上,在「顯示給使用者文字的消息」框中,鍵入此檔案自動標記為高度機密 ─所有員工 然後單擊"保存"

-

在"所有員工"頁上,按一下"關閉"

新增進階設定

接下來,我們將使用安全和合規性中心 PowerShell 添加一些設置。我們將在這裡新增的常見設定是OutlookDefaultLabel和HideBarByDefault。這些只是許多高級設置中的幾個,可在 . https://docs.microsoft.com/en-us/azure/information-protection/rms-client/clientv2-admin-guide-customizations

要開始配置 AIP 統一標記用戶端高級設置,必須首先連接到安全和合規性中心 PowerShell。依以下步驟連線:

連線至 Office 365 安全性與合規性中心 PowerShell | Microsoft Docs

-

開啟管理電源 Shell提示

-

鍵入以下代碼以允許文稿作為變數執行和擷取認證

Set-ExecutionPolicy RemoteSigned提示時鍵入 Y

$UserCredential = Get-Credential提示時提供以下認證

admin@M365x535657.onmicrosoft.com

9_%jq_a!Ll8%

-

執行以下指令以連線到 SCC PowerShell

$Session = New-PSSession -ConfigurationName Microsoft.Exchange -ConnectionUri https://ps.compliance.protection.outlook.com/powershell-liveid/ -Credential $UserCredential -Authentication Basic -AllowRedirectionImport-PSSession $Session -DisableNameChecking

現在,您已經連接到 SCC PowerShell,您可以運行一些命令來獲取有關統一標籤配置和標籤的資訊。

-

在 SCC PowerShell 視窗中,鍵入以下指令以取得應用於全域策略的目前設定,並檢視標籤清單

(Get-LabelPolicy -Identity "Global").settings(Get-LabelPolicy -Identity "No Default Label").settingsGet-Label | Format-Table -Property DisplayName, Name, Guid -

為了幫助減輕"無"默認標籤策略的使用者影響,我們將為僅Outlook創建預設標籤。鍵入下面的命令以添加此設置。

# Get GUID for "General" label and copy GUID to a variable -

$outlookdefaultlabel = (Get-Label -Identity "General").Guid.GuidSet-LabelPolicy -Identity "Confidential Default" -AdvancedSettings @{OutlookDefaultLabel=$outlookdefaultlabel} ?這是推薦的設置,因為使用者通常每天創建的電子郵件比文檔多得多。因此,即使對於不設置預設標籤(或設置受保護的預設標籤)的策略,設置默認標籤(如"常規")也通常用於提高可用性。

-

在 Azure 資訊保護用戶端(經典)中,"Office"應用中的資訊保護欄由 defualt 顯示。在 AIP 統一分頁用戶端中,使用者必須從「敏感度」按鈕中選擇「顯示欄」選項才能顯示此條形圖。

您可以使用下面的進階設定自動顯示此欄供使用者使用,以便使用者可以從條形圖或「敏感度」按鈕中選擇標籤。

Set-LabelPolicy -Identity "Global" -AdvancedSettings @{HideBarByDefault="False"} Set-LabelPolicy -Identity "No Default Label" -AdvancedSettings @{HideBarByDefault="False"} -

執行以下指令以檢視進階政策變更的結果

(Get-LabelPolicy -Identity "Global").settings(Get-LabelPolicy -Identity "No Default Label").settings -

完成修改進階設定後,執行以下指令以斷開遠端 PowerShell 工作階段

Remove-PSSession $Session

如前所述,有許多更高級的設置可用,但這些是一些最常見的設置。在本實驗中的稍後部分,我們將測試這些設置,以查看它們如何影響用戶端。https://docs.microsoft.com/en-us/azure/information-protection/rms-client/clientv2-admin-guide-customizations

檢討

在本節中,我們創建並修改了標籤、全域和作用域策略中的定義設置,並創建了建議和自動條件來説明保護我們的使用者。

在下一節中,我們將測試這些設置,並查看它們如何與實際使用者一起工作。

近期留言