Microsoft Defender for Identity Introduction and LAB

適用於身分識別的 Microsoft Defender 文件 | Microsoft Docs

適用於身分識別的 Microsoft Defender支援 | Microsoft Docs

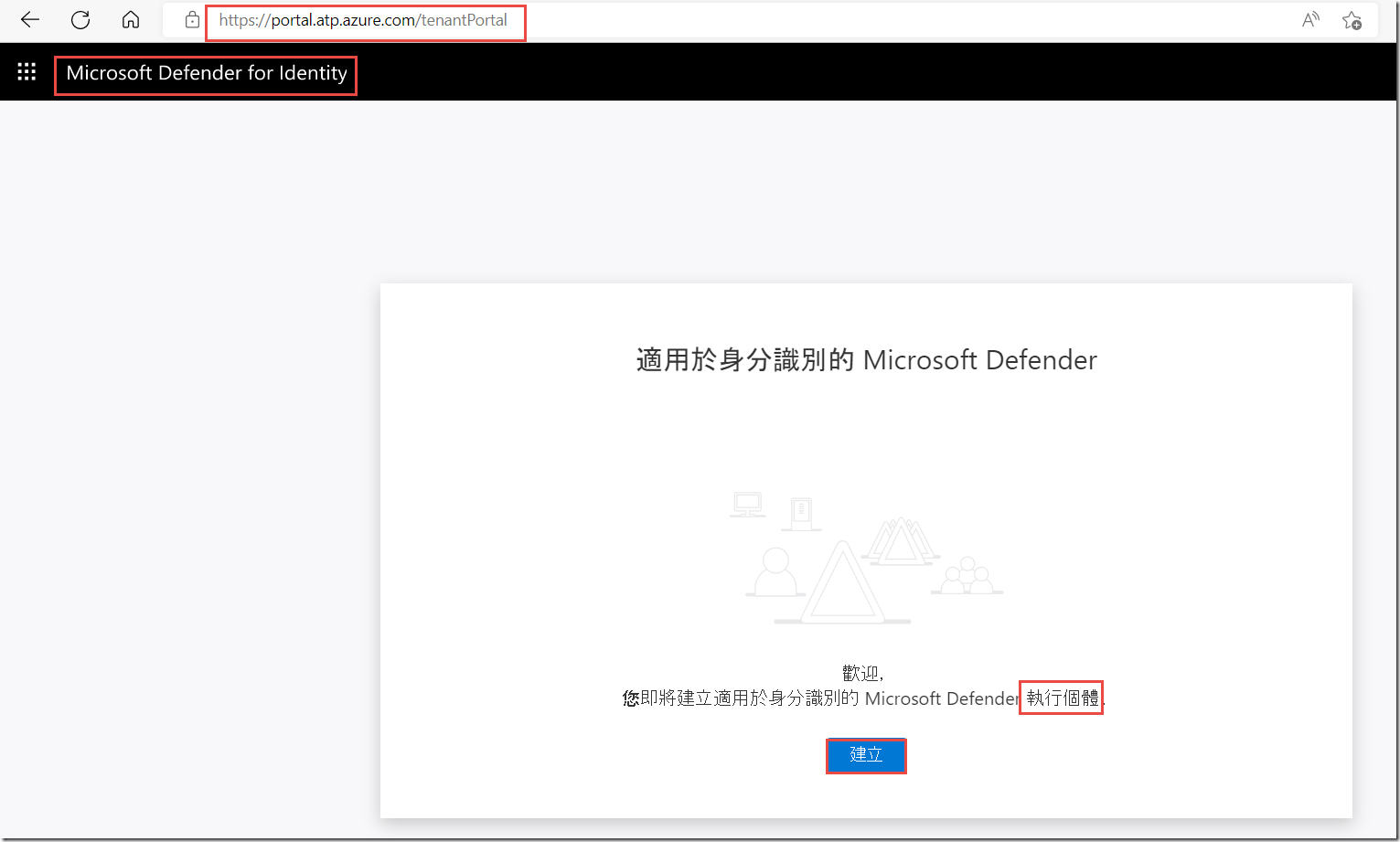

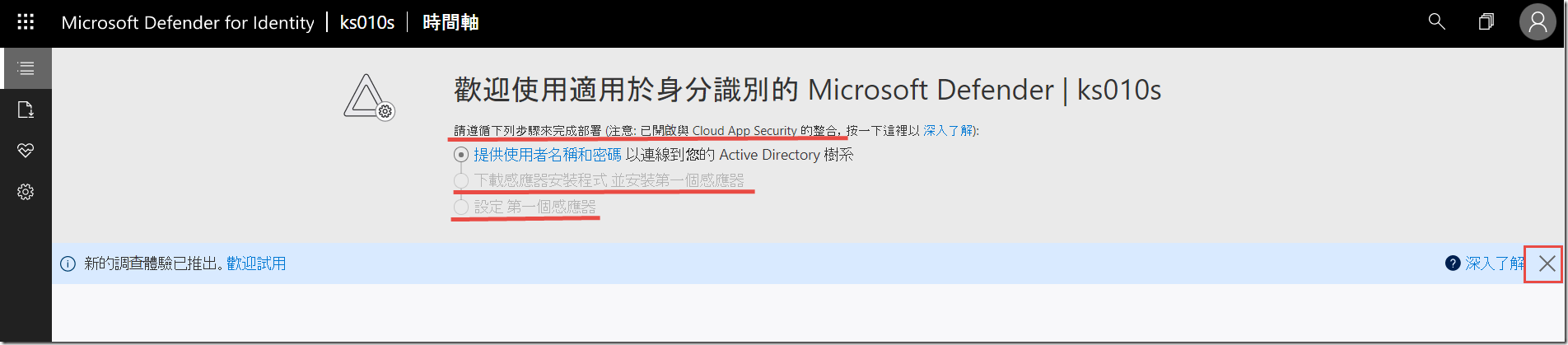

快速入門:為適用於身分識別的 Microsoft Defender 建立執行個體 | Microsoft Docs

快速入門:將適用於身分識別的 Microsoft Defender 連線至 Active Directory | Microsoft Docs

快速入門:下載適用於身分識別的 Microsoft Defender 感應器安裝套件 | Microsoft Docs

安裝適用於身分識別的 Microsoft Defender 感應器快速入門 | Microsoft Docs

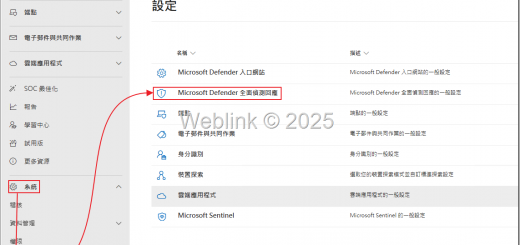

在適用於身分識別的 Microsoft Defender 中設定 Windows 事件收集 | Microsoft Docs

網路存取 – 限制允許遠端呼叫 SAM 的用戶端 – Windows security | Microsoft Docs

開始使用免費試用版

https://signup.microsoft.com/Signup?OfferId=87dd2714-d452-48a0-a809-d2f58c4f68b7&ali=1

The Complete Office 365 And Microsoft 365 Licensing Comparison (infusedinnovations.com)

|

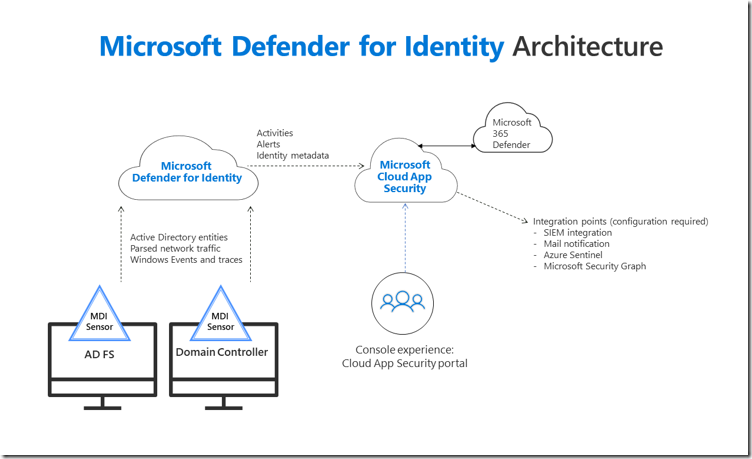

Microsoft Defender for Identity portal

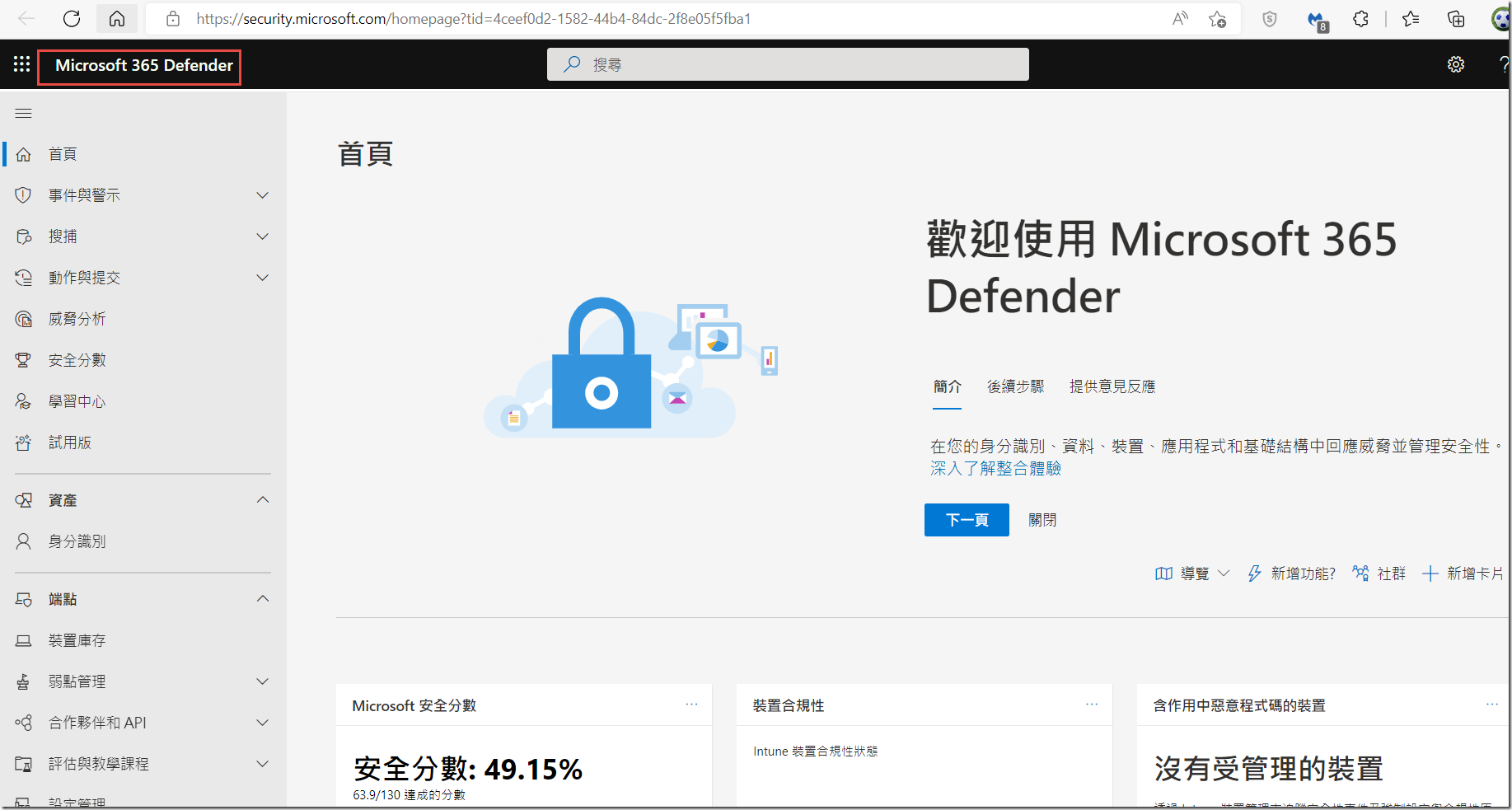

Microsoft 365 defender security center portal https://security.microsoft.com/ Microsoft Cloud App Security portal https://portal.cloudappsecurity.com/ https://ks010s.portal.cloudappsecurity.com/

|

快速入門:為適用於身分識別的 Microsoft Defender 建立執行個體 | Microsoft Docs

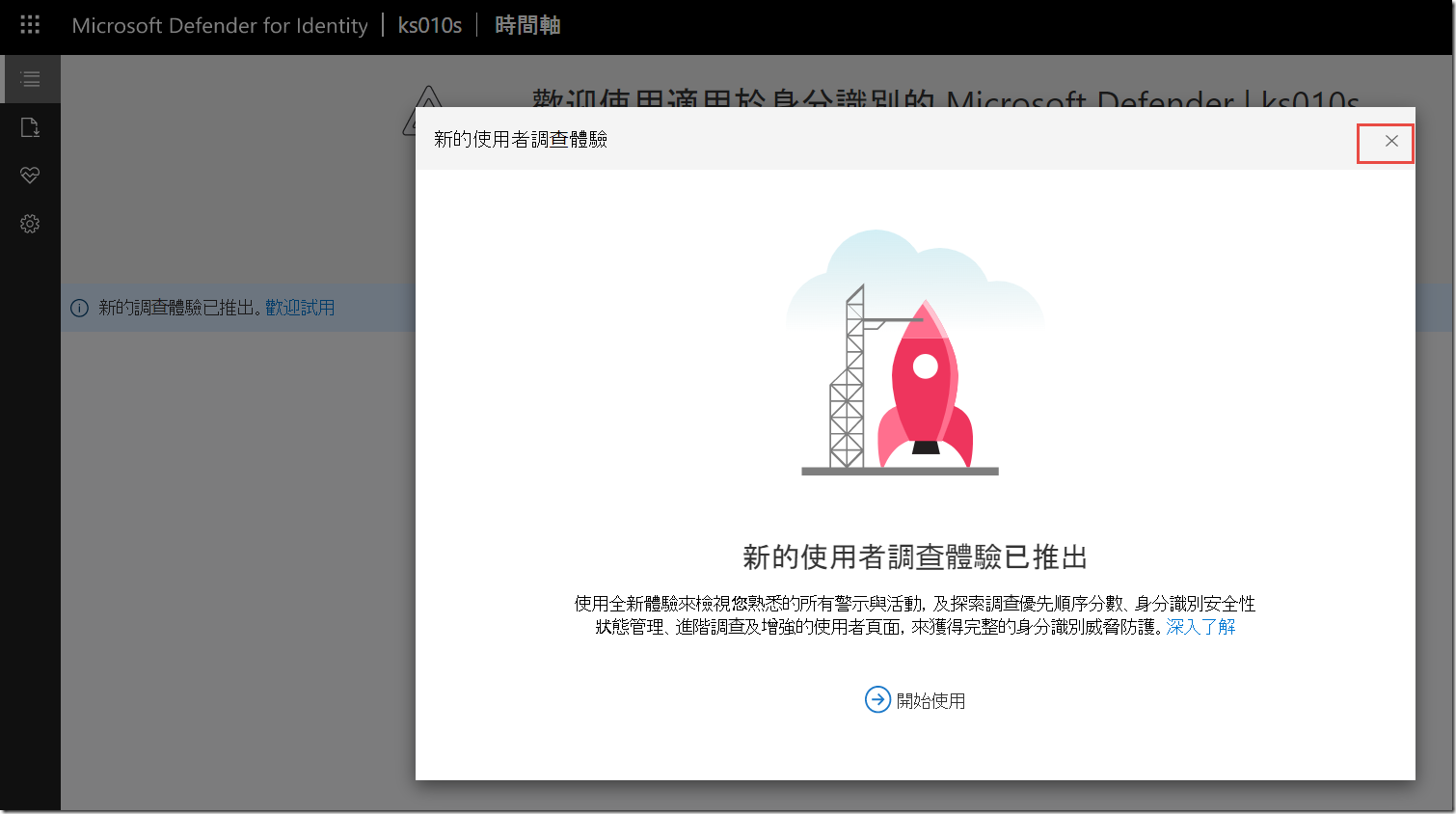

Microsoft Defender for Identity portal

Microsoft 365 defender security center portal

https://security.microsoft.com/

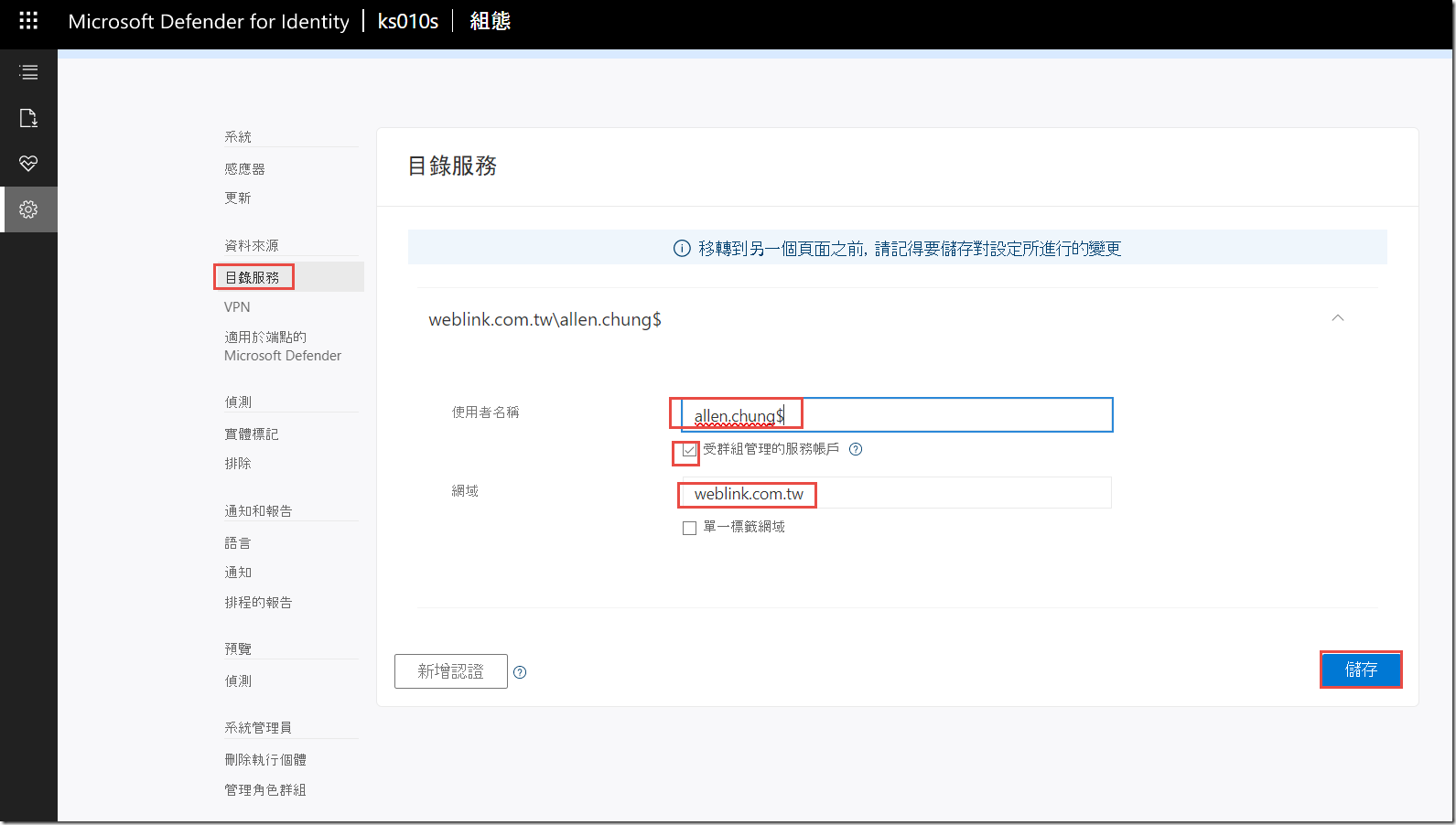

快速入門:將適用於身分識別的 Microsoft Defender 連線至 Active Directory | Microsoft Docs

【建立 Microsoft Defender for Identity Directory Service account】

Group Managed Service Account (gMSA) – recommended

Regular user account in Active Directory

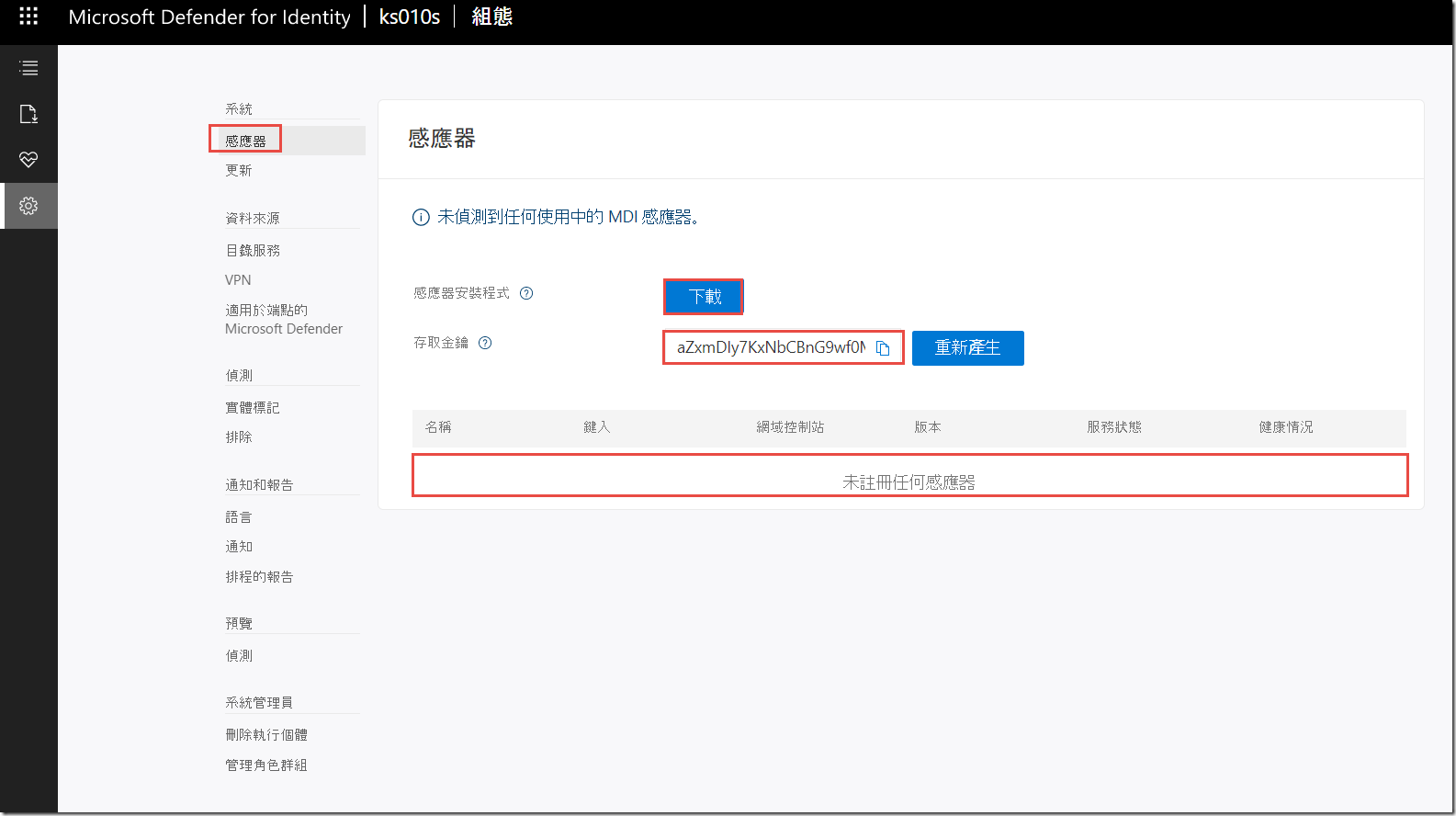

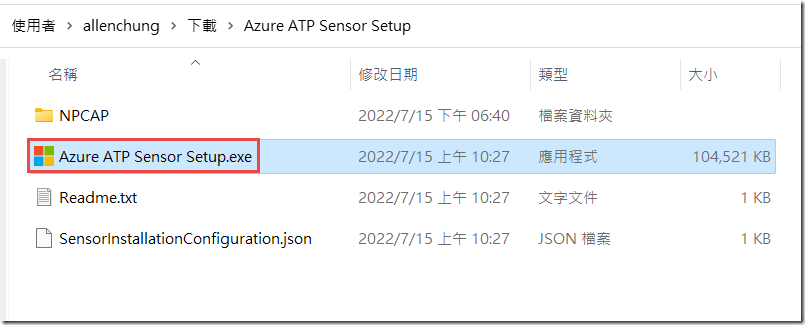

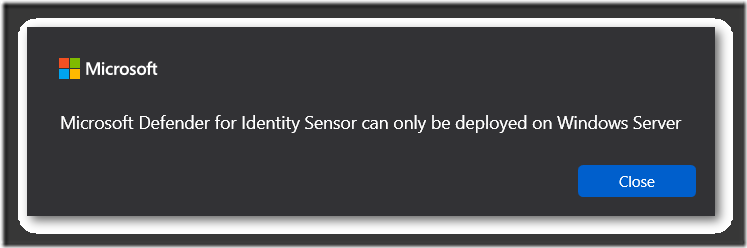

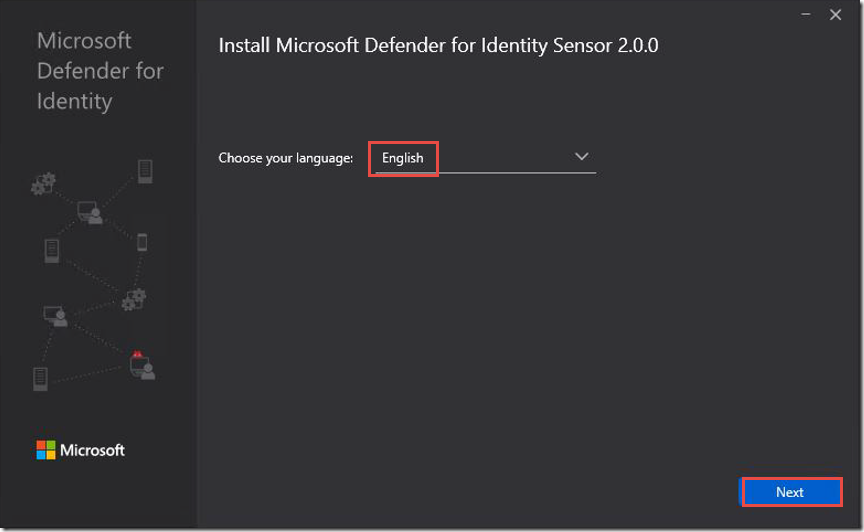

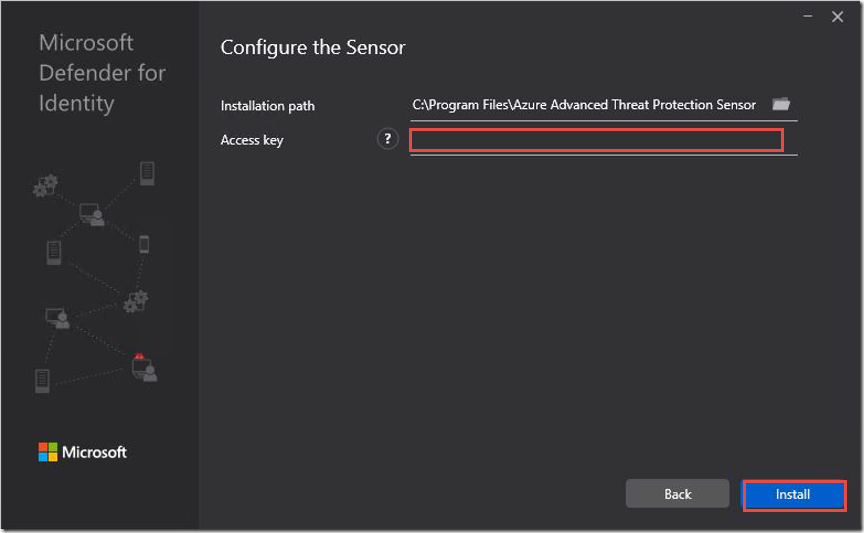

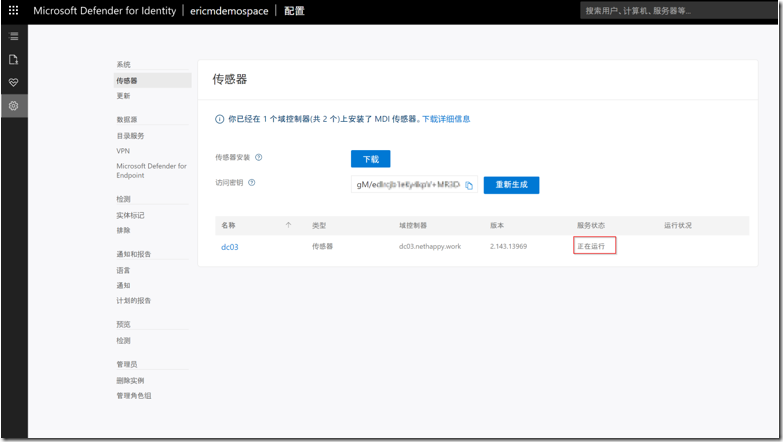

【安裝 Microsoft Defender for Identity Sensor】

快速入門:下載適用於身分識別的 Microsoft Defender 感應器安裝套件 | Microsoft Docs

安裝適用於身分識別的 Microsoft Defender 感應器快速入門 | Microsoft Docs

在適用於身分識別的 Microsoft Defender 中設定 Windows 事件收集 | Microsoft Docs

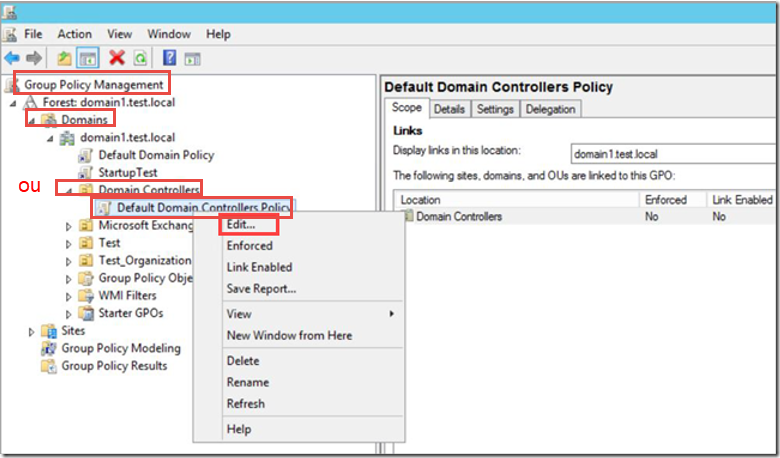

設定DC稽核原則

請使用下列指示修改網域控制站的進階稽核原則:

(1. 以 [網域系統管理員] 身分登入伺服器。

(2. 從 [伺服器管理員] > [工具] > [群組原則管理] 載入 [群組原則管理編輯器]。

(3. 展開 [網域控制站組織單位],以滑鼠右鍵按一下 [預設網域控制站原則],然後選取 [編輯]。

注意

您可以使用預設網域控制站原則或專用的 GPO 來設定這些原則

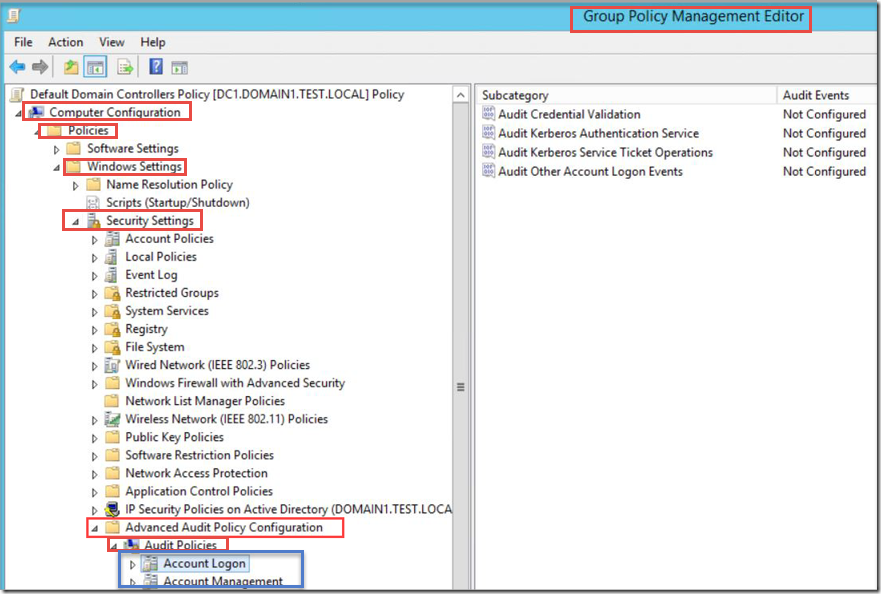

4. 從開啟的視窗前往 [電腦設定] > [原則] > [Windows 設定] > [安全性設定],然後根據您想要啟用的原則,執行下列動作:

針對進階稽核原則設定

(1. 請前往 [進階稽核原則設定] > [稽核原則]。

(2. 在 [稽核原則] 下編輯下列每個原則,然後針對 [設定下列稽核事件] 選取 [成功] 與 [失敗] 事件。

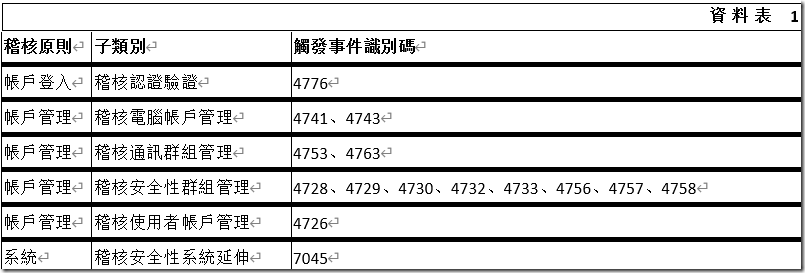

資料表 1

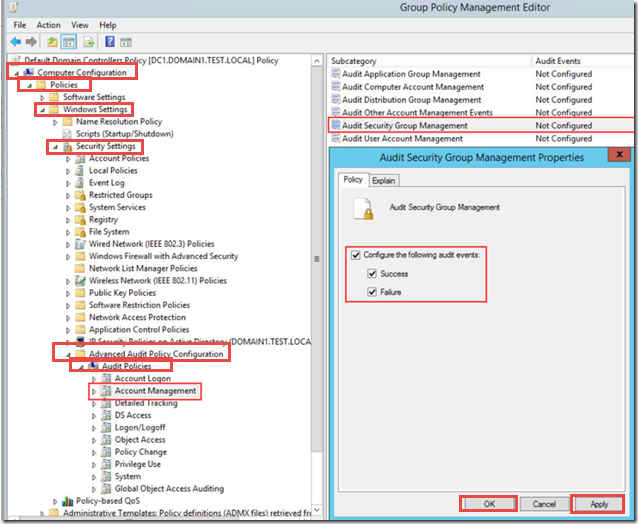

(3. 例如,若要設定 [稽核安全性群組管理],請在 [帳戶管理] 下,按兩下 [稽核安全性群組管理],然後針對 [設定下列稽核事件] 選取 [成功] 與 [失敗] 事件。

針對本機原則 (事件識別碼:8004)

注意

(5. 要 收集 Windows 事件 8004 的網域群組原則應該 只 套用到網域控制站。

(6. 當 Windows 事件 8004 由適用於身分識別的 Defender 感應器剖析時,會使用伺服器存取的資料加強適用於身分識別的 Defender NTLM 驗證活動。

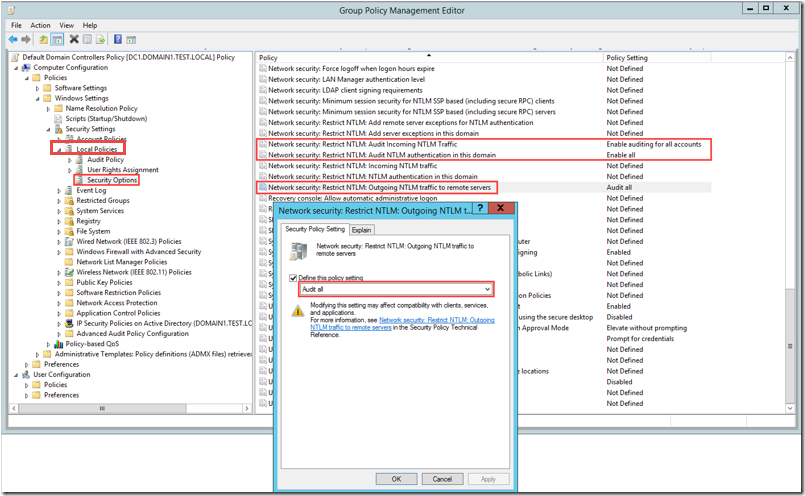

(7. 前往 [本機原則] > [安全性選項]。

(8. 在 [安全性選項] 下設定指定的安全性原則,如下所示

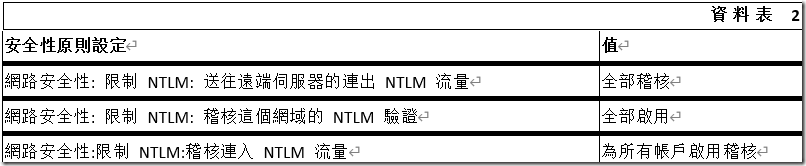

資料表 2

(9. 例如,若要設定 [送往遠端伺服器的連出 NTLM 流量],請在 [安全性選項] 下,按兩下 [網路安全性:限制 NTLM:送往遠端伺服器的連出 NTLM 流量],然後選取 [全部稽核]。

注意

如果您選擇使用本機安全性原則,而不是使用群組原則,請務必在本機原則中新增 [帳戶登入]、[帳戶管理] 及 [安全性選項] 稽核記錄。 如果您要設定進階稽核原則,請務必強制執行稽核原則子類別。

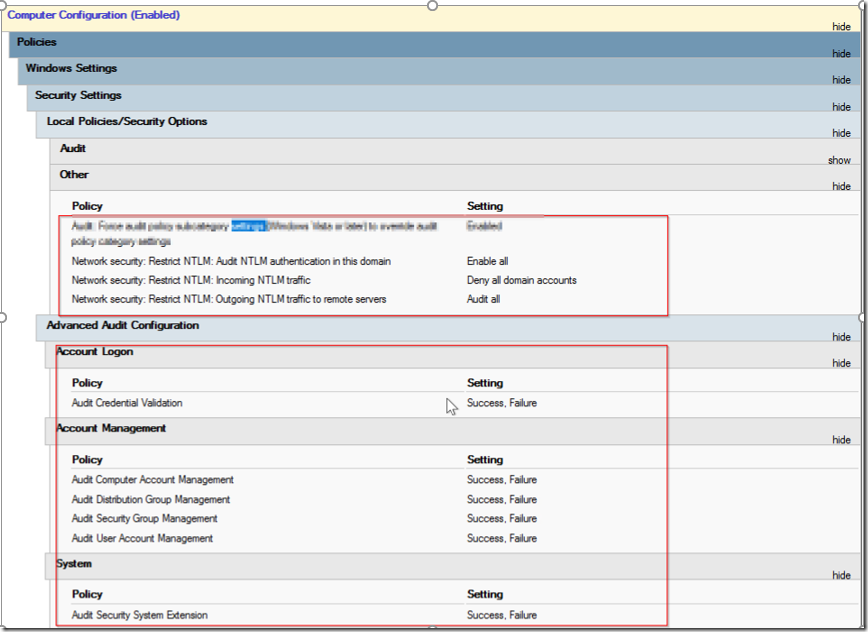

默認域控制器策略GPO設置類似如下:

5. 在套用 GPO 後,新的事件會顯示在您的 Windows 事件記錄檔 下

gpupdate –enforce

網路存取 – 限制允許遠端呼叫 SAM 的用戶端 – Windows security | Microsoft Docs

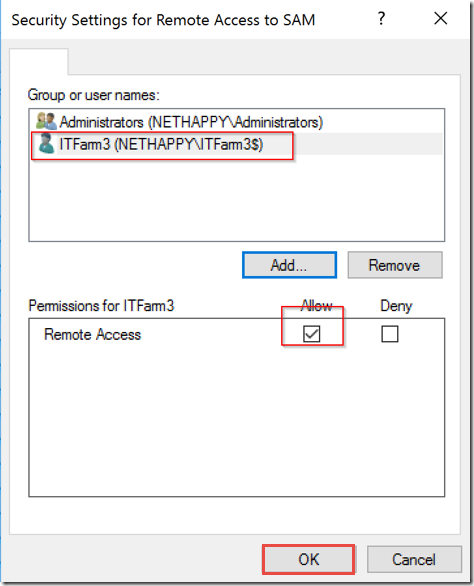

設定 Microsoft Defender for Identity 以對 SAM 進行遠端呼叫

設定 SAM-R 所需的權限

若要確保 Windows 用戶端和伺服器允許您 適用於身分識別的 Defender 的帳戶執行 SAM-R, 適用於身分識別的 Defender 除了 網路存取 原則中列出的已設定帳戶之外,還必須修改群組原則,才能新增服務帳戶。 請務必將群組原則套用到 網域控制站以外 的所有電腦。

注意

在施行此類新原則之前,請務必確認您環境的安全,以及任何變更都不會影響應用程式的相容性。 若要這麼做,請先予以啟用,然後以稽核模式驗證建議變更的相容性,再對您的實際執行環境做出變更。

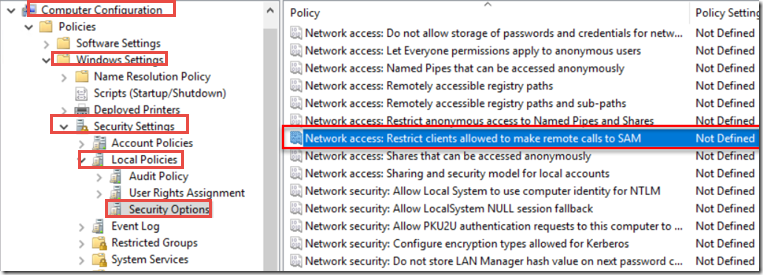

1. 找出原則:

o 原則名稱:網路存取 – 限制允許對 SAM 發出遠端呼叫的用戶端

o 位置:電腦設定、Windows 設定、安全性設定、本機原則、安全性選項

2. 將 適用於身分識別的 Defender 服務新增至可在新式 Windows 系統上執行此動作的核准帳戶清單。

3. ITFarm3 (在 適用於身分識別的 Defender 安裝期間建立的服務) 現在具有在環境中執行 SAM 的必要許可權。

近期留言