Microsoft Defender for Identity DEMOS go through

在本互動式指南中,你將瞭解如何使用 Microsoft Defender for Identity 來調查和回應攻擊

你將瞭解 Microsoft Defender for Identity 如何説明你檢查可疑 活動、識別可能的橫向移動路徑並防止將來發生違規行為

Microsoft Defender for Identity 是一種基於雲的安全解決方案,它 利用了本地環境活動目錄信號來識別、檢測、調查和回應威脅。

針對您的組織的入侵和惡意內部人員行為。你可以在 Microsoft Defender 門戶中查看 Defender 檢測到的潛在威脅以進行標識

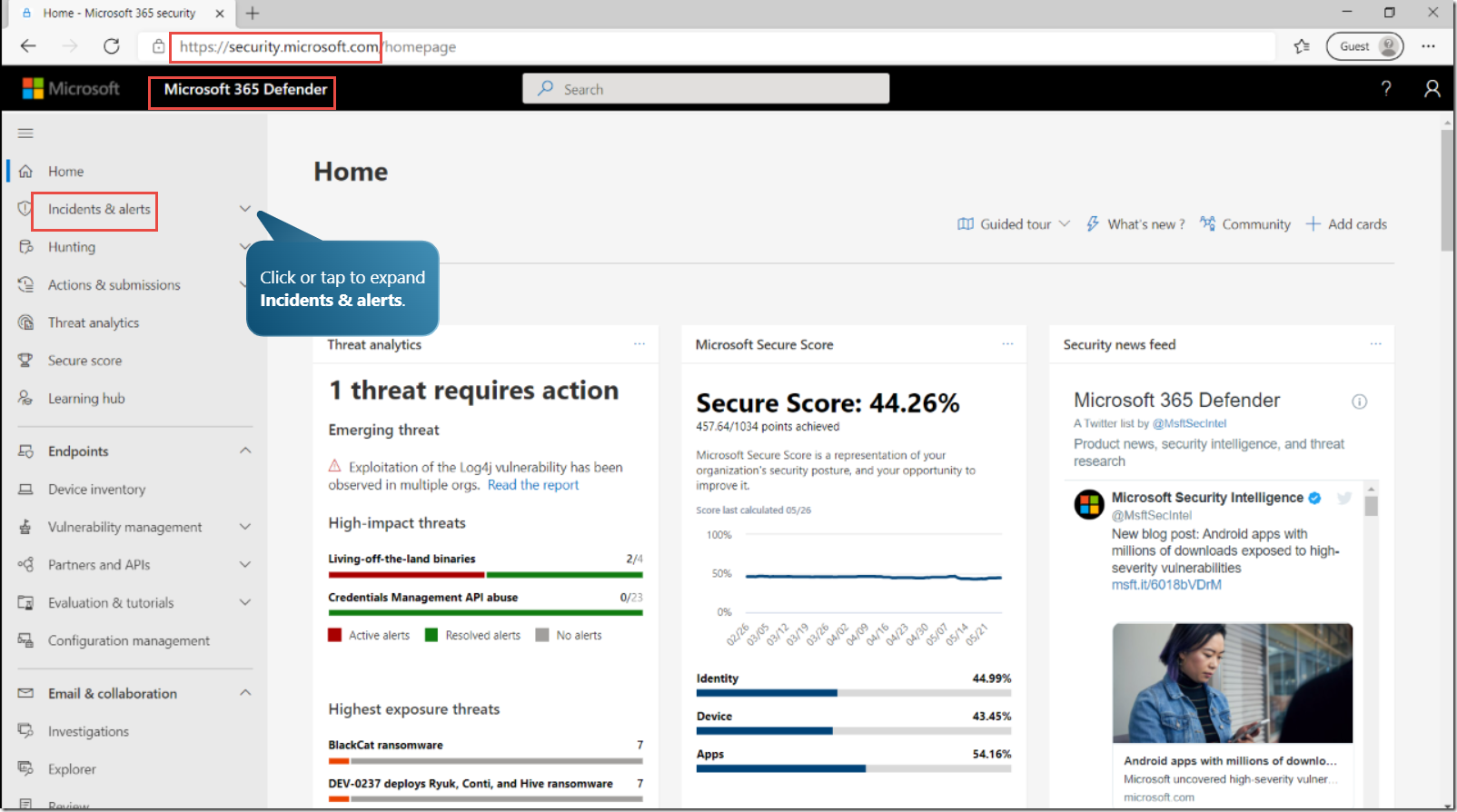

Microsoft Defender for Identity portal

Microsoft 365 defender security center portal

https://security.microsoft.com/

Microsoft Cloud App Security portal

https://portal.cloudappsecurity.com/

https://ks010s.portal.cloudappsecurity.com/

Matrix – Enterprise | MITRE ATT&CK®

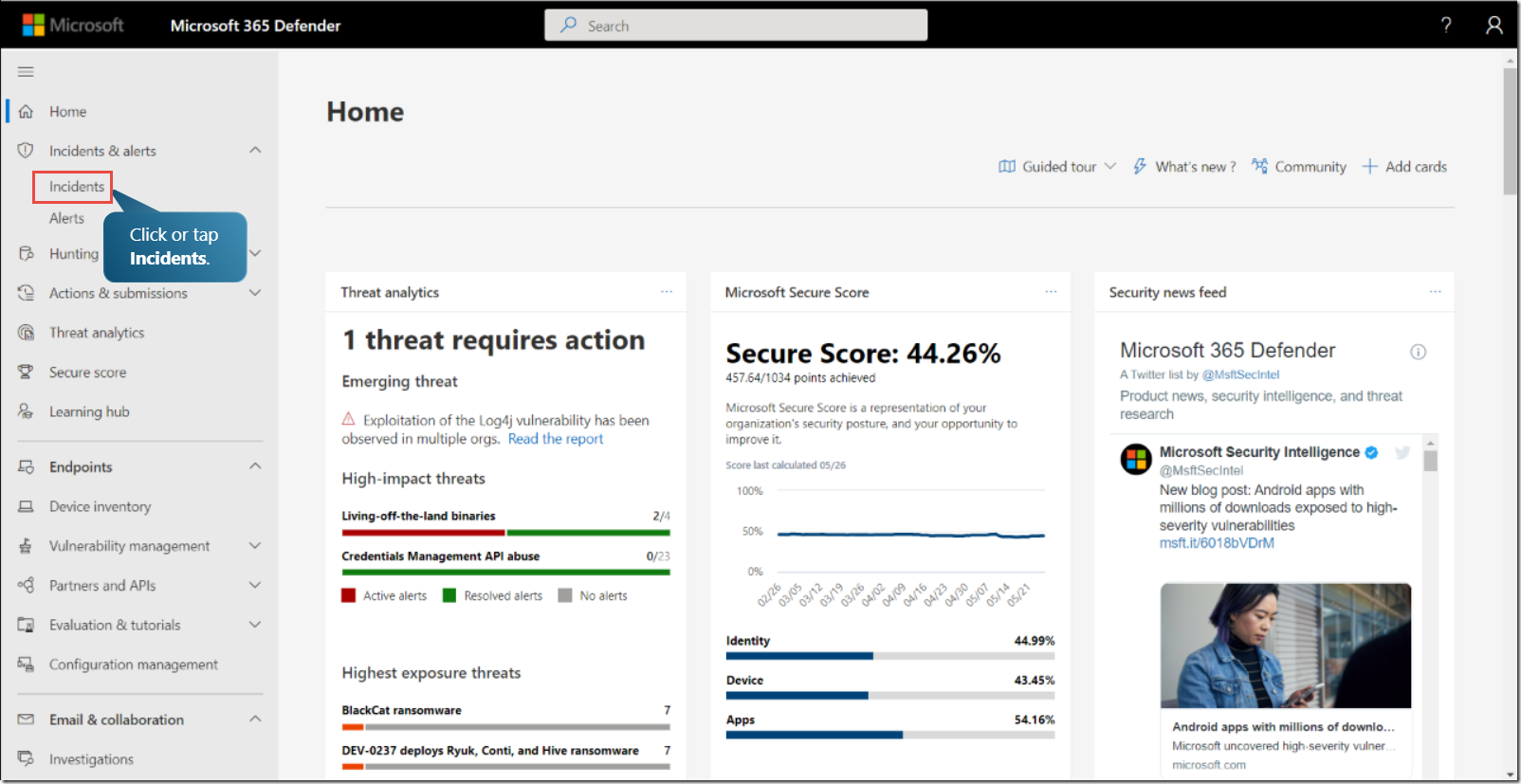

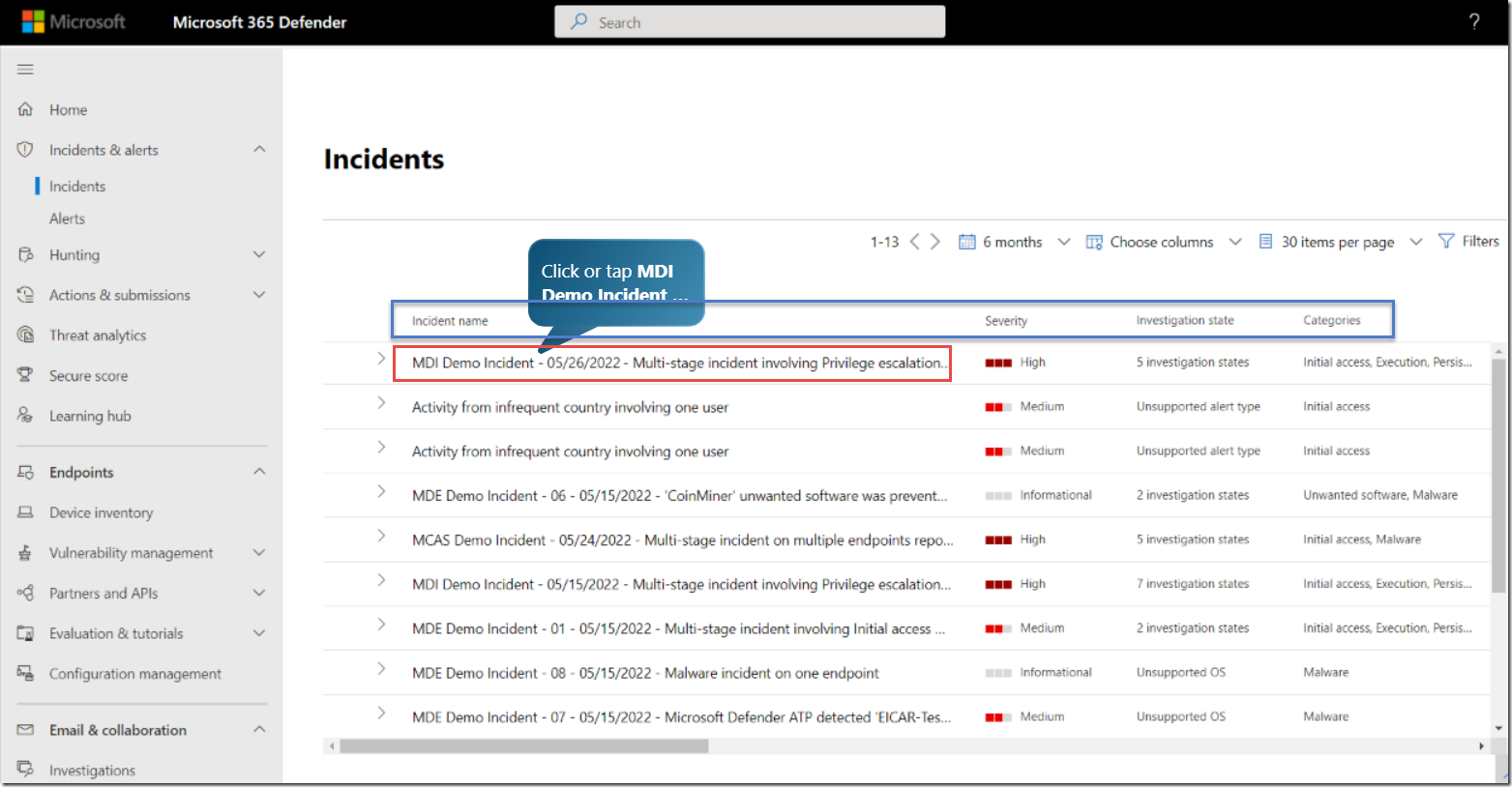

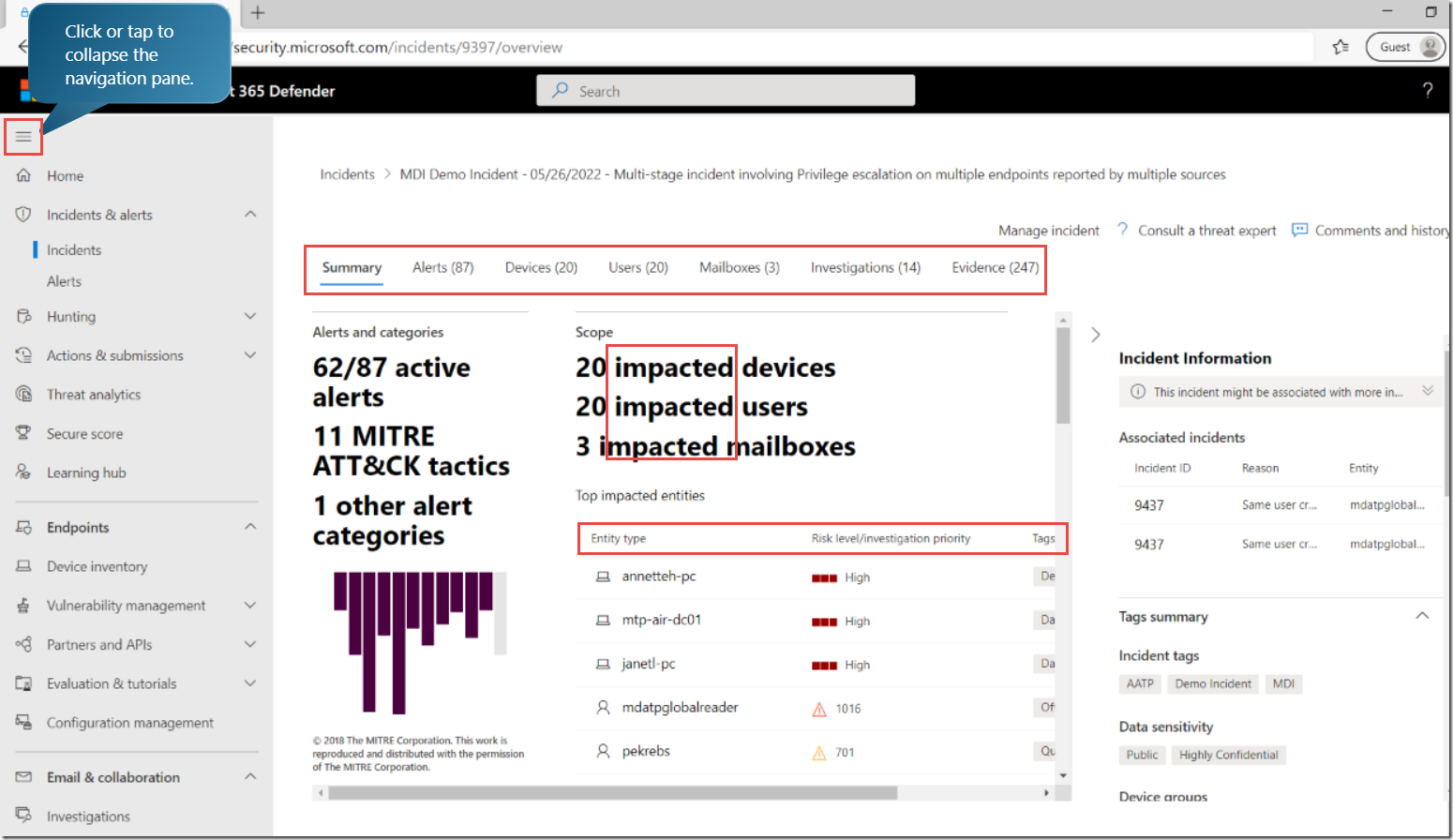

Microsoft Defender 門戶彙集了來自現有 Microsoft 安全門戶的功能,創建了一個利用 Microsoft 安全解決方案跨組織調查任何事件的單一位置。事件佇列可説明您對從組織信號生成的事件進行排序,以對其進行優先順序排序並創建明智的網路安全回應。您可以看到諸如每個事件的嚴重性 調查狀態和類別之類的故事。我們來看看第一個事件

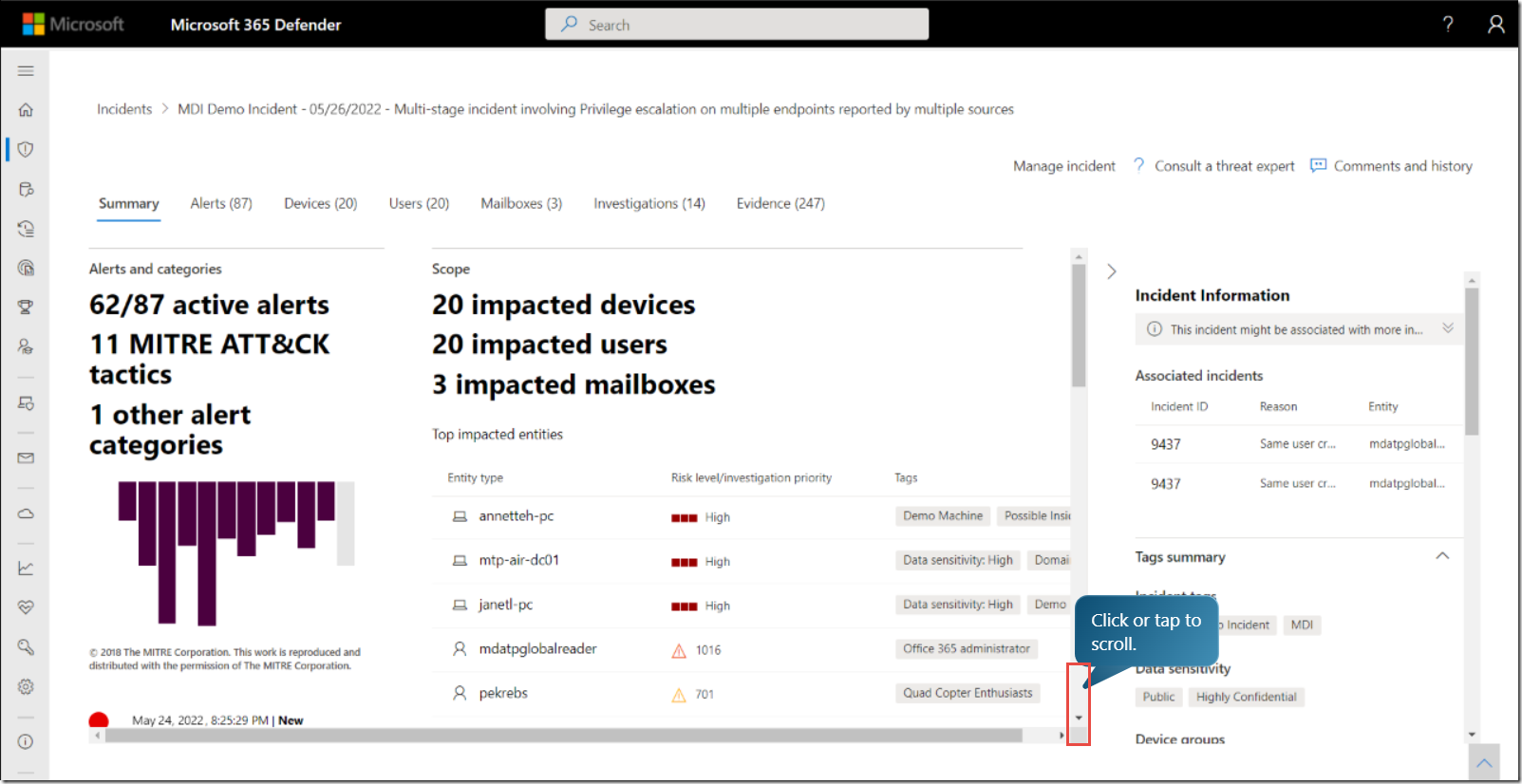

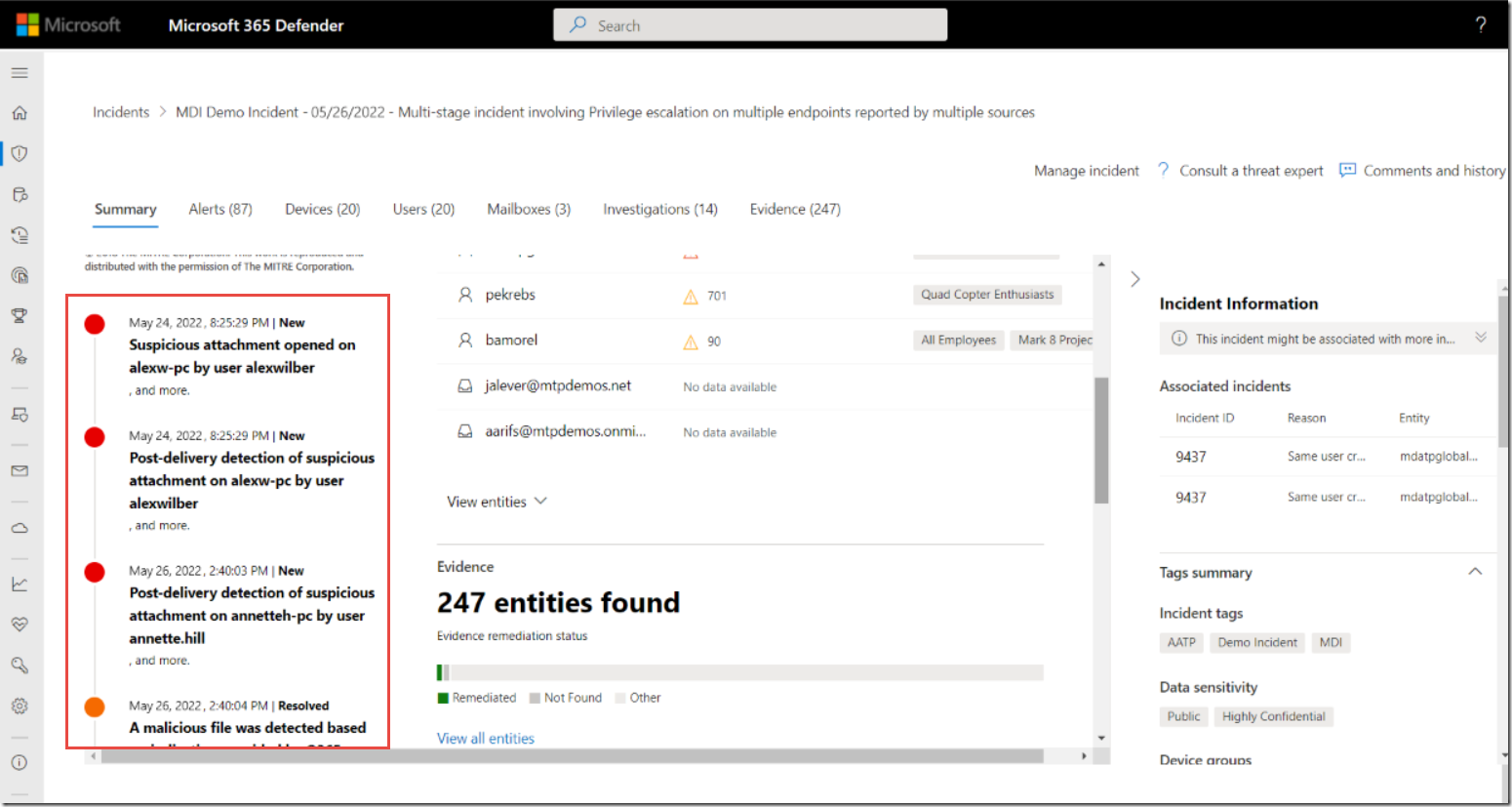

在這裡。您可以看到與事件相關的資訊摘要,您可以使用這些資訊做出明智的分類決策。您還可以查看事件的範圍,其中包括受影響的資產,風險級別和標籤,收合導覽窗格,然後向下滾動以查看此頁面的更多內容。警報時間線顯示環境中的攻擊進展。

警報時間線 alerts timeline 顯示環境中的攻擊進展

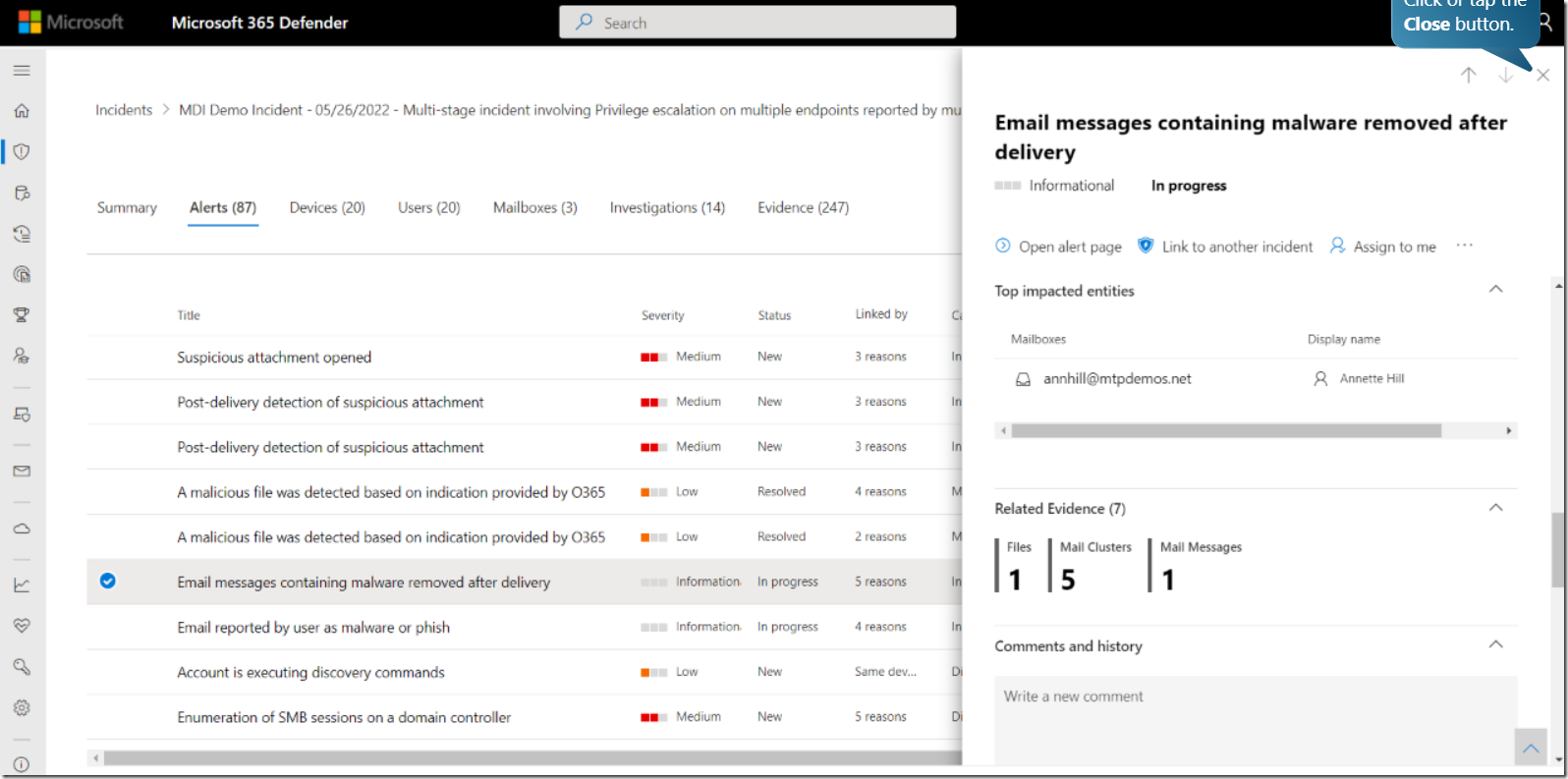

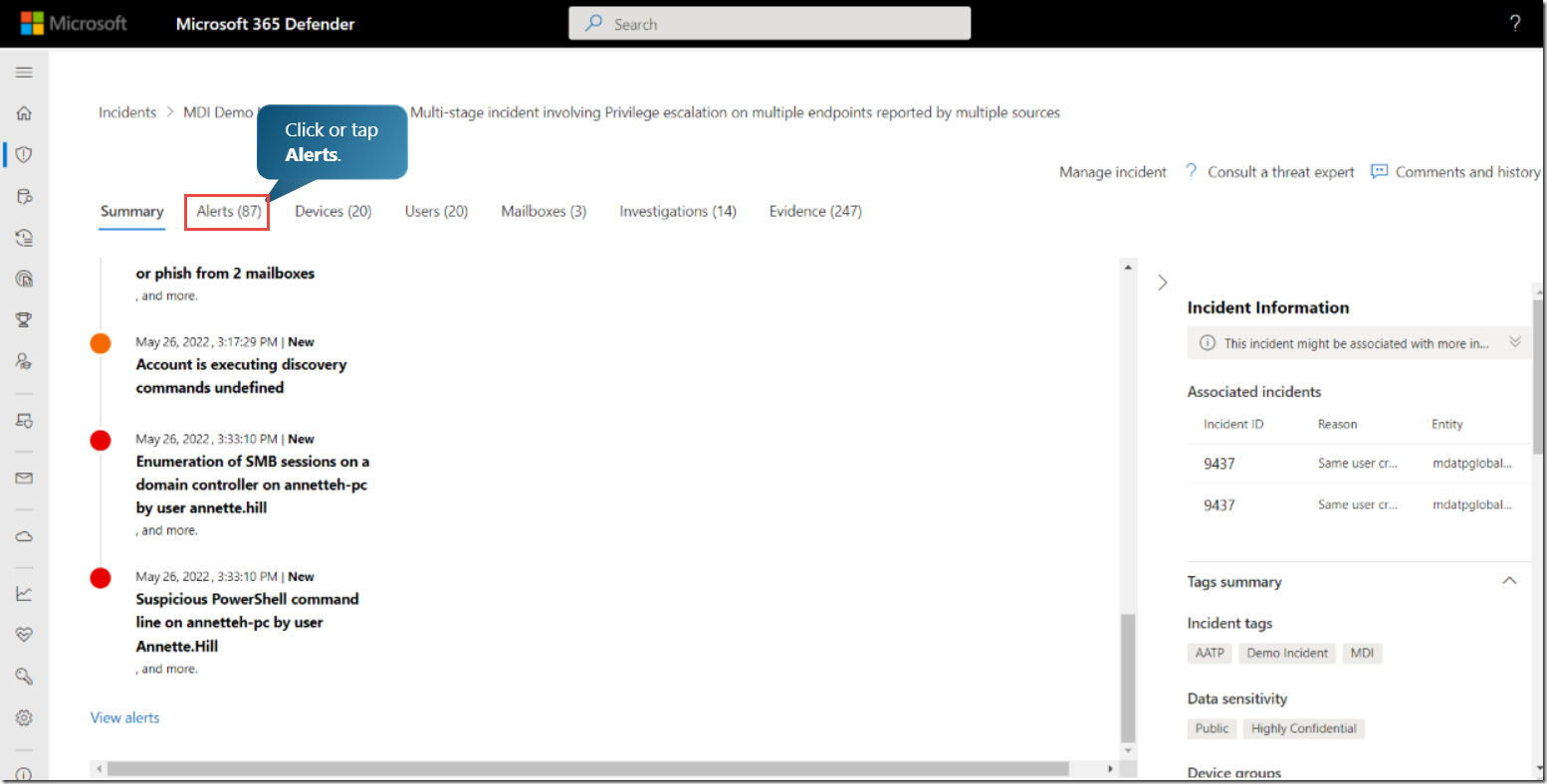

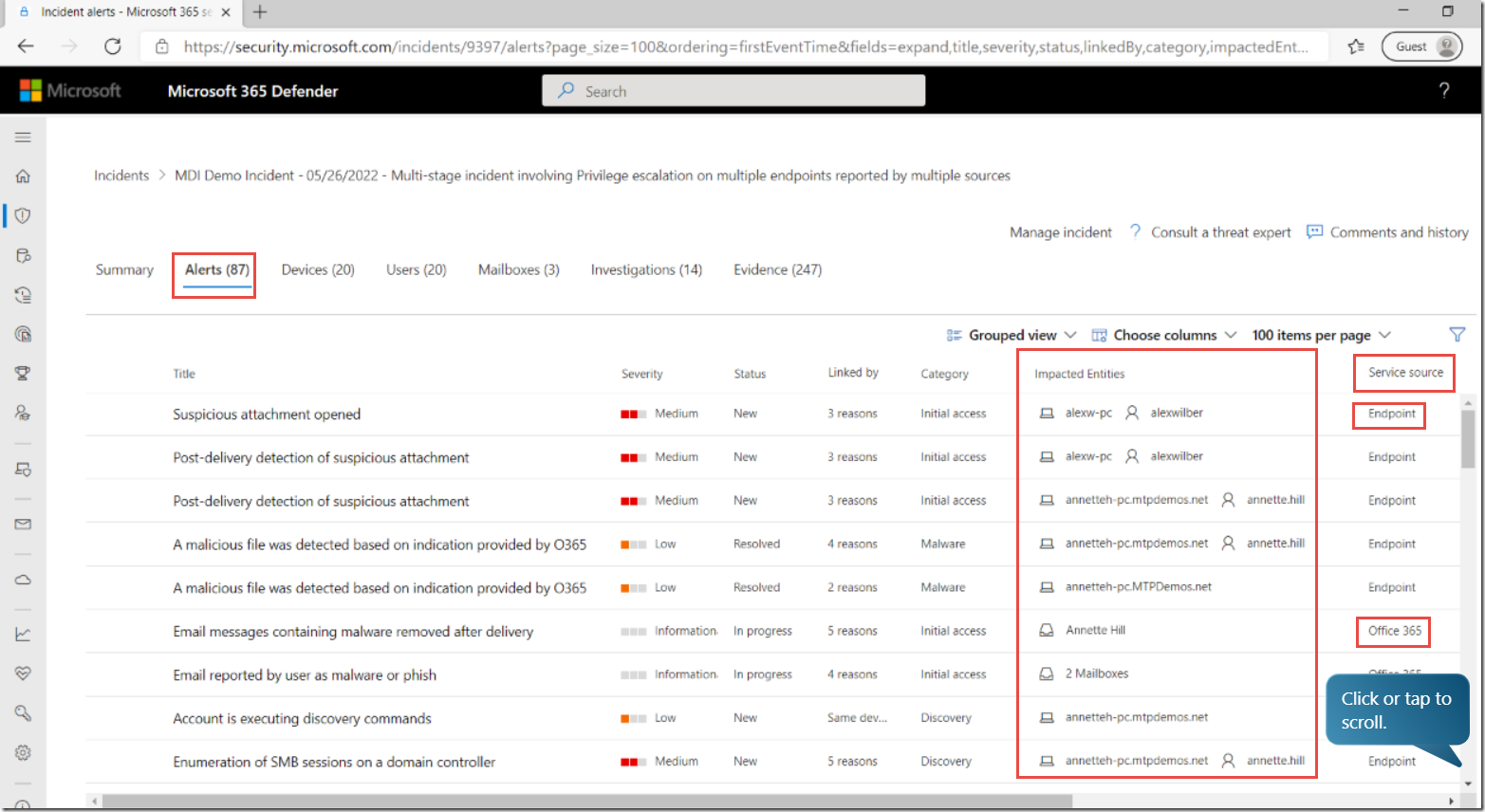

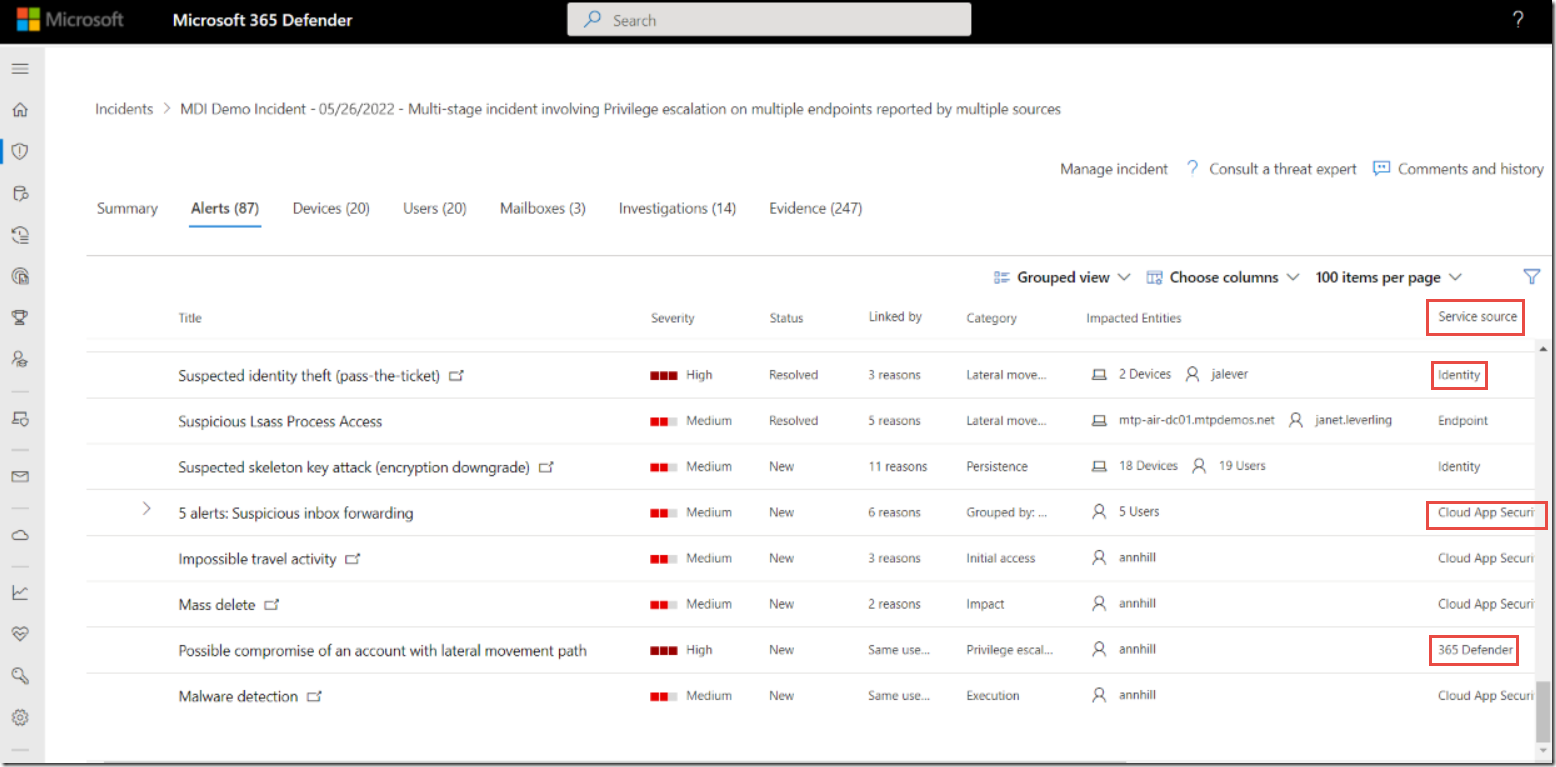

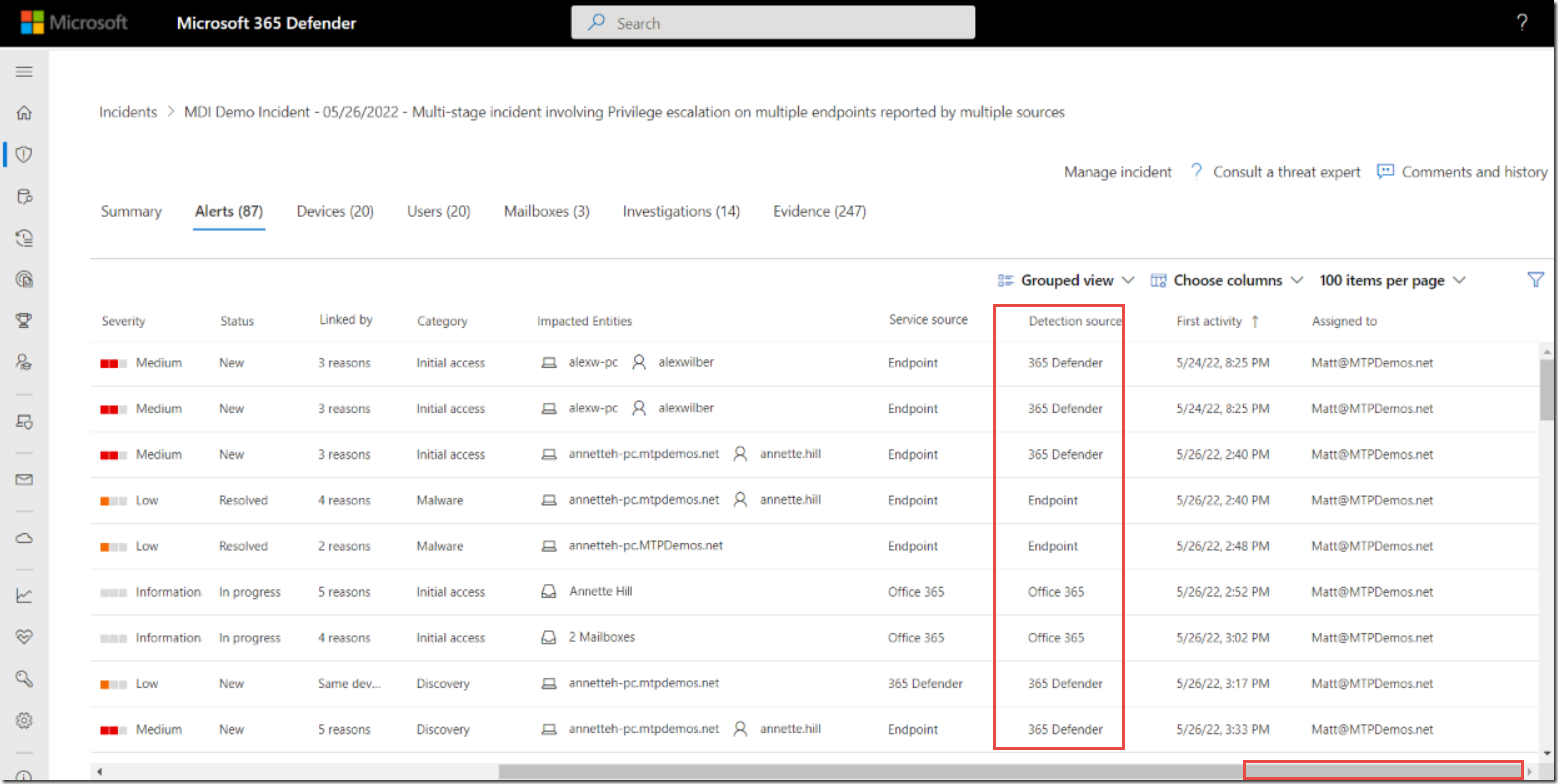

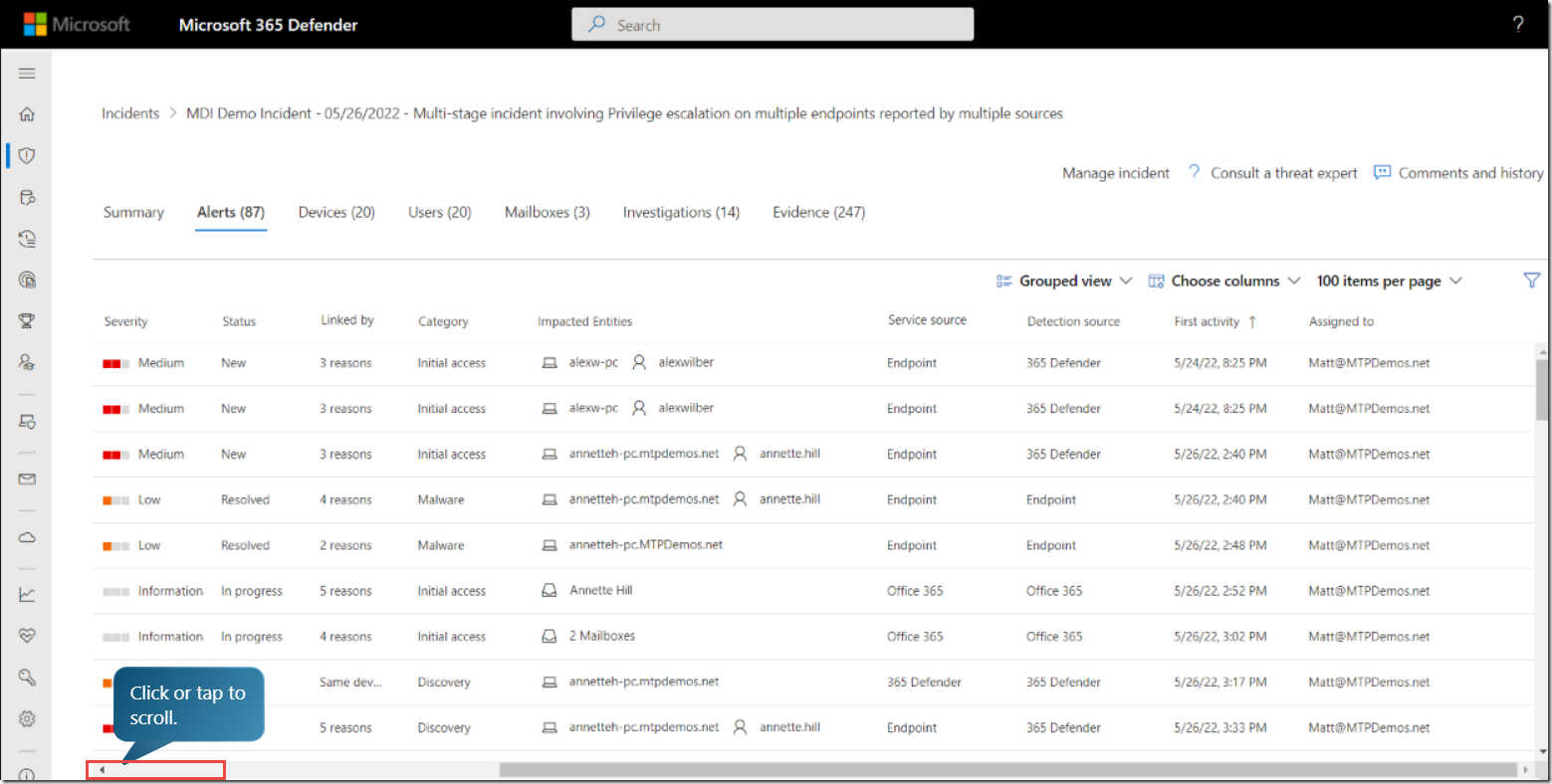

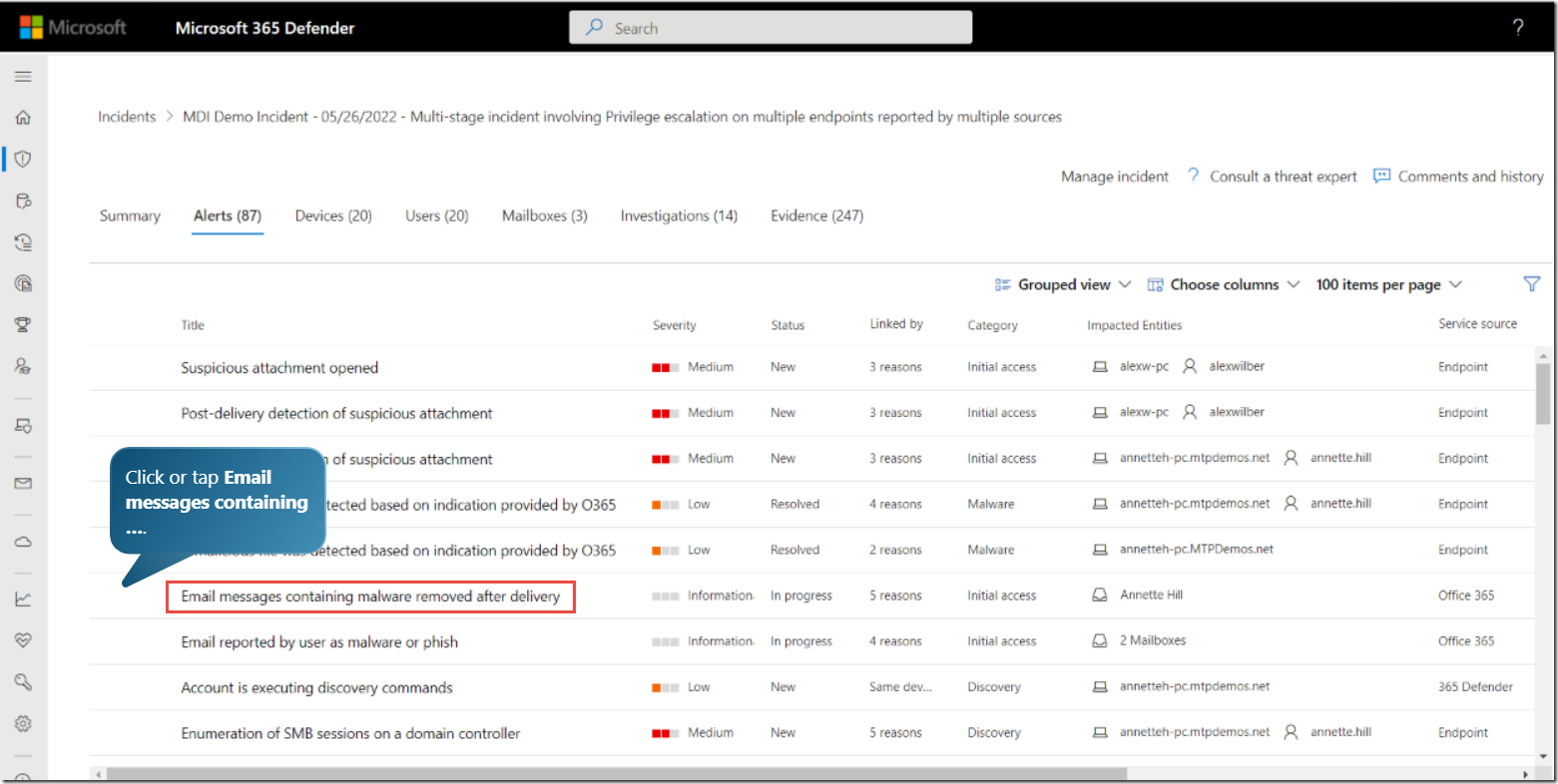

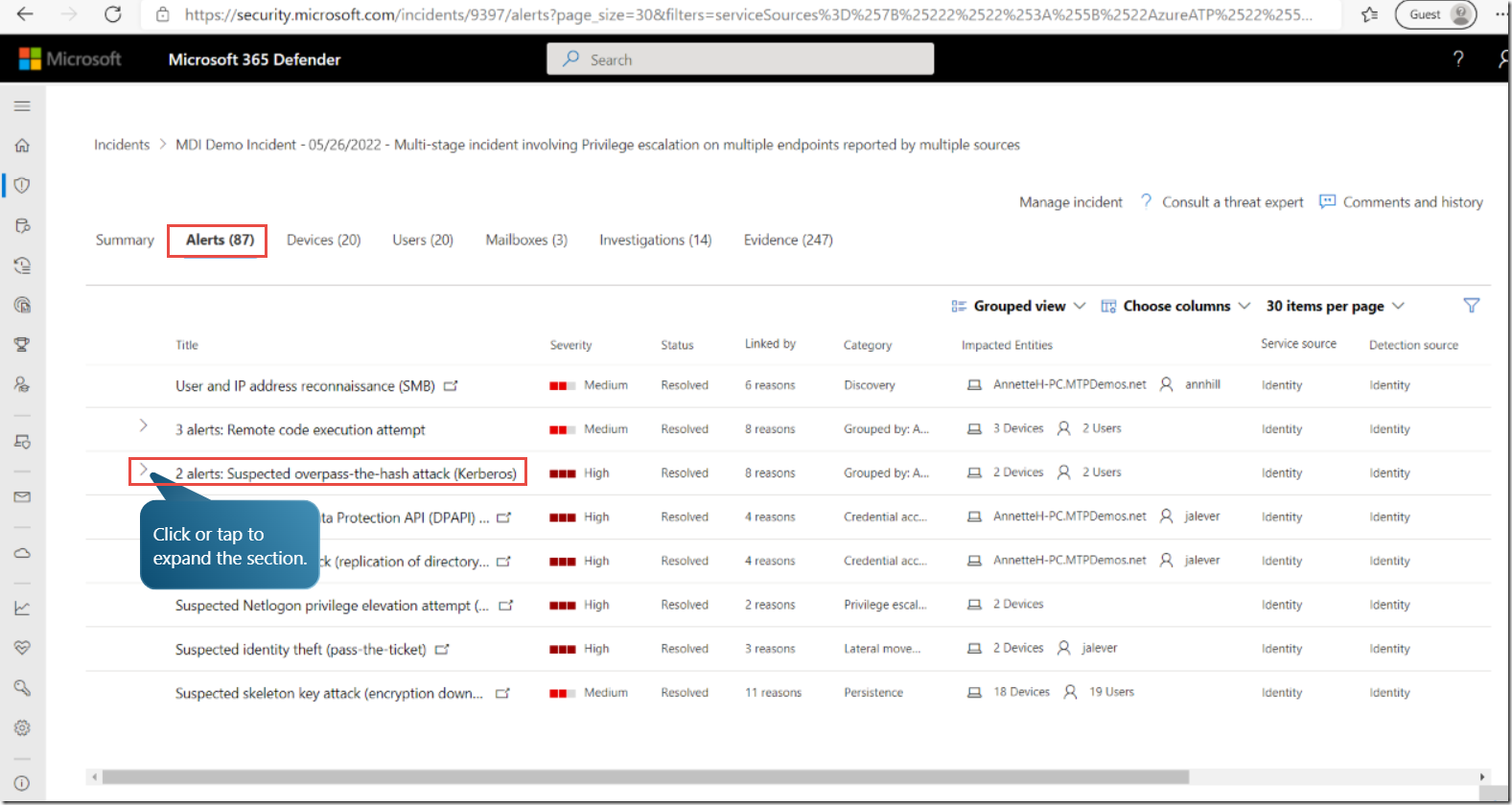

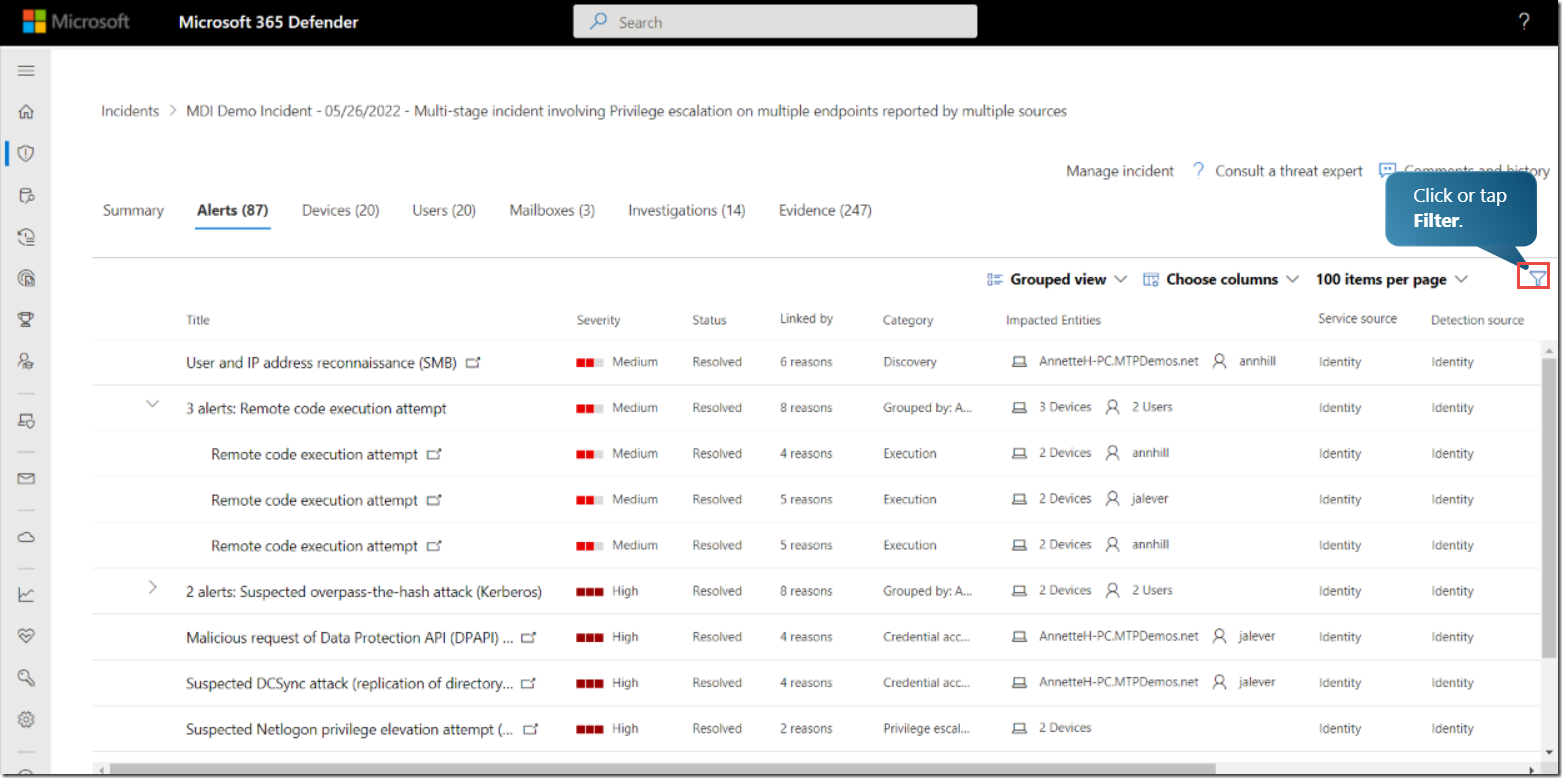

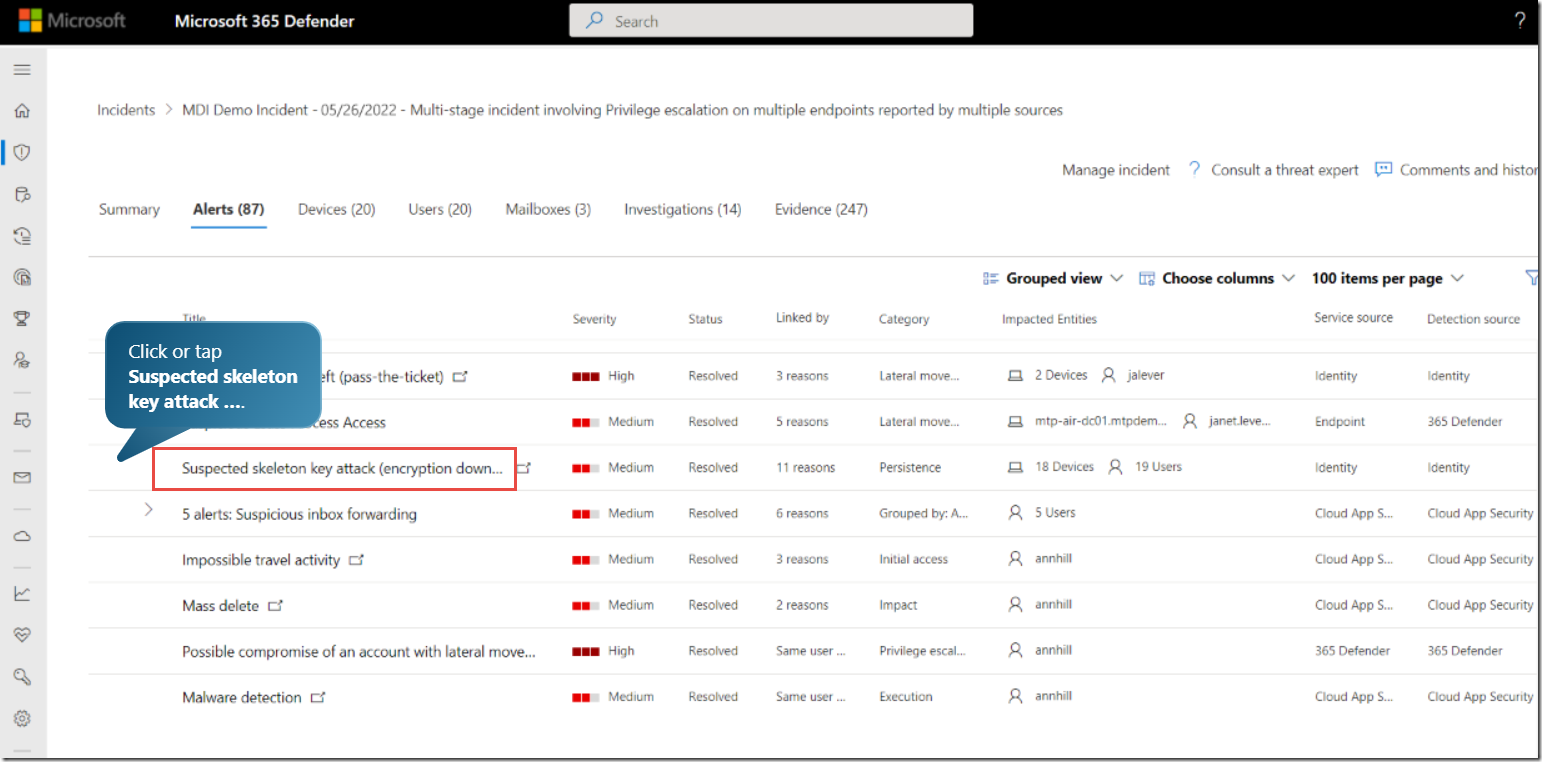

讓我們仔細看看與此事件關聯的警報

此選項卡顯示組織中已載入的所有電腦的最新警報。向下滾動以查看清單。返回頁面頂部。接下來向右滾動查看更多資訊。這些警報來自多個來源,包括微軟防禦者,端點的身份捍衛者和辦公室的防禦者五。

向左滾動。

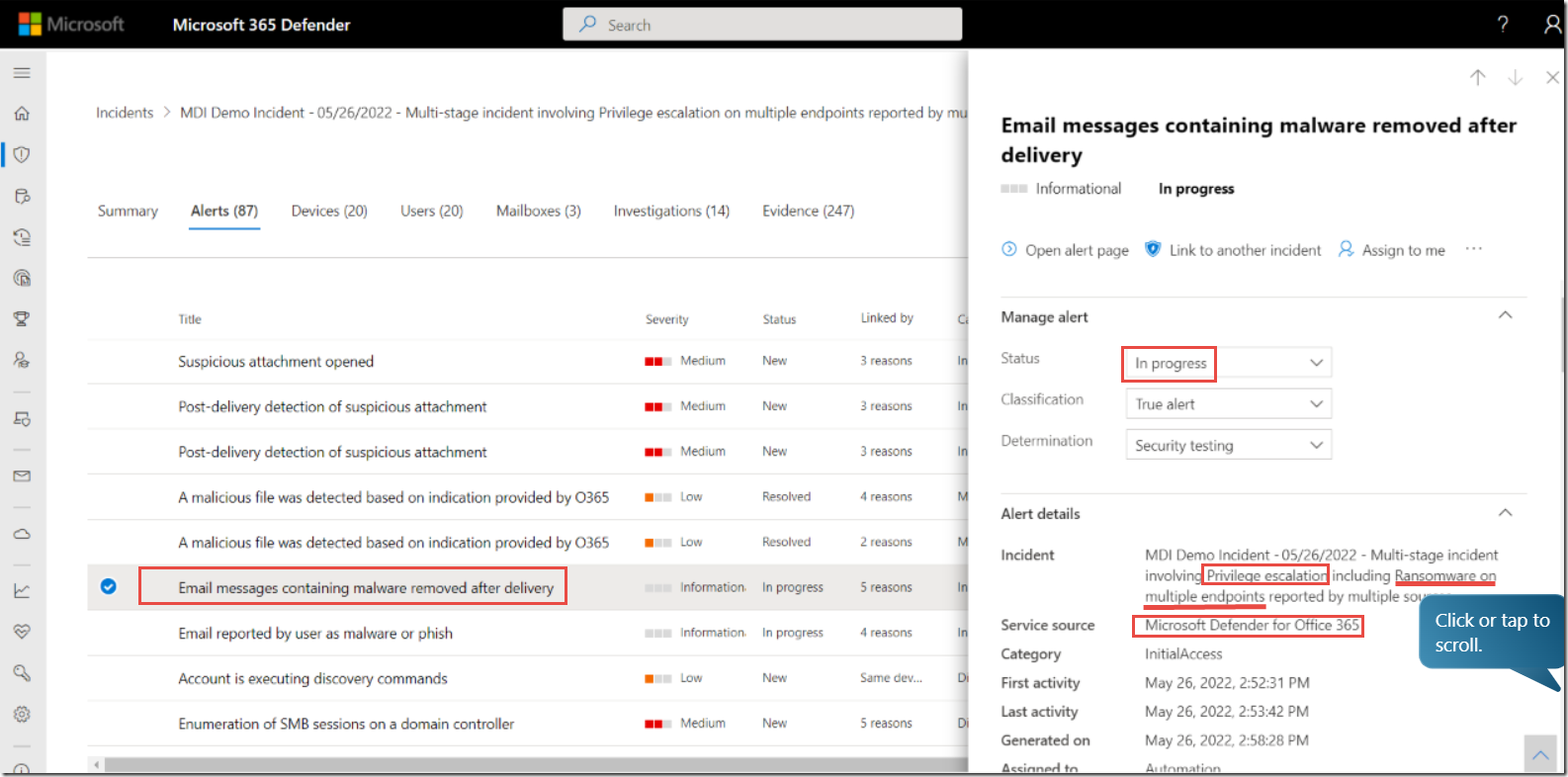

此警報表示包含惡意軟體的電子郵件在傳遞后被刪除。讓我們查看有關此警報的更多資訊。

惡意軟體可以傳遞給收件者收件匣作為附件或作為釣魚網址在 Microsoft Defender for O365 能察覺到之前。發生這種情況時,受影響的信件將從 O365 Exchange online 郵箱中刪除,使用零小時自動清除或在惡意軟體中zero hour auto purge,惡意軟體 zero hour auto purge 然後再將信件傳遞給後續收件者

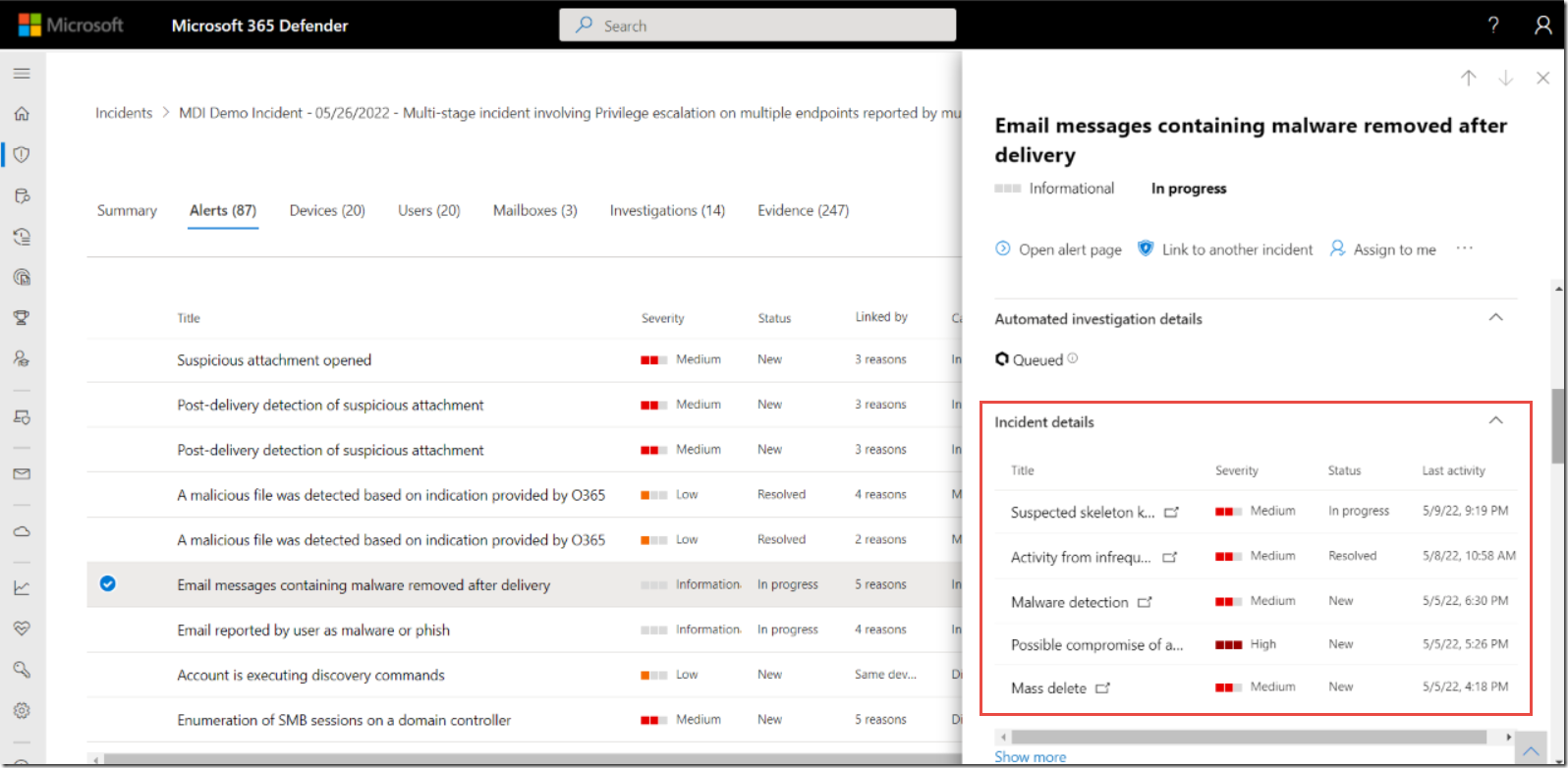

向下滾動以查看有關警報的更多資訊。在這種情況下。

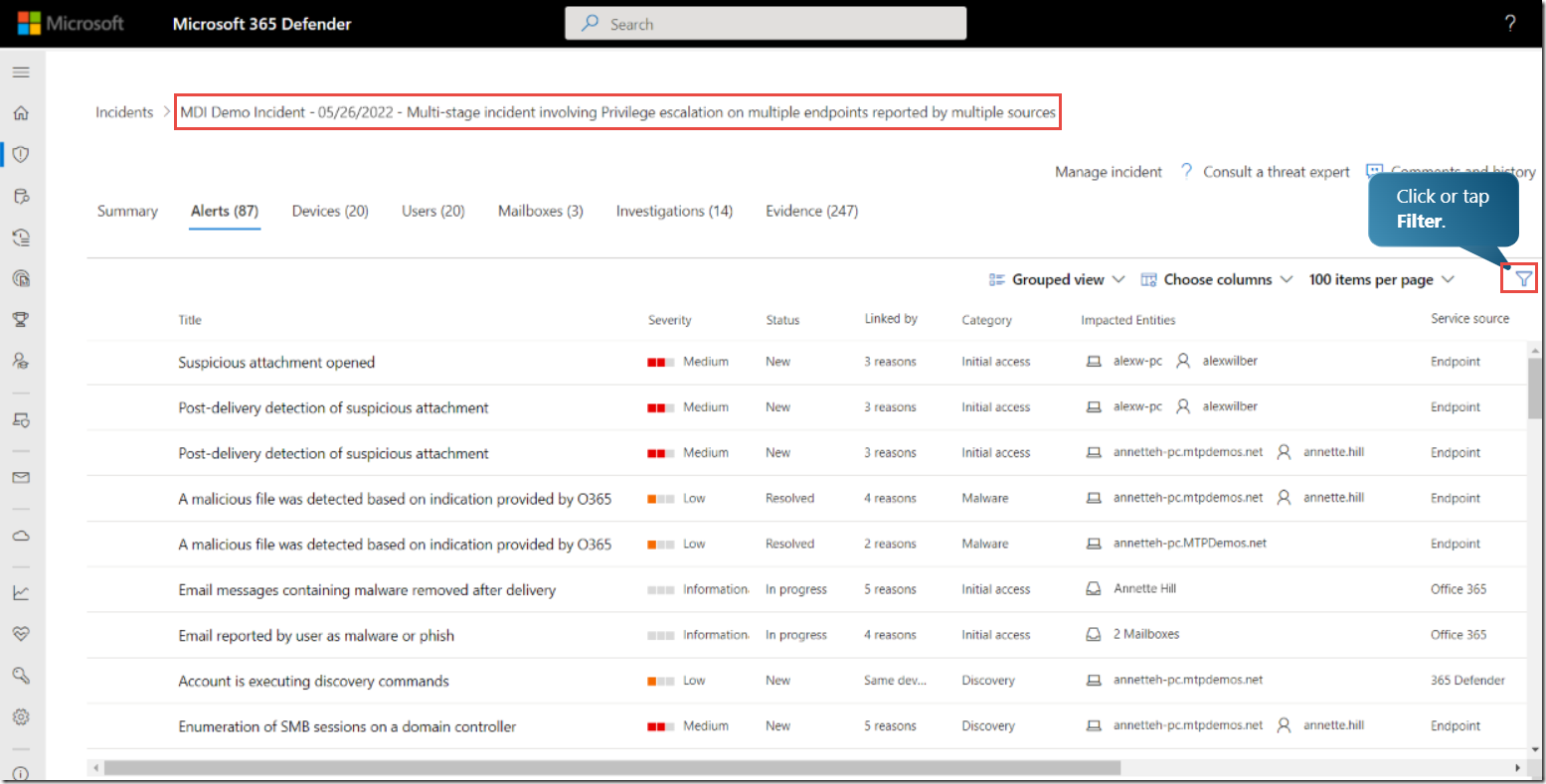

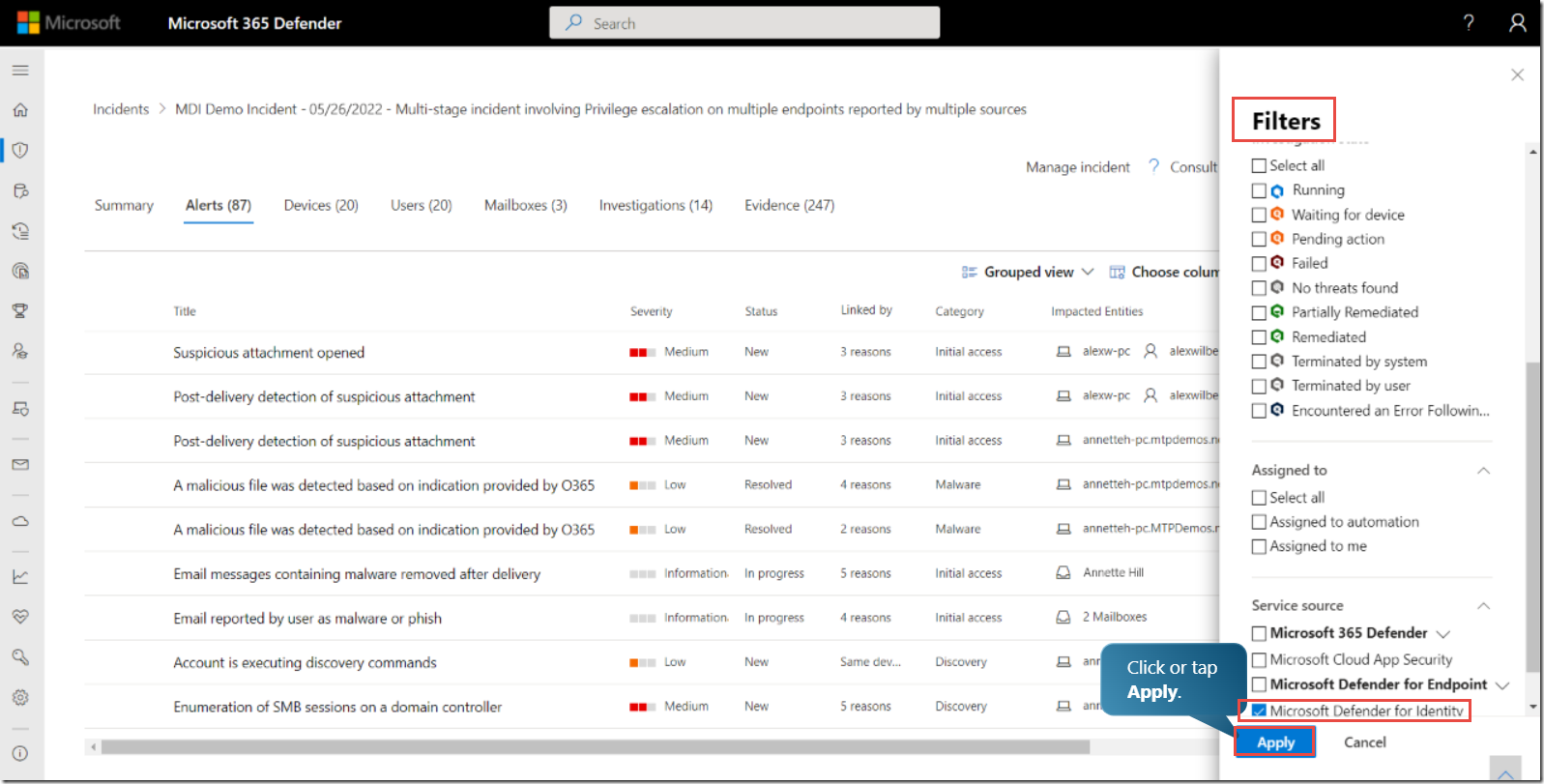

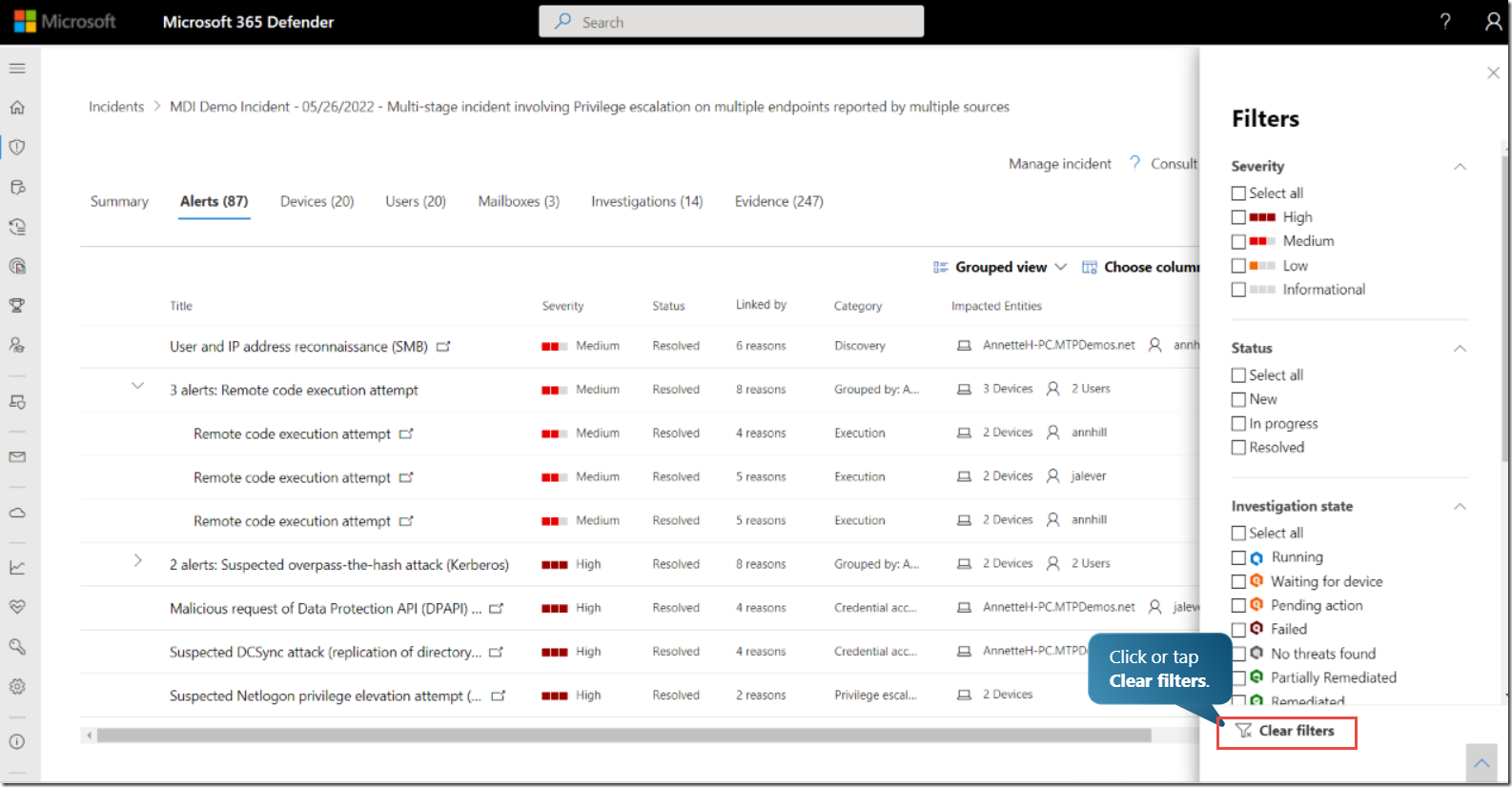

在這種情況下該電子郵件傳遞了一個包含Credential收集的巨集,該用戶在電子郵件被刪除之前打開了該電子郵件,導致她的Credential 受到損害。讓我們篩選到Microsoft Defender for identity警報。向下滾動然後應用過濾器。

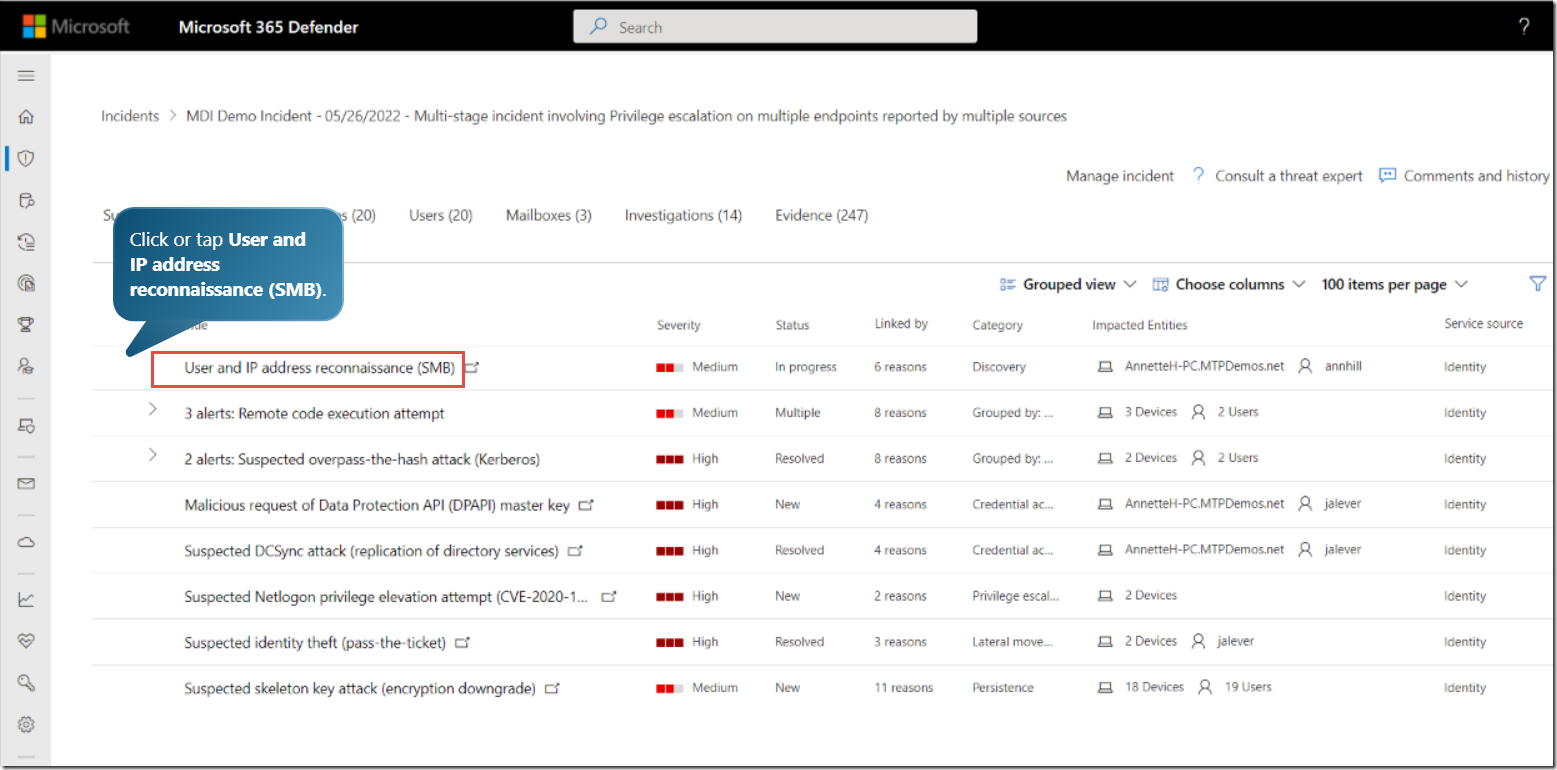

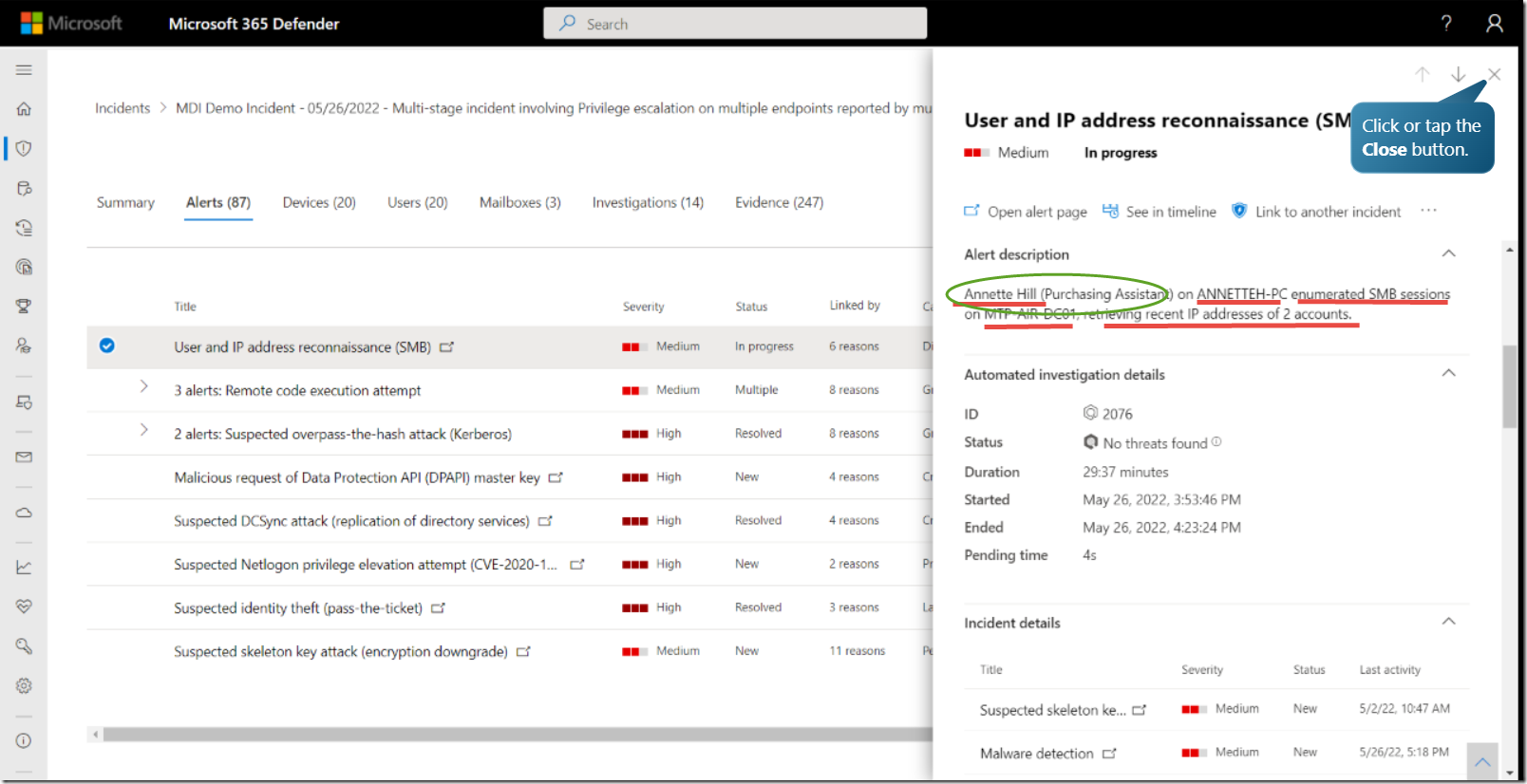

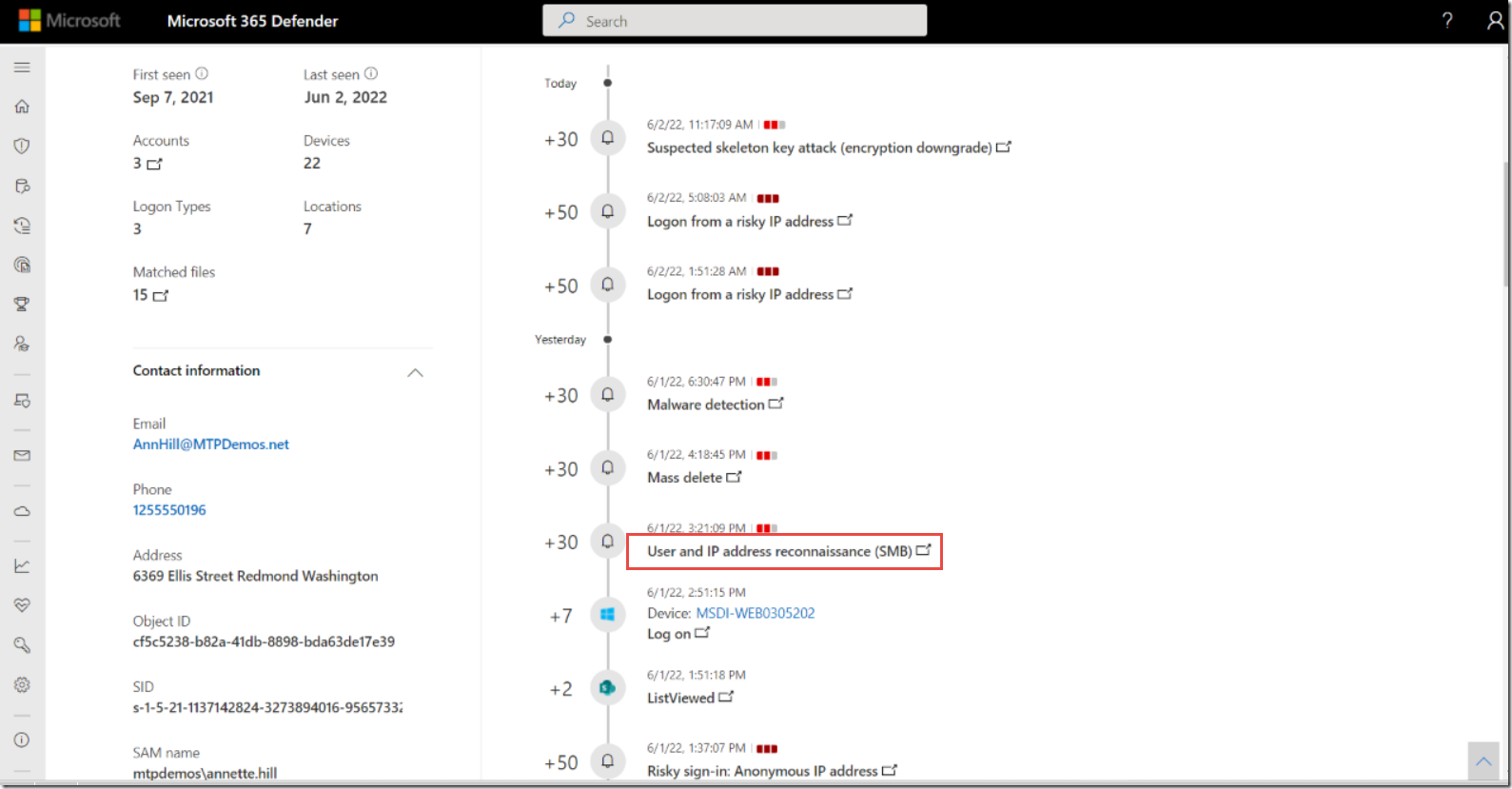

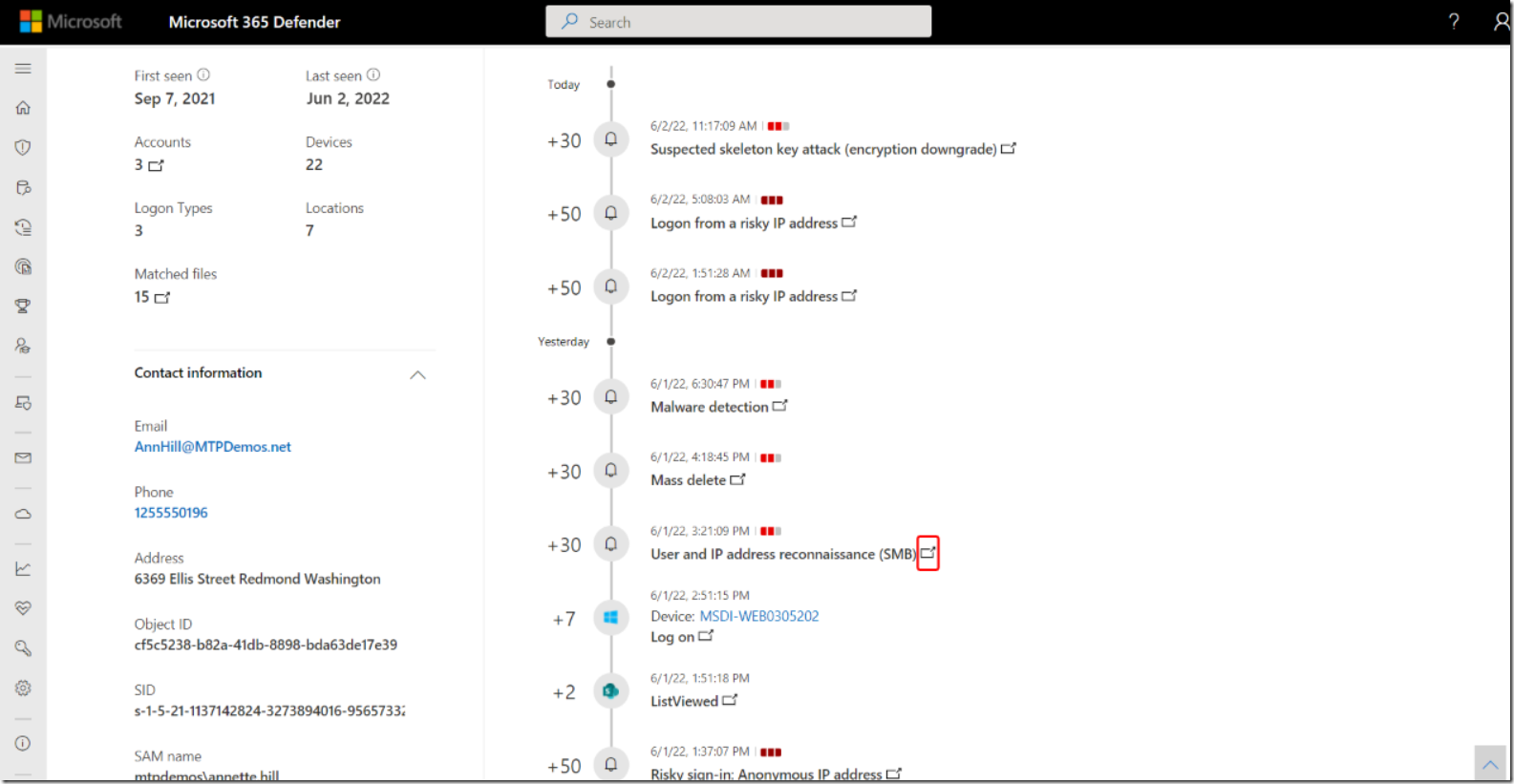

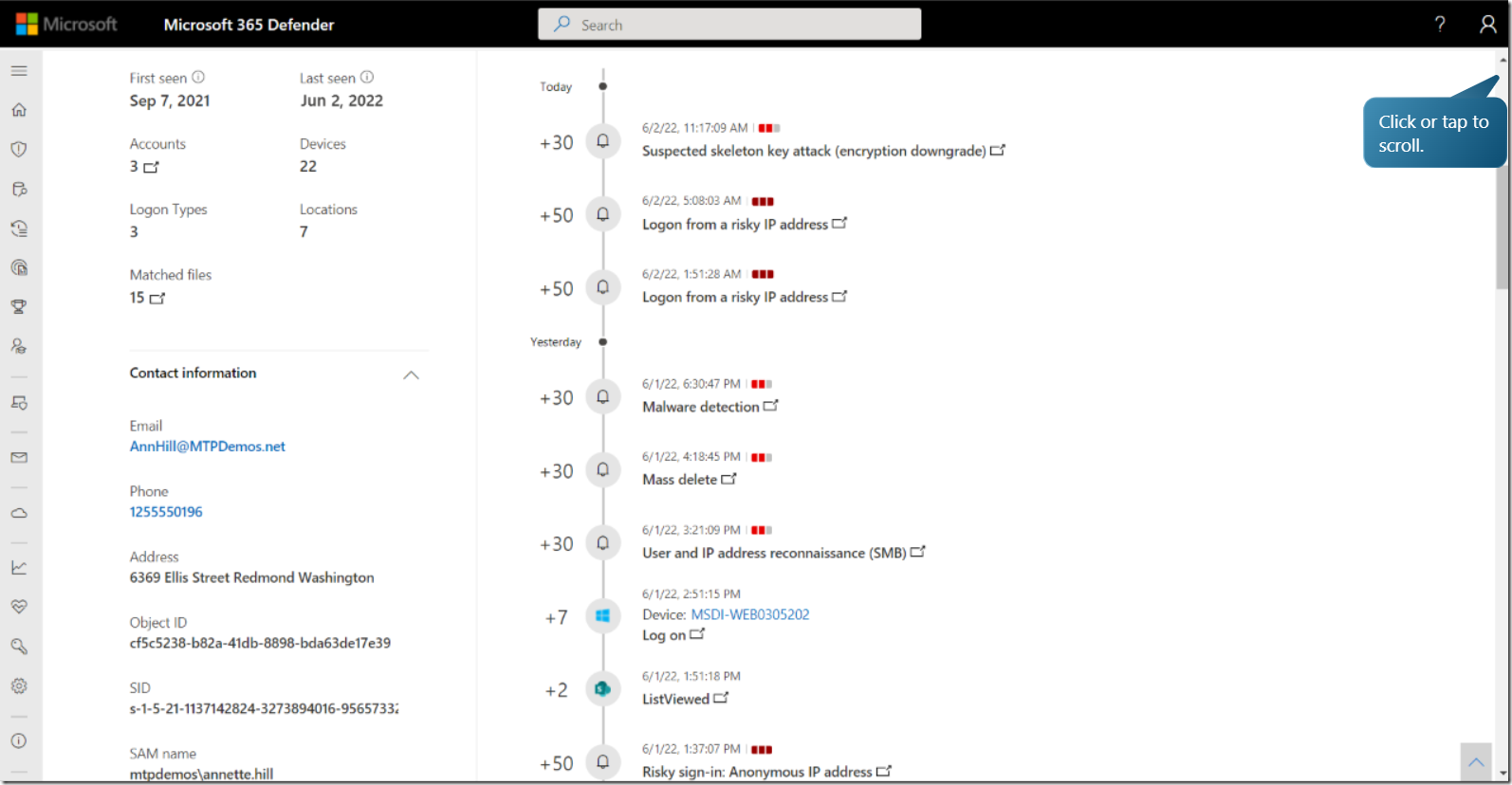

下面我們再來仔細看看使用者和IP位址偵測 SMB alert

一旦攻擊者在您的環境中存在,他們將執行各種偵察技術。攻擊者可以了解設備的IP位址。用戶登錄並具體定位,這樣他們就可以在網路中移動 向下滾動卷軸。如您所見,攻擊者使用伺服器消息塊或 SMB 協定枚舉了兩個帳戶上的資訊。

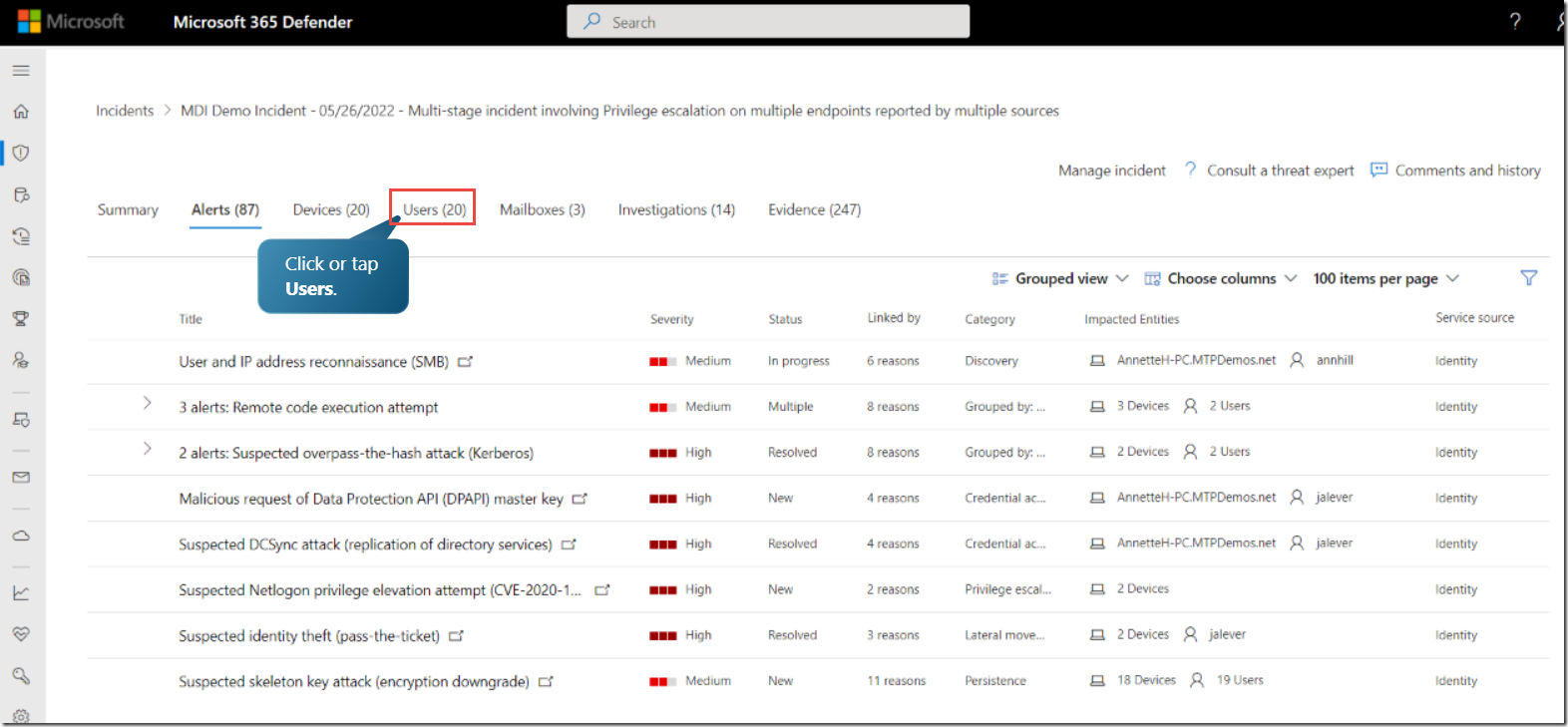

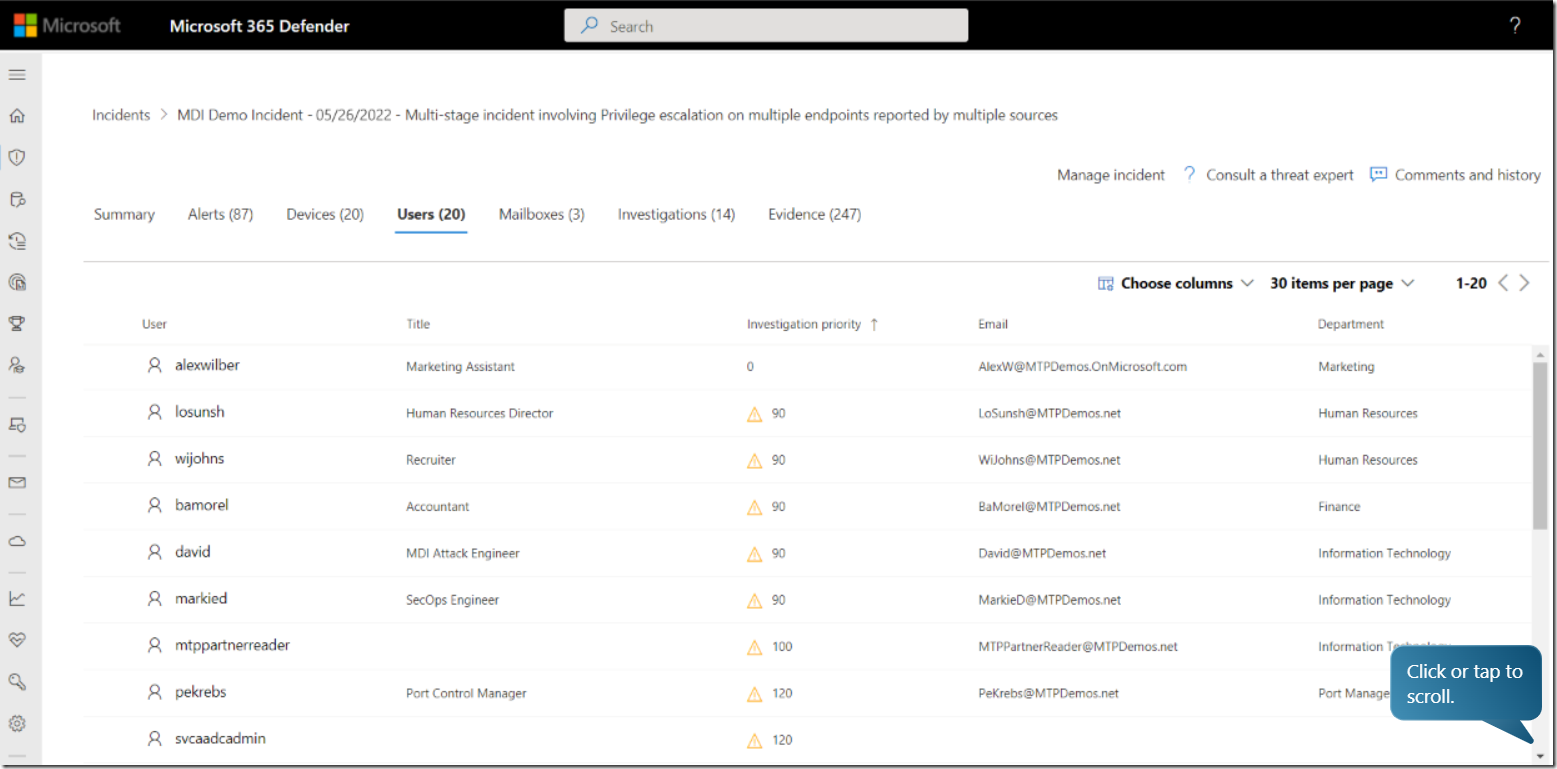

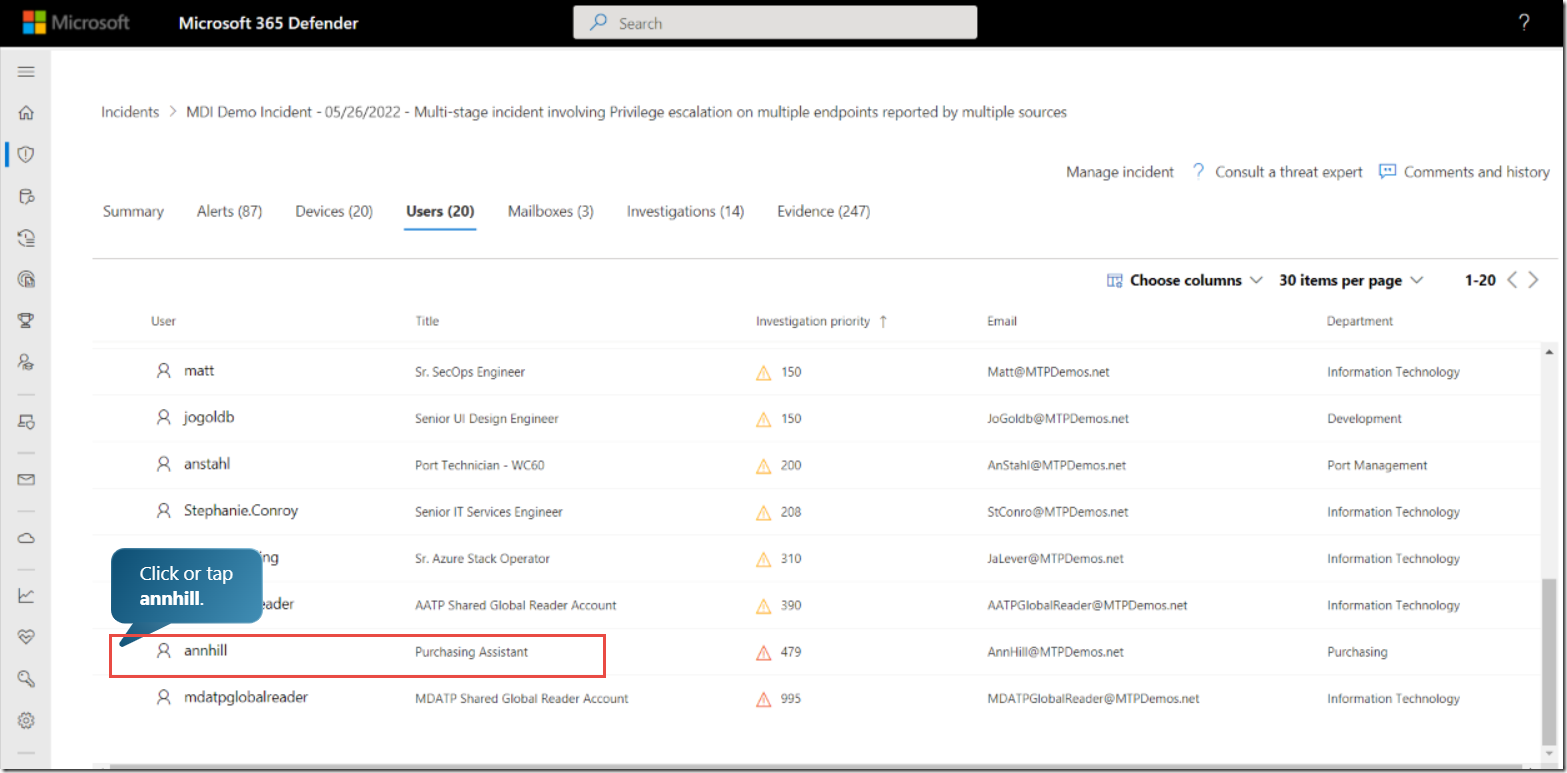

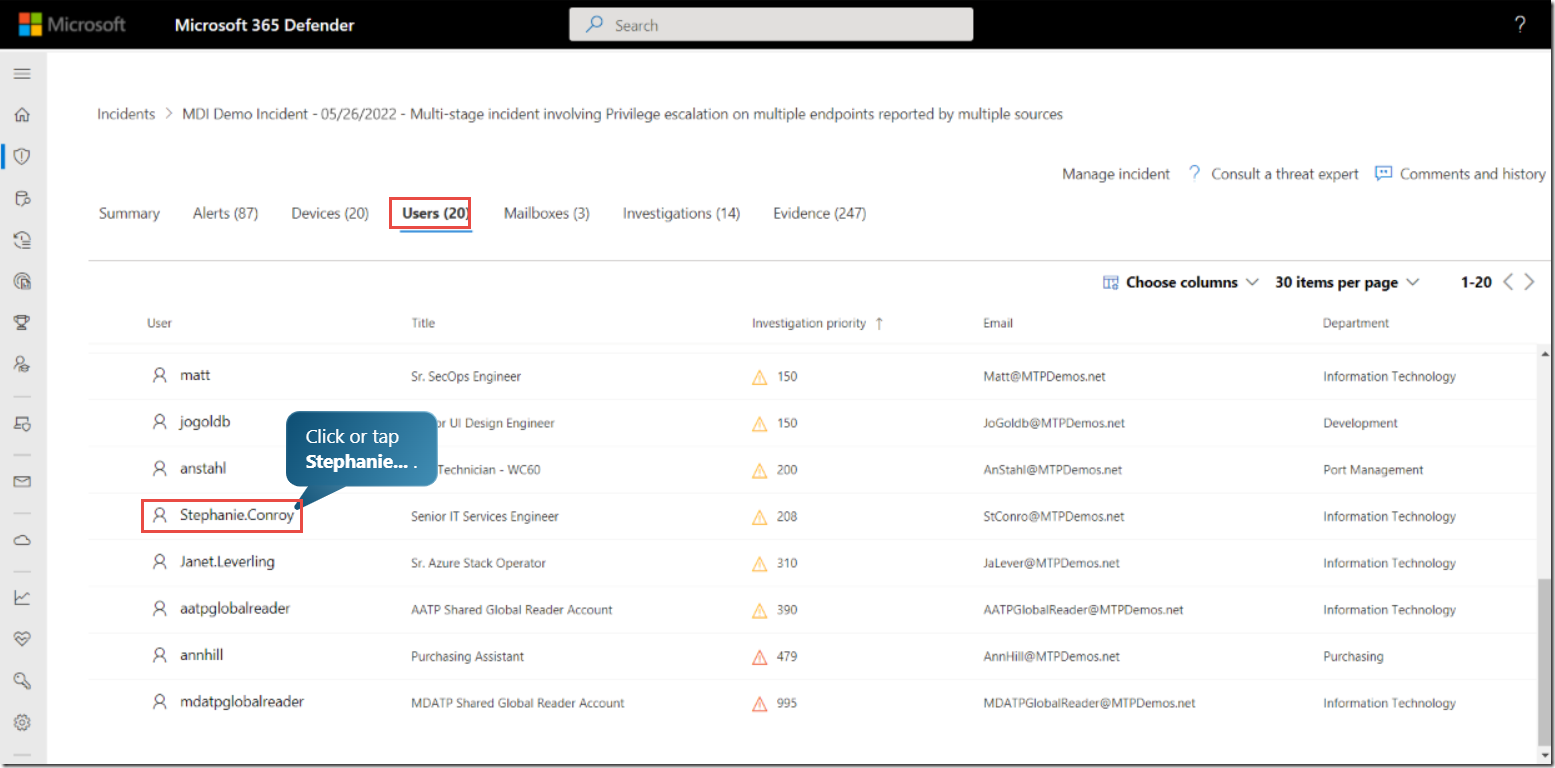

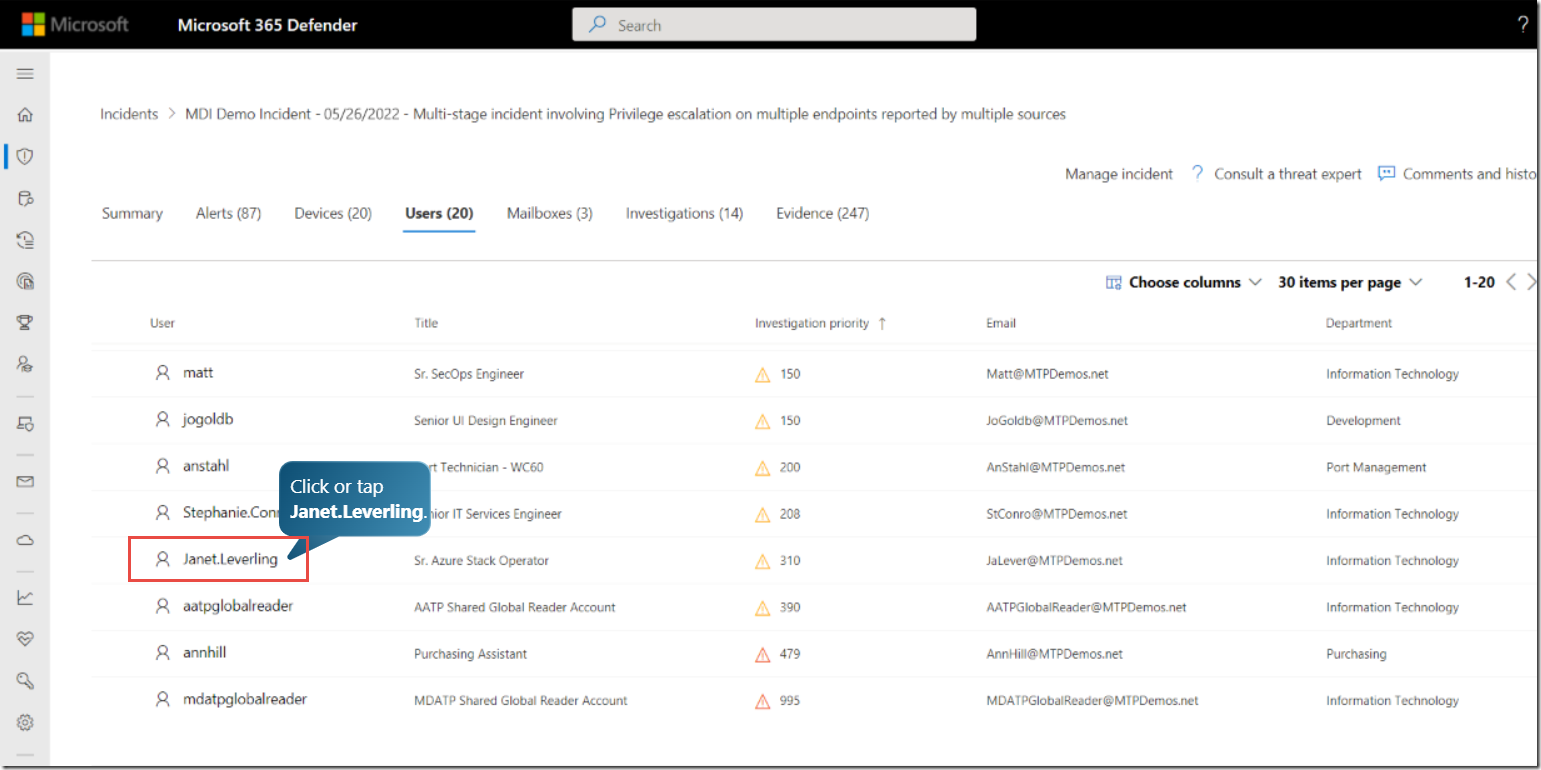

下一個。讓我們來調查一下受攻擊影響的使用者。

向下滾動清單。

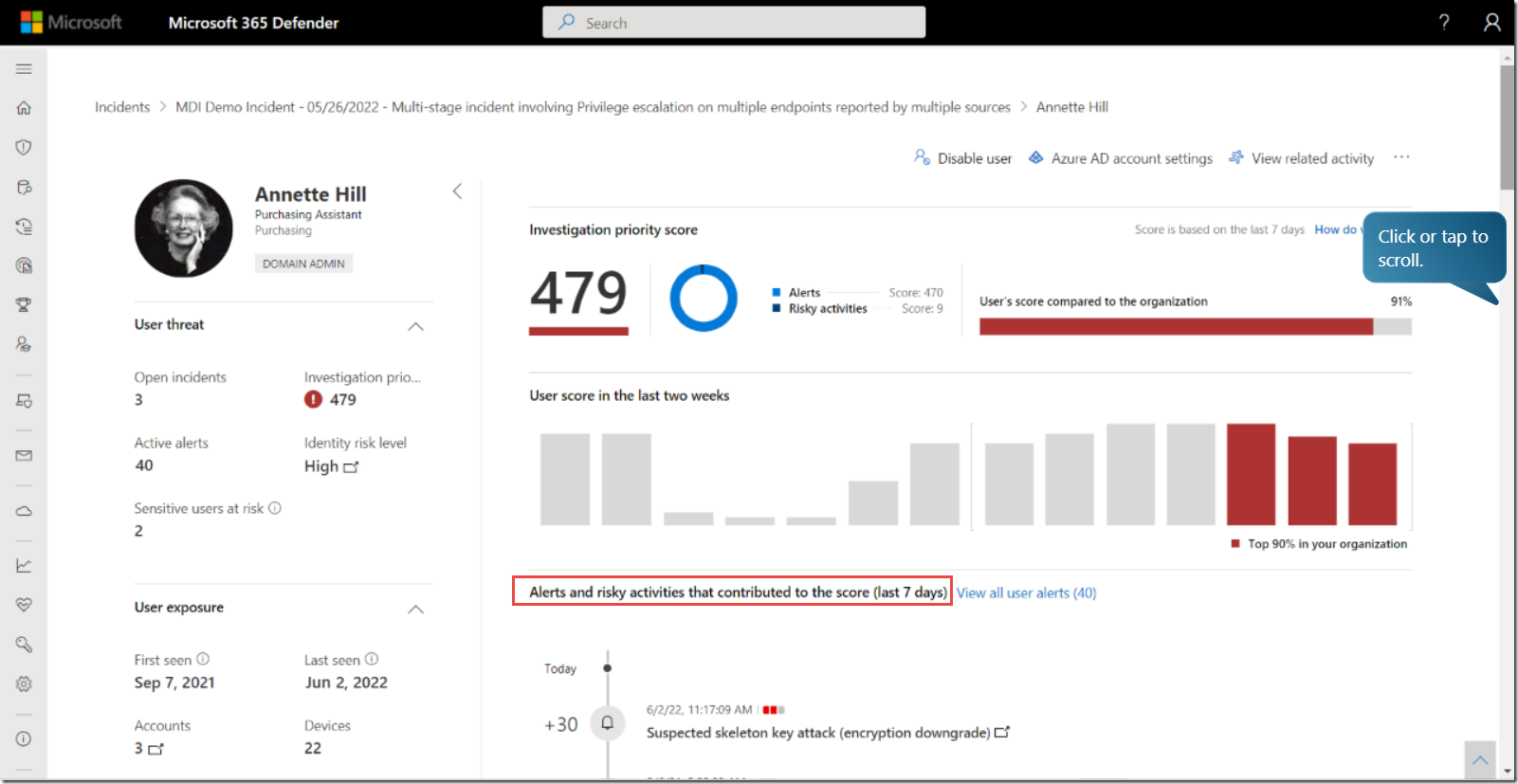

清單中包含 Annette,確認攻擊者入侵帳戶。

攻擊者很可能使用 Annette 帳戶來獲取提升的憑據。

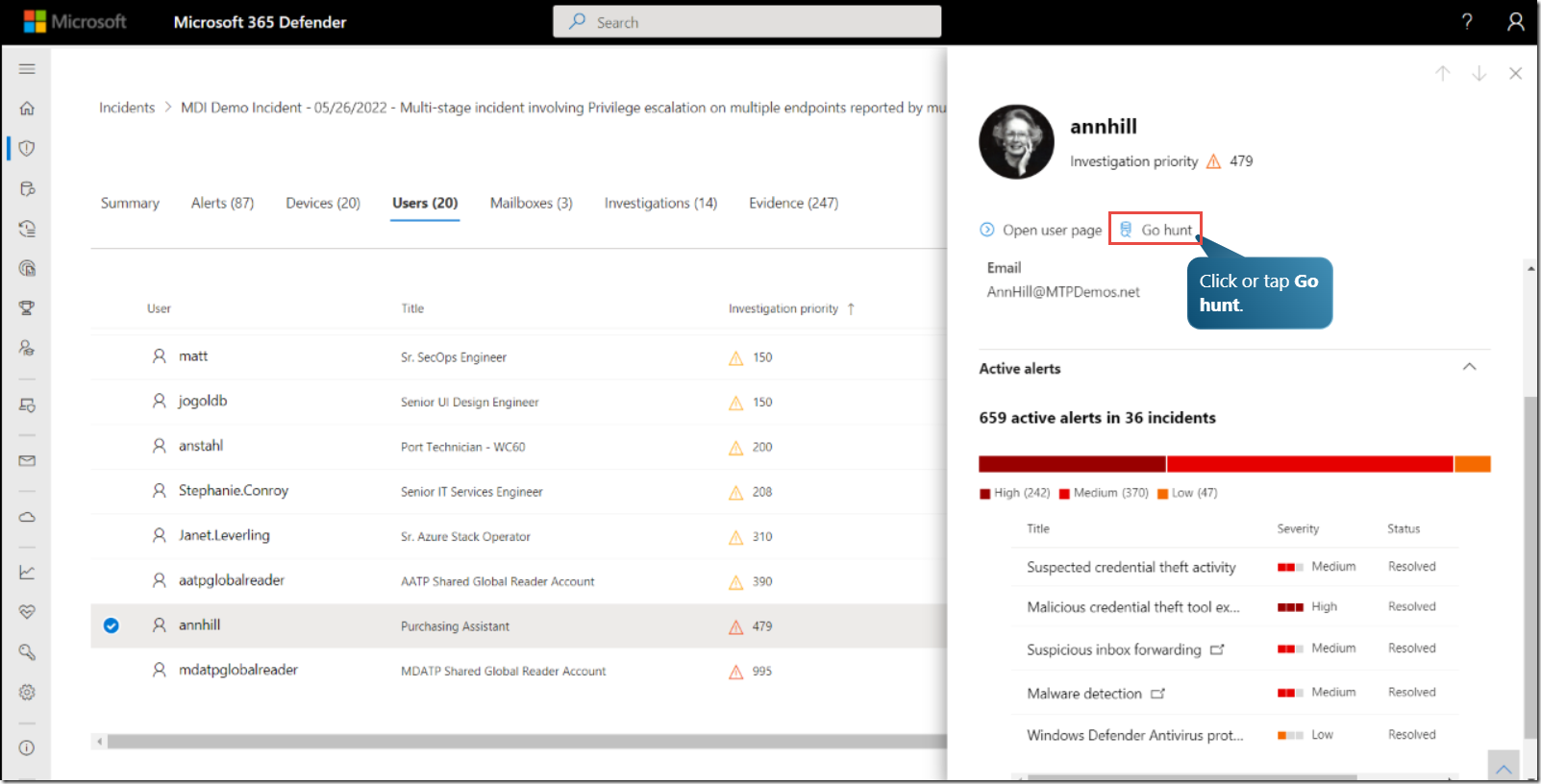

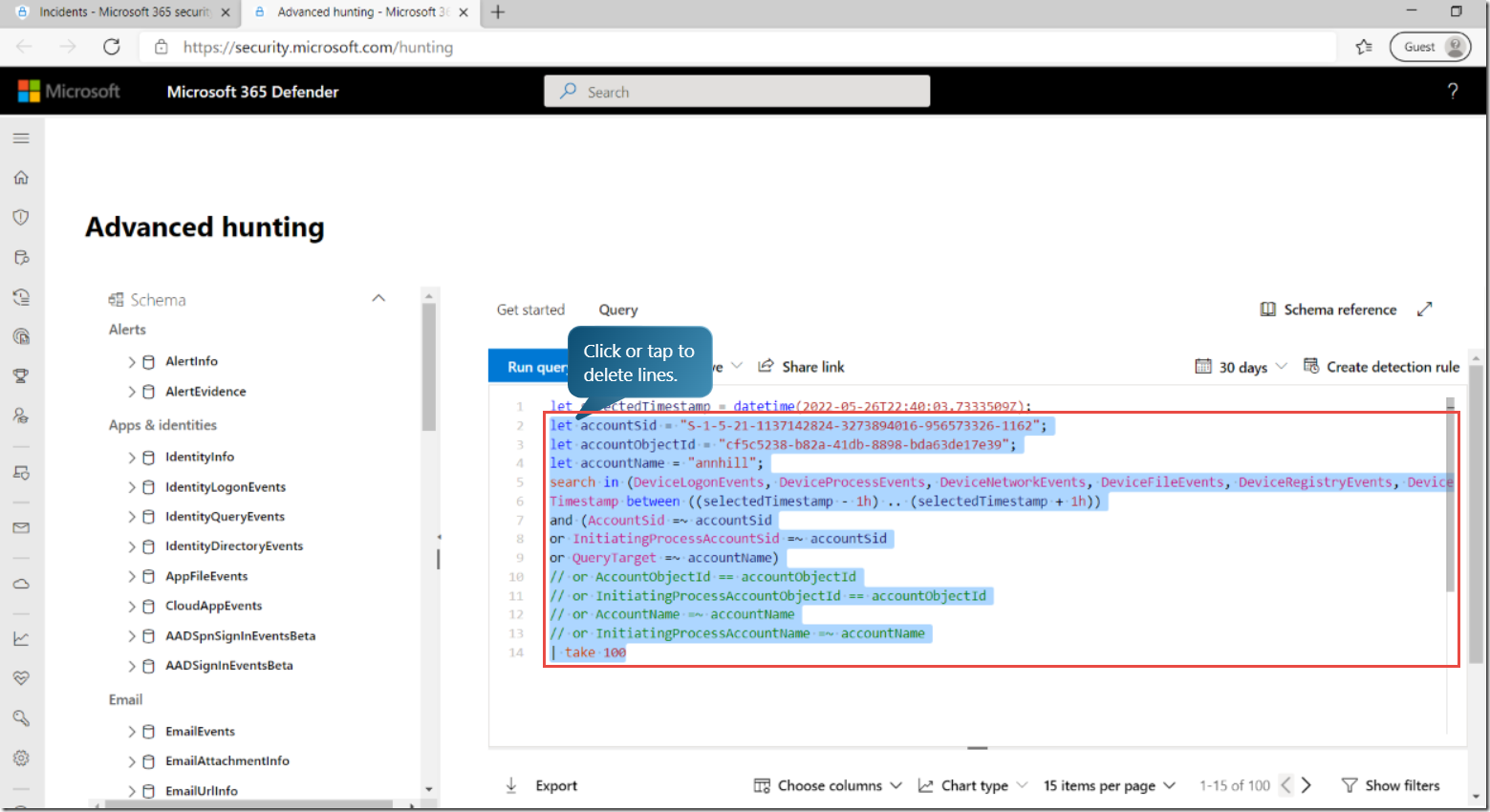

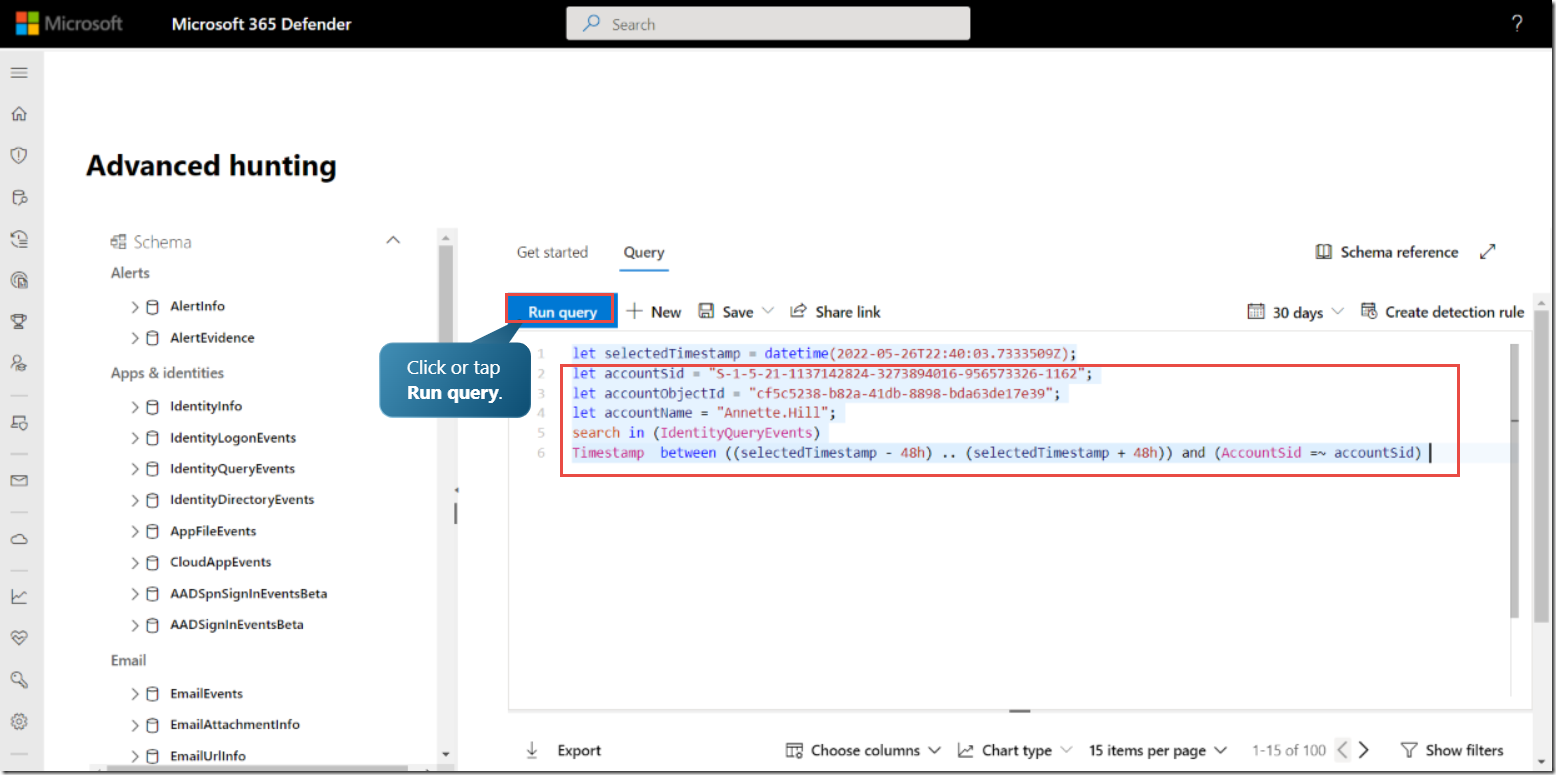

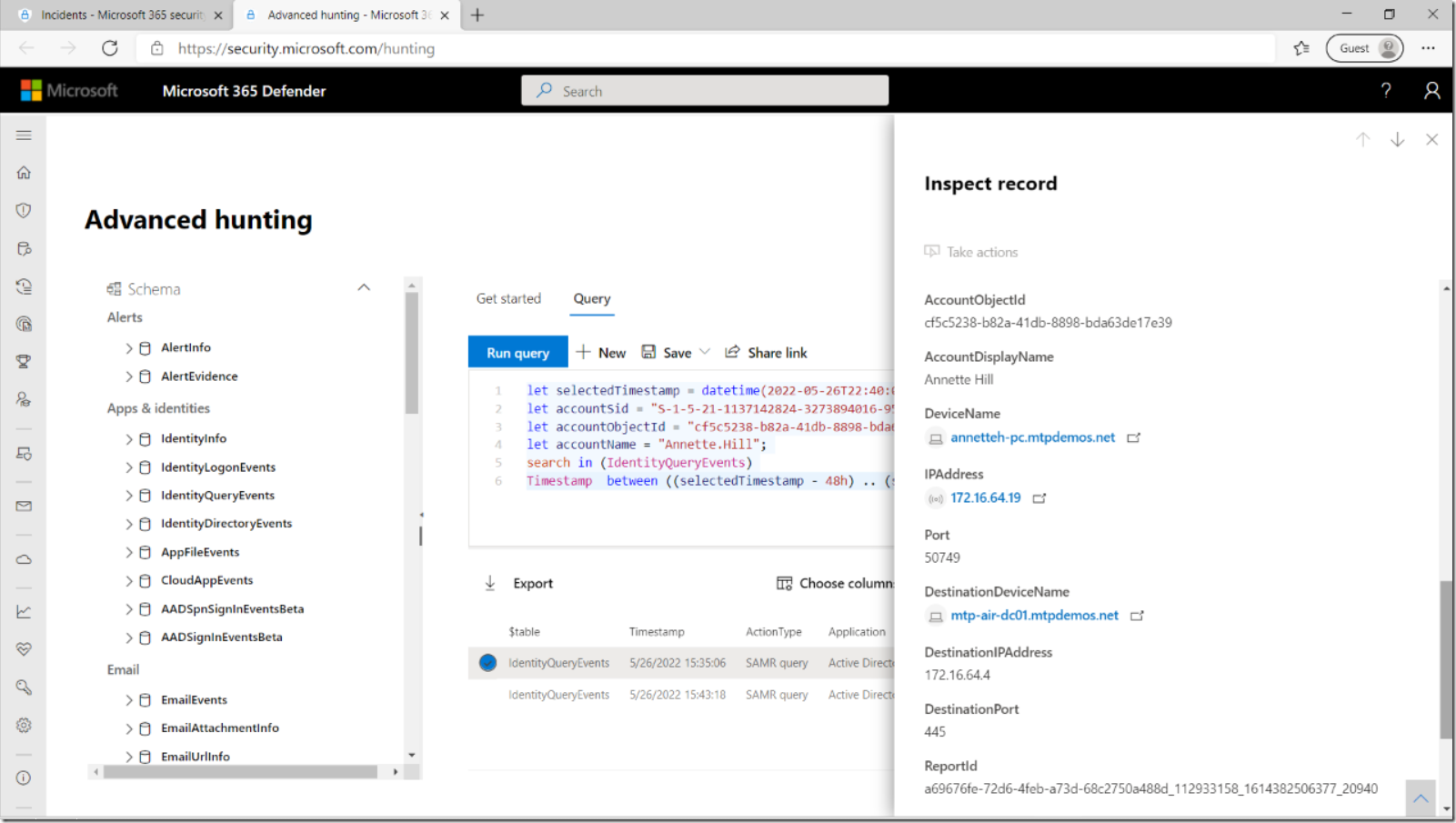

選擇hunt 進行 Advanced hunting

使用 Advanced hunting。你可以快速查詢資訊從 Microsoft Defender for o365、Microsoft Defender for Endpoinnt、 Cloud App Security、Microsoft Defender for Identity。

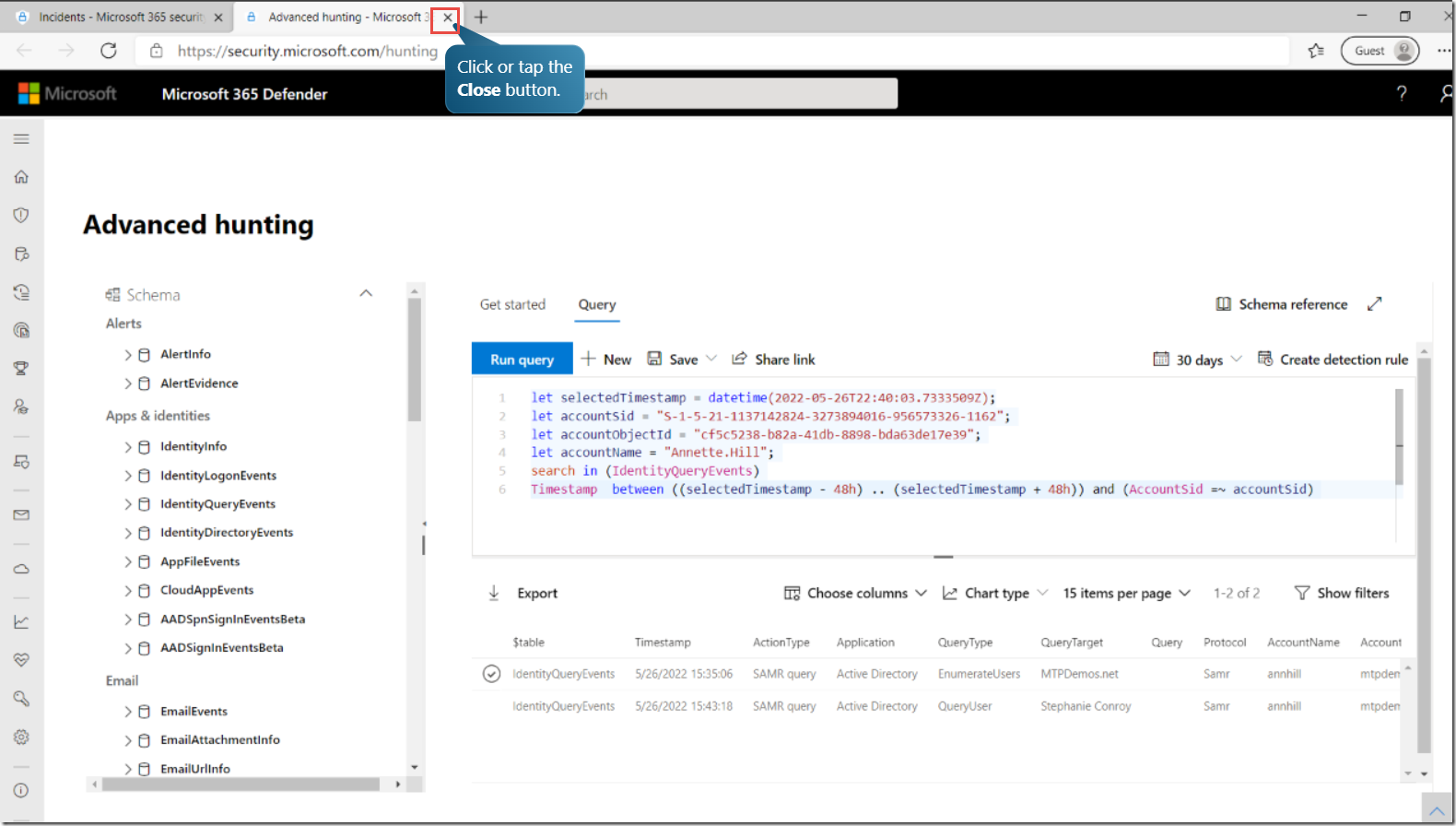

讓我們修改查詢以查找與對網路帳戶 Annette 的攻擊相關的活動。

Kusto Query Language (KQL) → Using in Sentinel、Log Analystics、Microsoft Defender for Endpoinnt

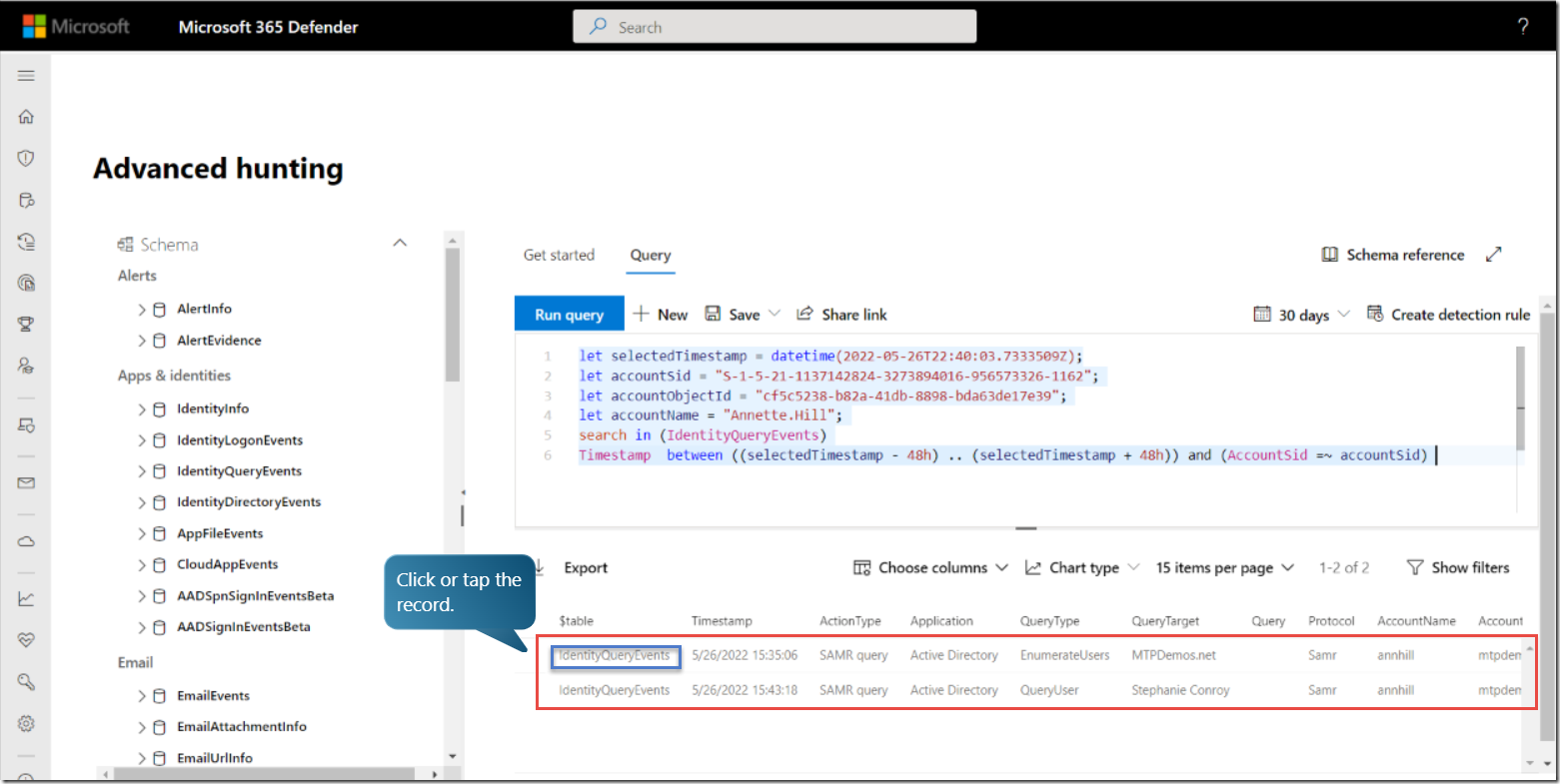

結果表明,攻擊者使用 Annette 帳戶 查詢 Domain Admin Group 並獲取有關它的資訊,包括其成員。

攻擊者透過 SMB 列舉開啟連線資訊獲取 IP ,如同先前看到的 User and IP address reconnaissance (SMB) Alert

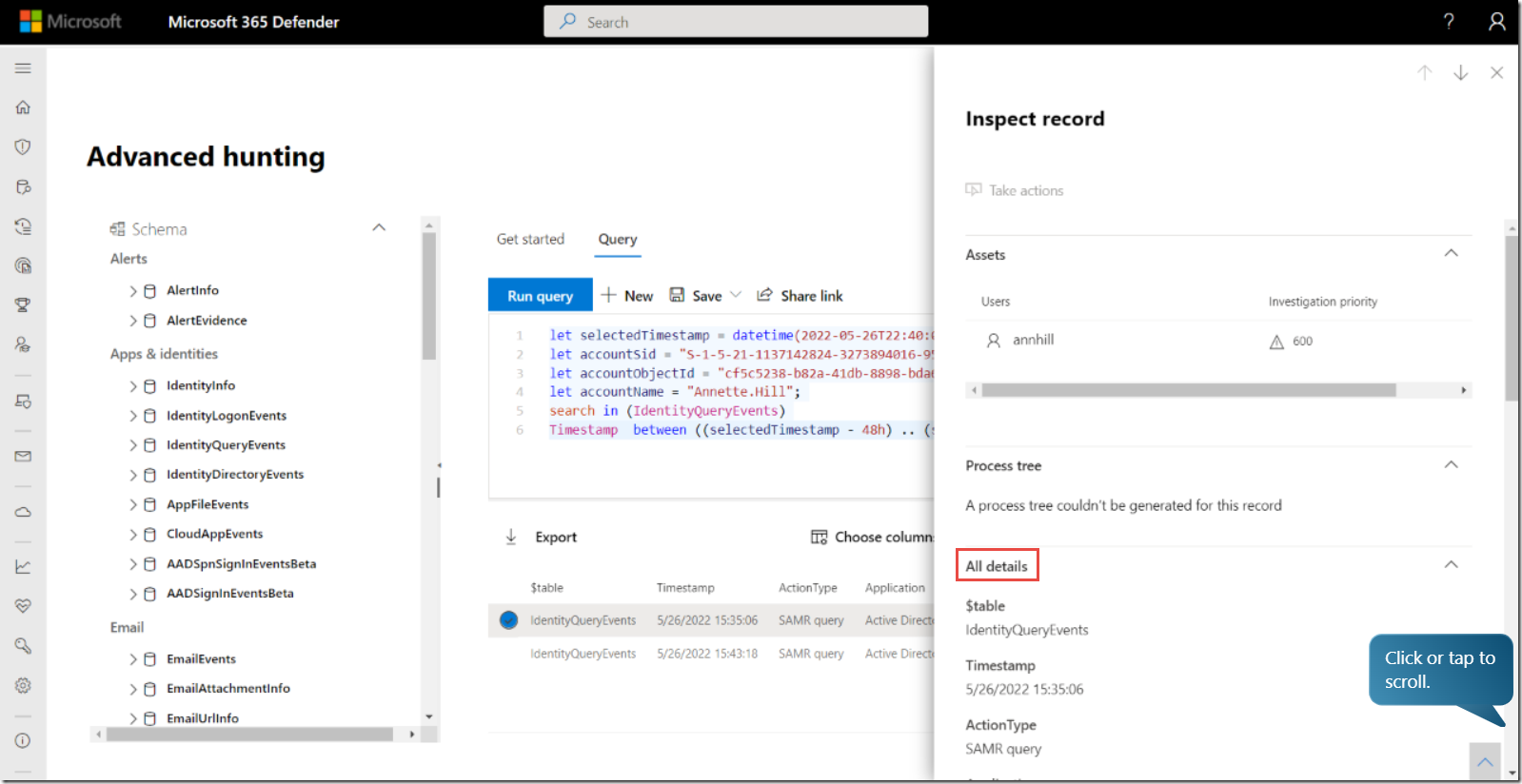

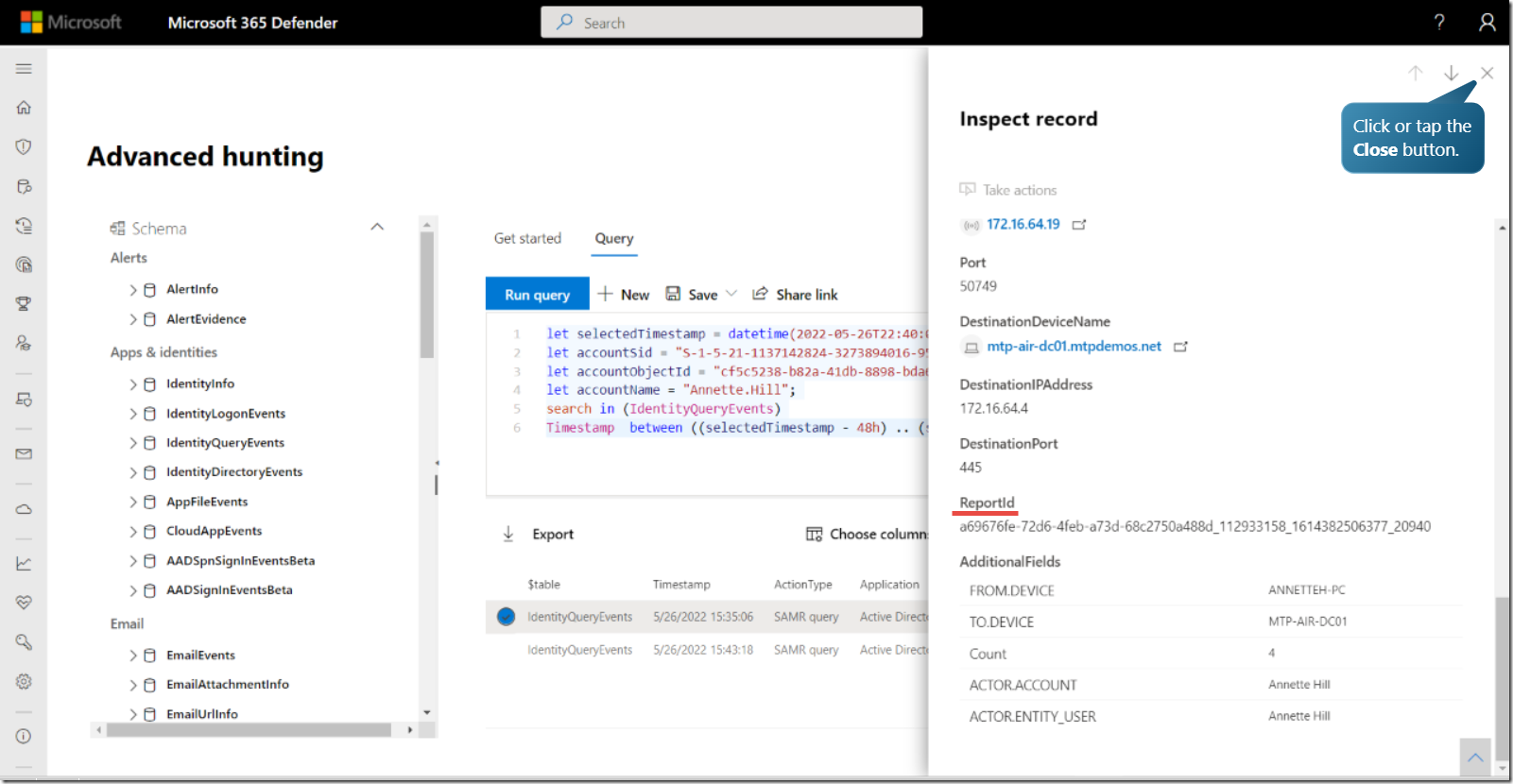

您可以選擇結果中的任何記錄來檢查它。彈出面板提供記錄資產以及任何過程數據的匯總檢視

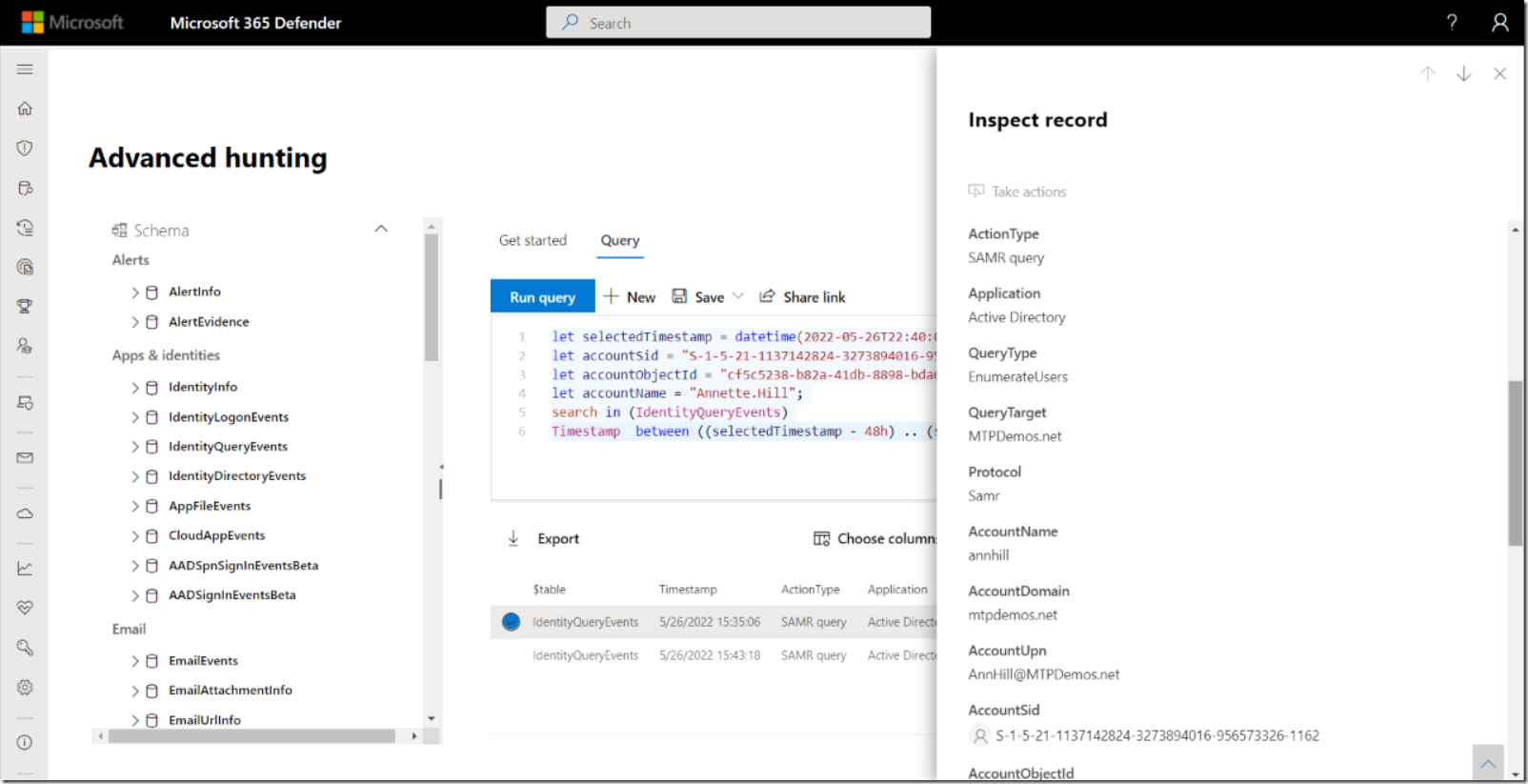

您可以看到所選取查詢結果中記錄列中的值向下滾動。

現在我們知道 attacker 有一個 Domain Admin list

關閉了面板以繼續調查該事件

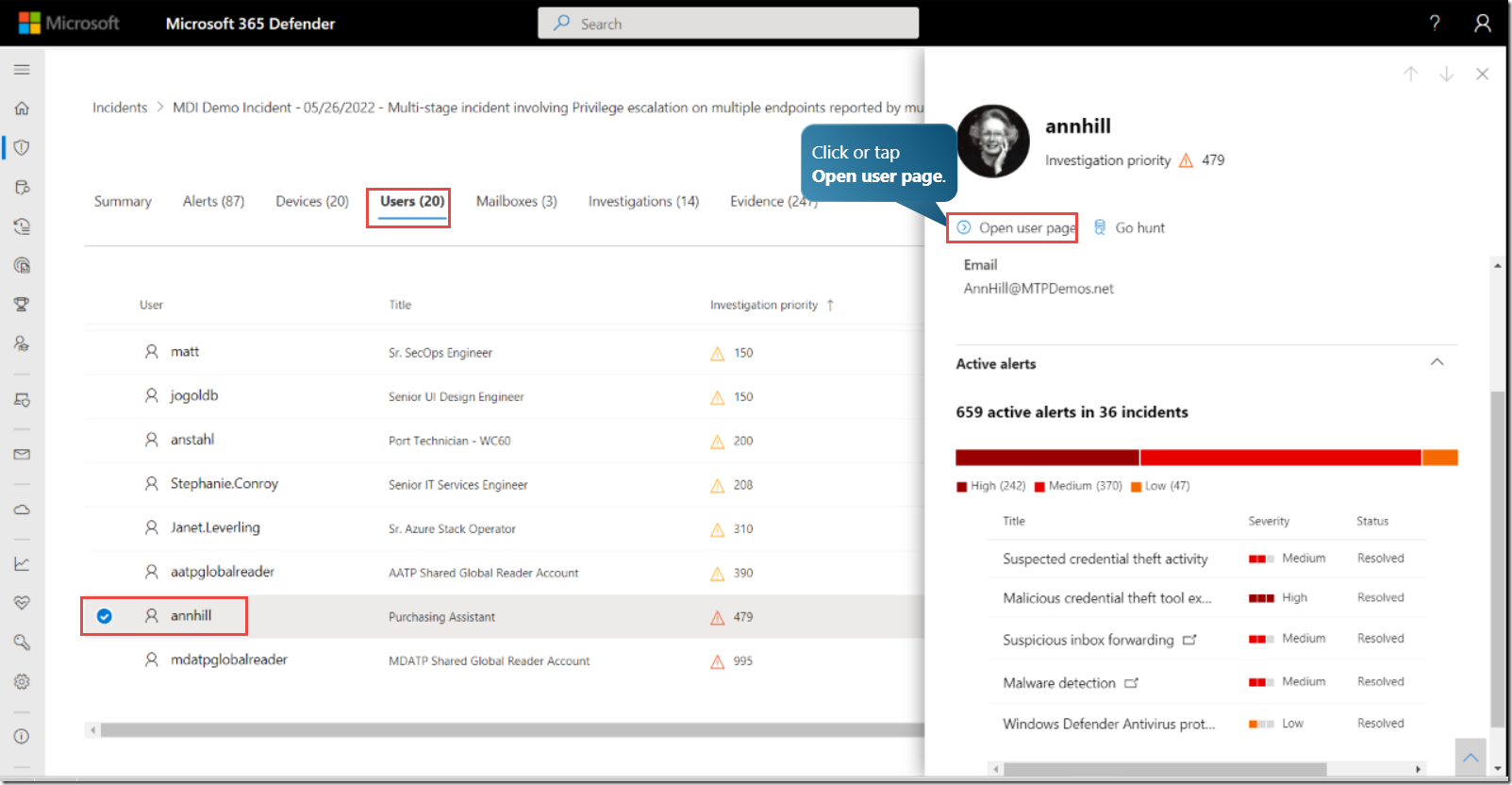

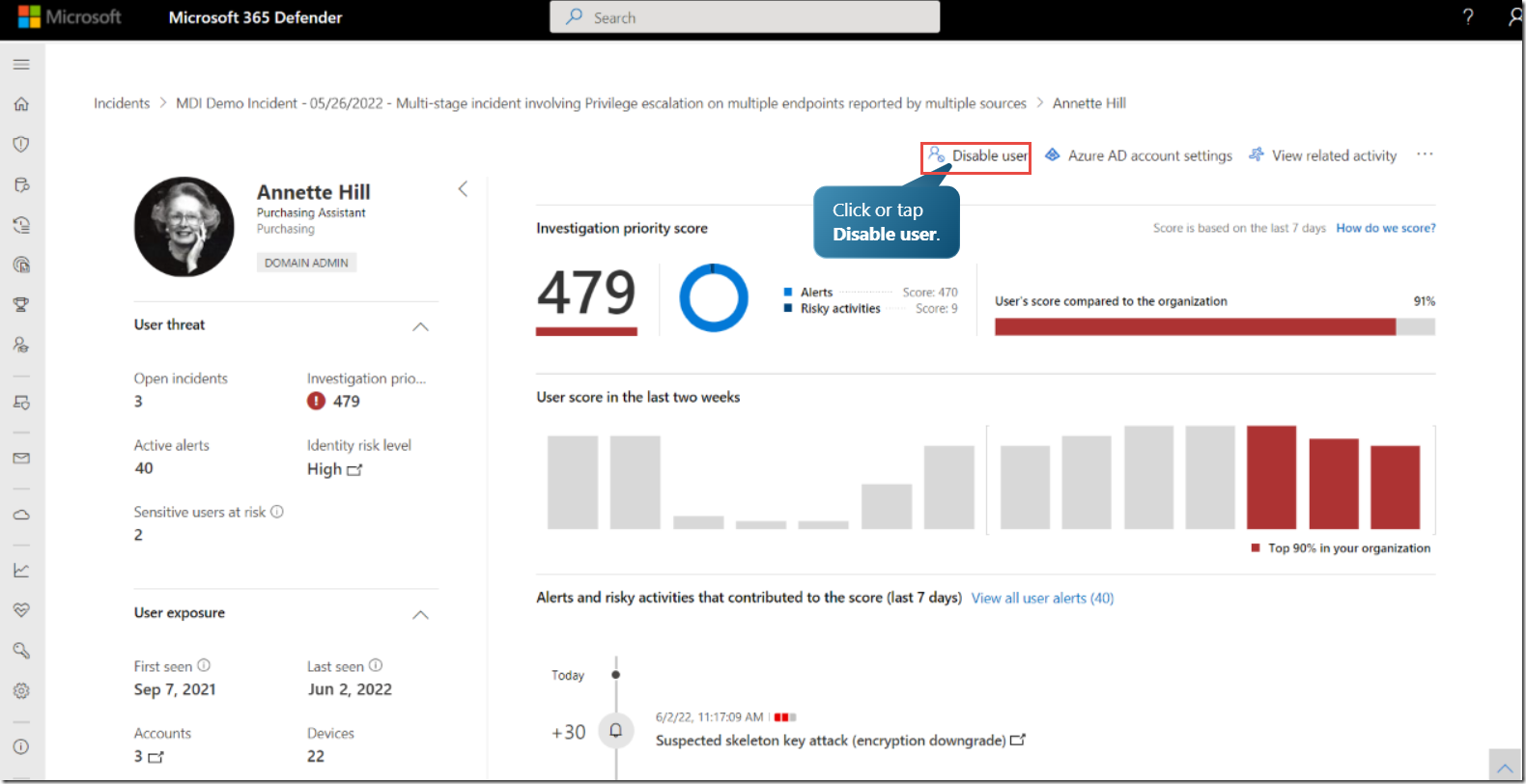

打開 Annette user 頁面。

在這裡。您可以看到網路活動生成的警報的時程表 Timeline。包括使用者在 IP 位址偵測 、smb 警報我們 之前看到

它為攻擊者提供了有關域使用者和網路的資訊以查看警報詳細資訊。你可以從這裏打開它。

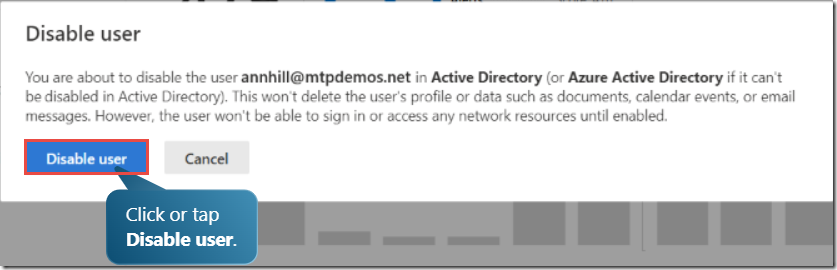

繼續研究攻擊的範圍。我們禁用此帳戶,以防止攻擊者 使用此使用者的憑據登錄到網路

當我們在這裡選擇禁用使用者時,Microsoft Defender for Identity 與本地 AD,立即禁用用戶的帳號。這確保了通過安全分析師的一個操作,雲和本地帳戶都是安全的。

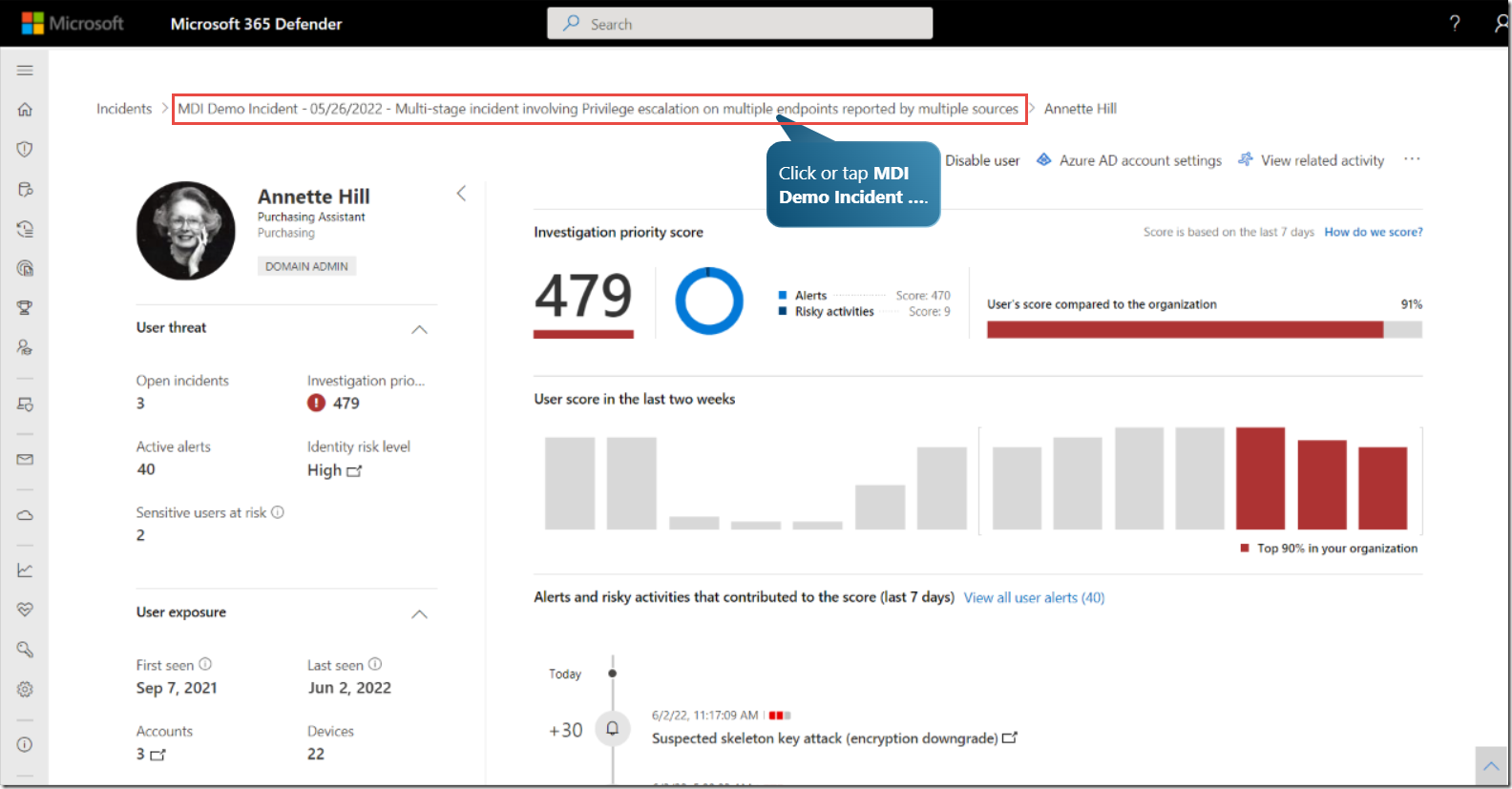

現在,讓我們返回到警報頁面,在事件其餘部分的上下文中查看警報

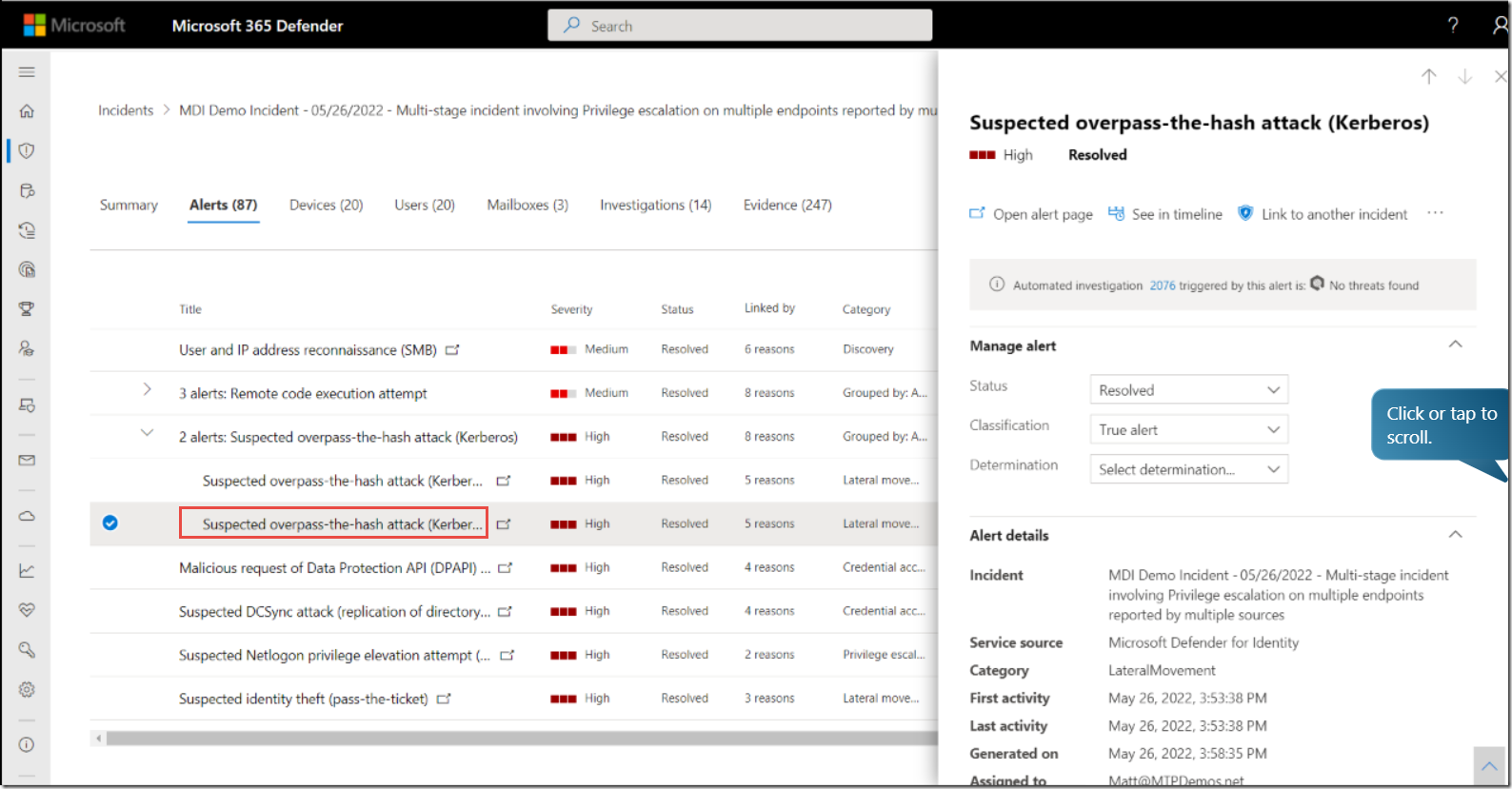

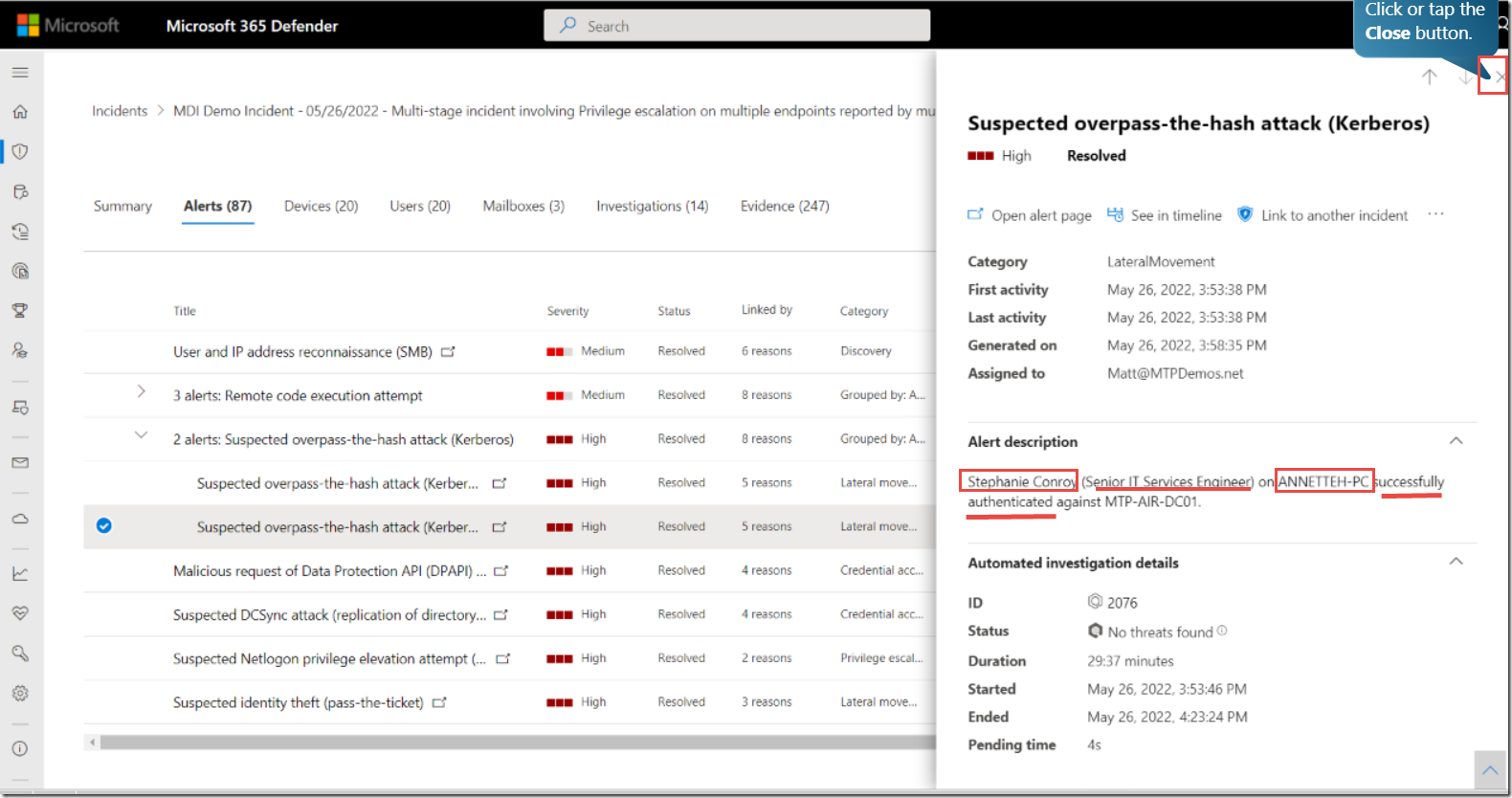

the suspect overpass-the-hash attack (Kerberos) 攻擊利用橫向移動路徑。攻擊者使用敏感使用者的 credential NTLM hash 值 (在非敏感使用者的設備上 ),或以其他非敏感用戶進行存取。然後,NTLM hash 值用於創建一個Kerberos ticket,用於作為敏感用戶進行身份驗證,使攻擊者能夠訪問高級資源

向下滾動以查看警報詳細資訊。

你可以看到斯蒂芬妮的憑據是從 Annette PC 來對 AD 進行身份驗證的

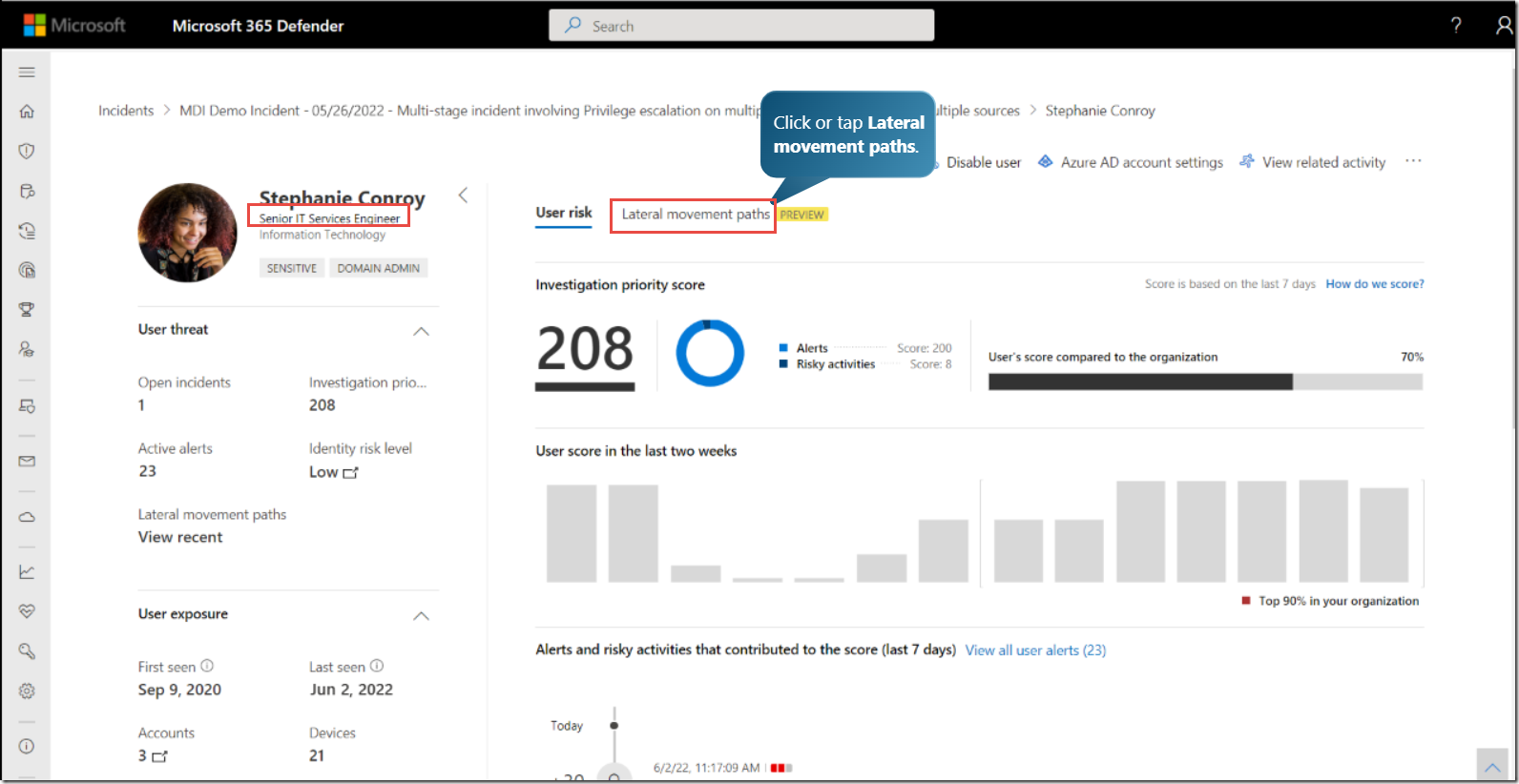

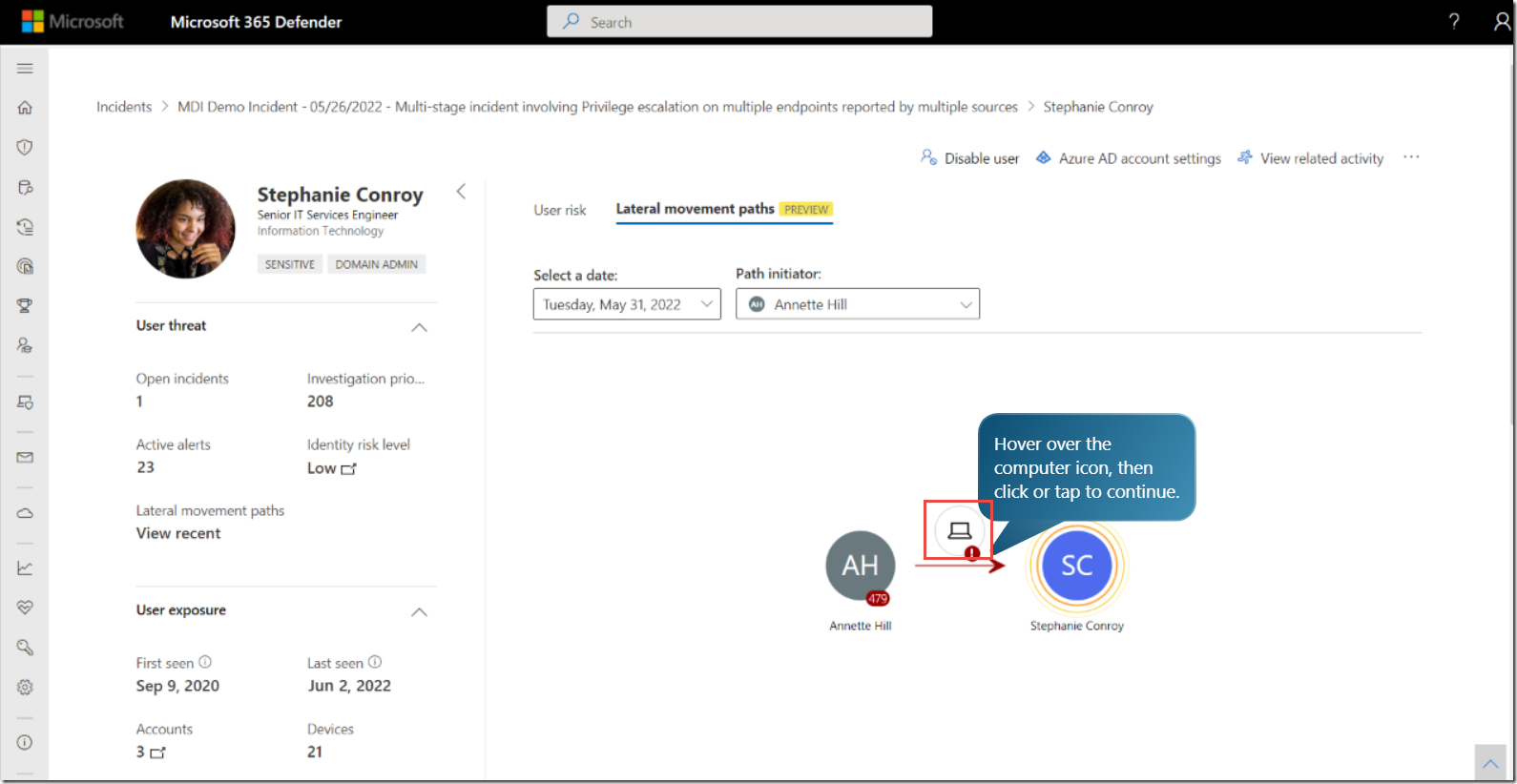

讓我們去斯蒂芬妮用戶頁面獲取更多資訊

你可以看到斯蒂芬妮是一個高級 IT 服務工程師,擁有 Domain Admin 權限

該頁面概述了此帳戶跨雲和本地執行的風險活動。

選擇橫向移動路徑

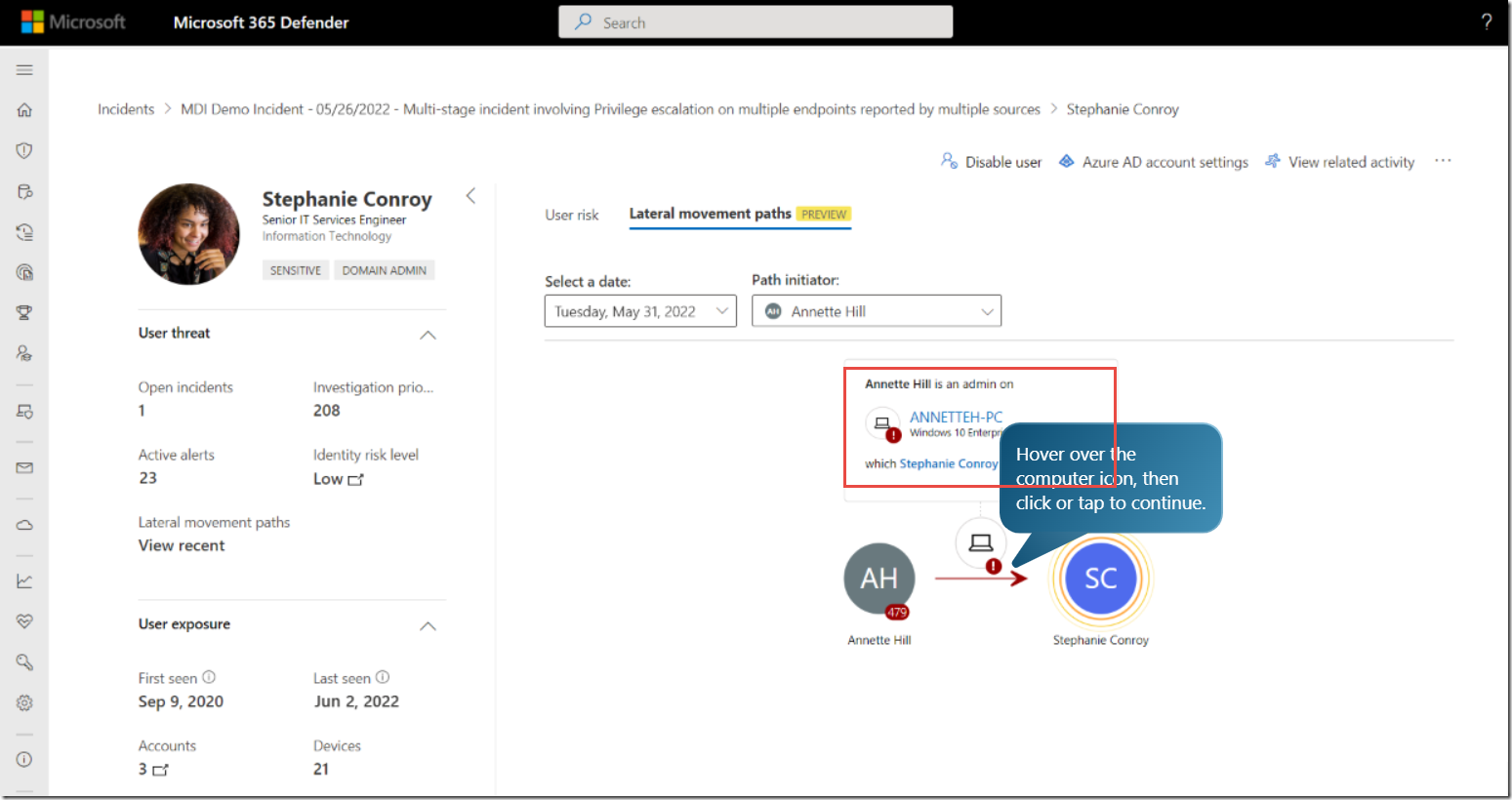

橫向移動路徑易於快速理解和準確識別攻擊者如何在您的網路內移動。橫向移動路徑可緩解和防止這些風險,並在帳控網域之前關閉攻擊者訪問。在此,可視化顯示,Annette 憑據和設備可用於侵入 Stephanie 憑據,這些憑據提供對其他使用者的域管理員憑據的訪問中

懸停在計算機圖示上會顯示更多詳細資訊

Jane is another domain admin who could be compromised

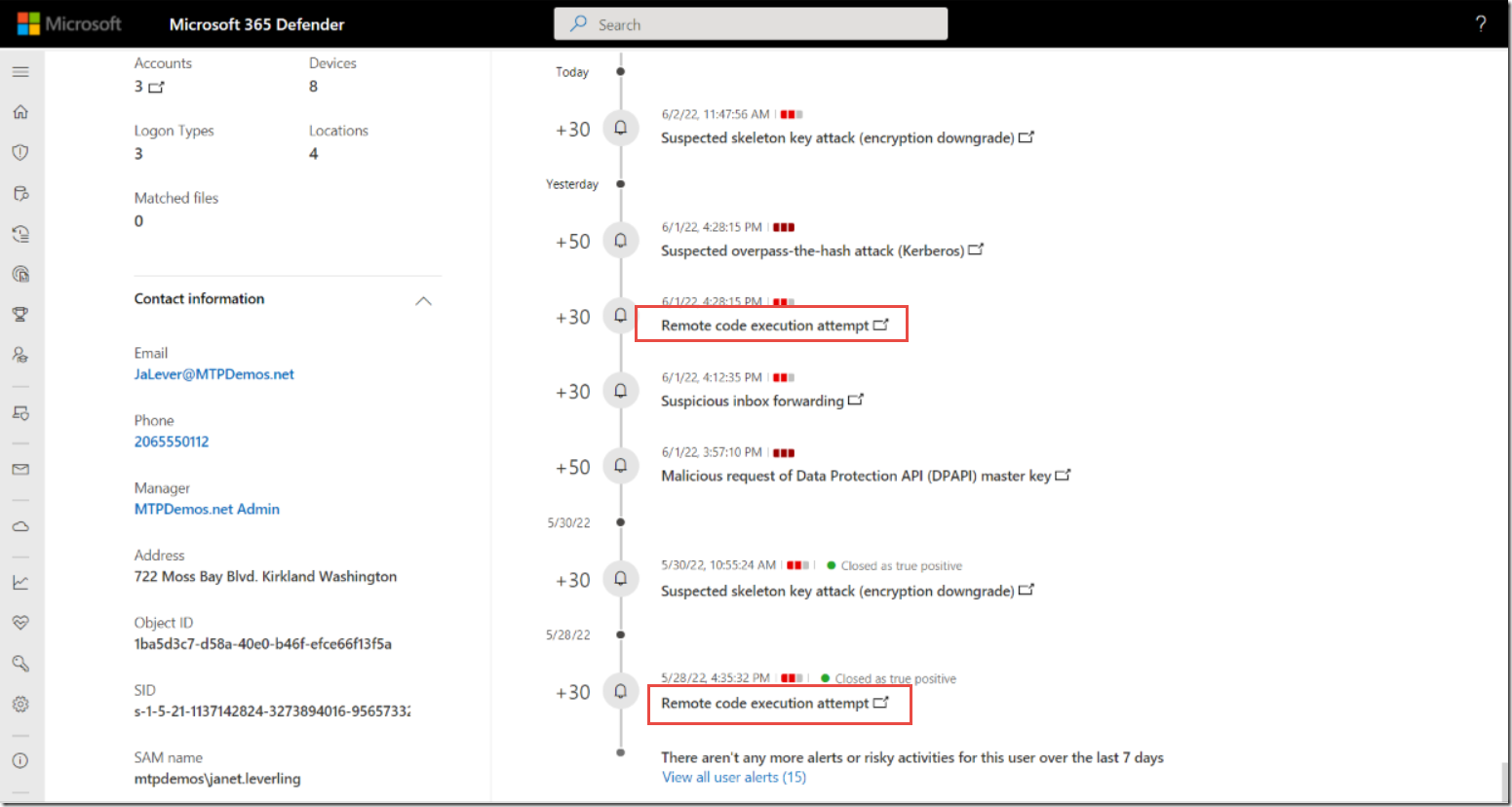

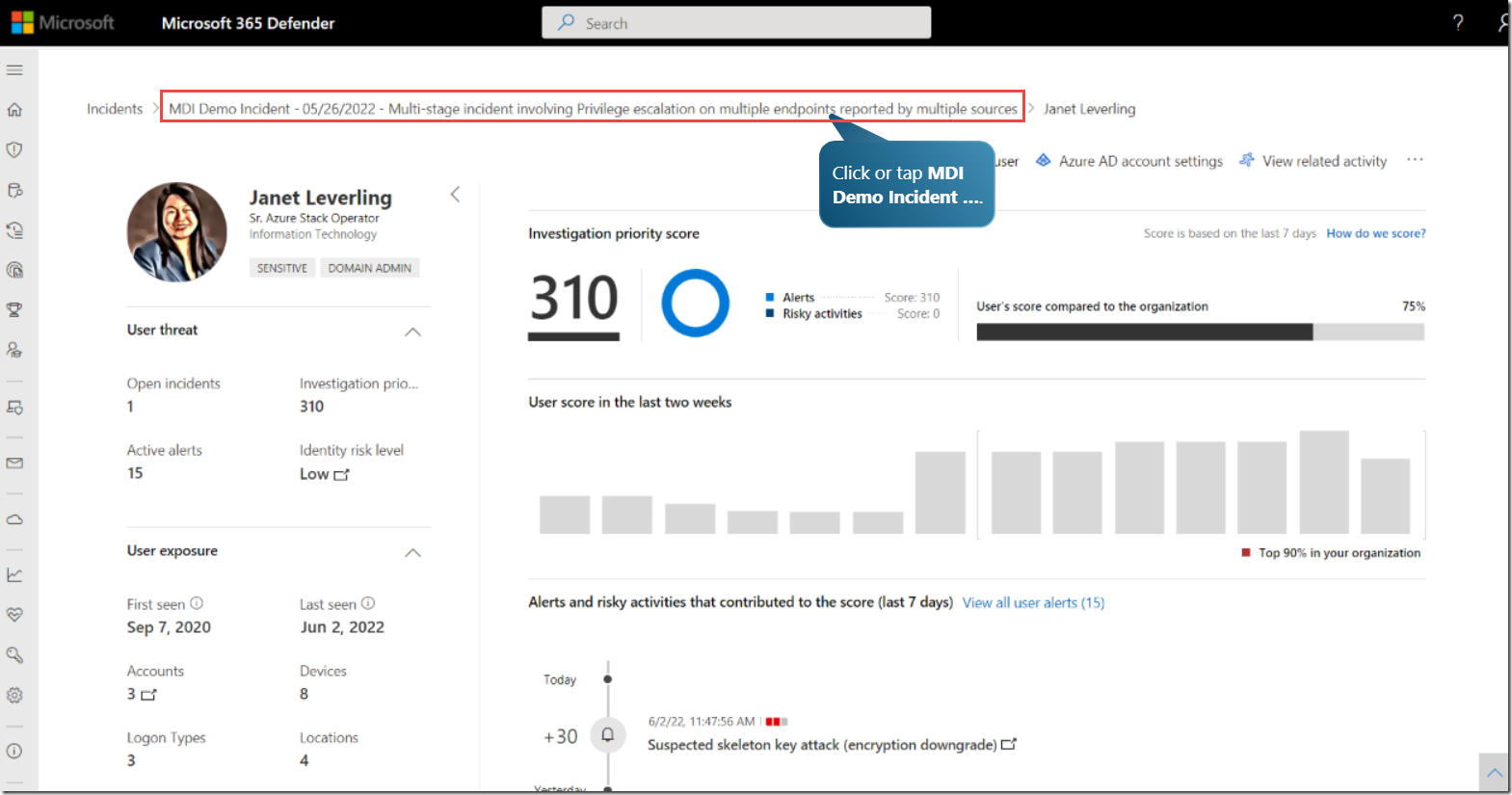

讓我們瀏覽到她的用戶頁面,看看時間軸上有什麼警報。您可以看到許多最近的警報,包括遠端執行代碼嘗試

作為域管理員。珍妮特可能已經遠端執行代碼作為她日常任務的一部分。但這個活動是可疑的,因為憑據可能會洩露。

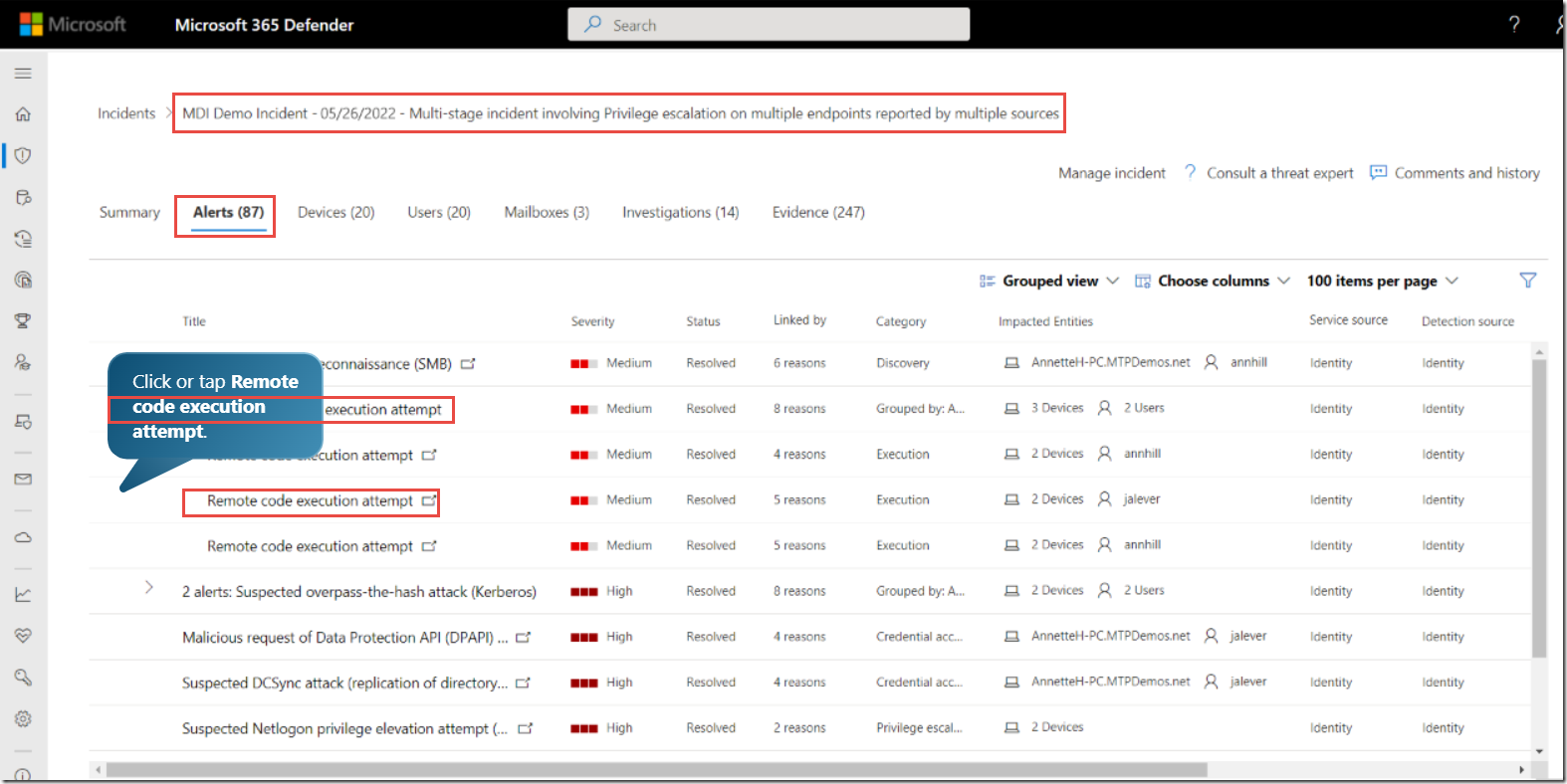

讓我們回到警報頁面進行調查

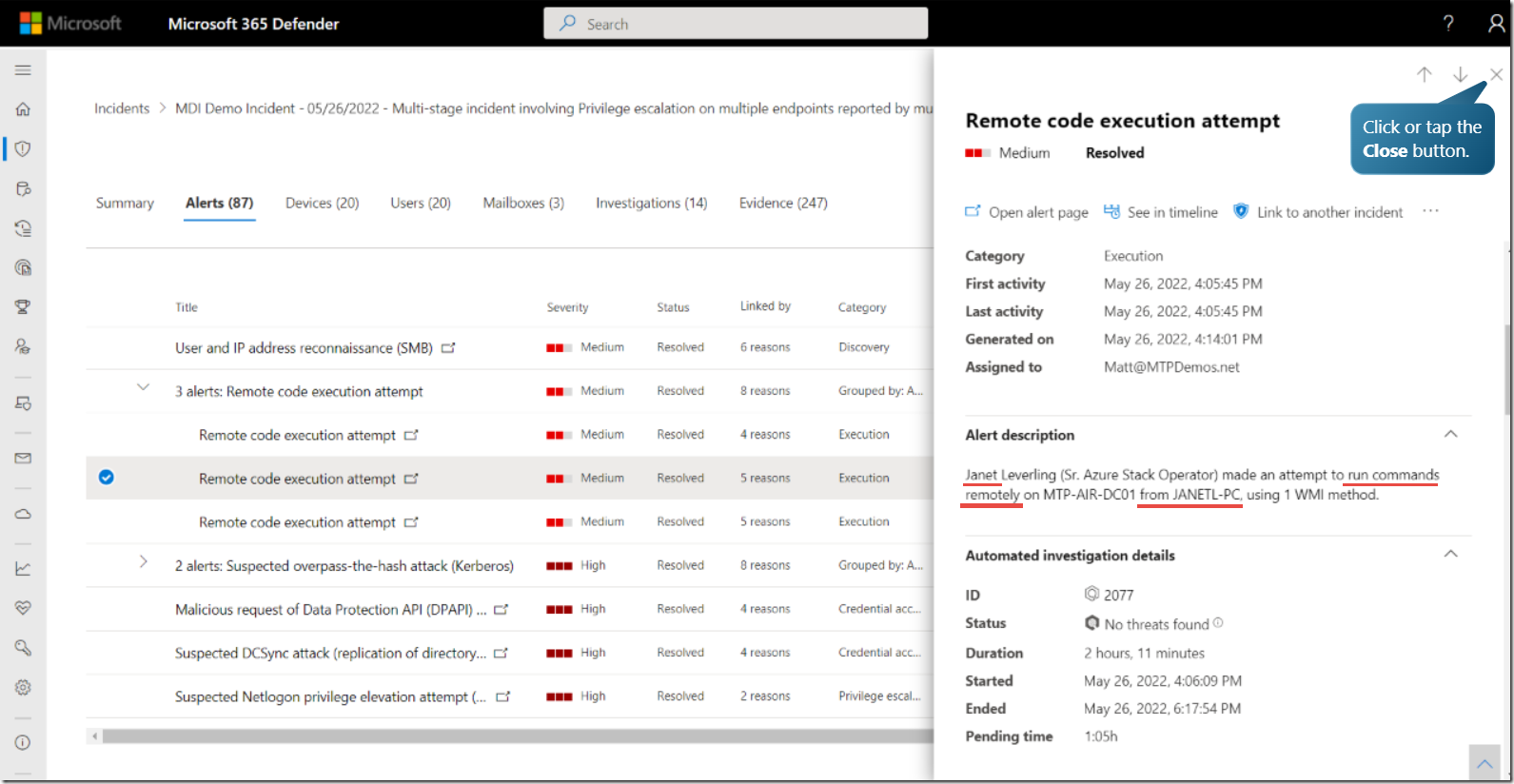

向下滾動以查看詳細資訊。你可以看到這個命令是從簡的PC上運行的

確認簡的妥協 credentials 被攻擊者使用。現在它正在調查攻擊者使用洩露的憑據執行了哪些操作

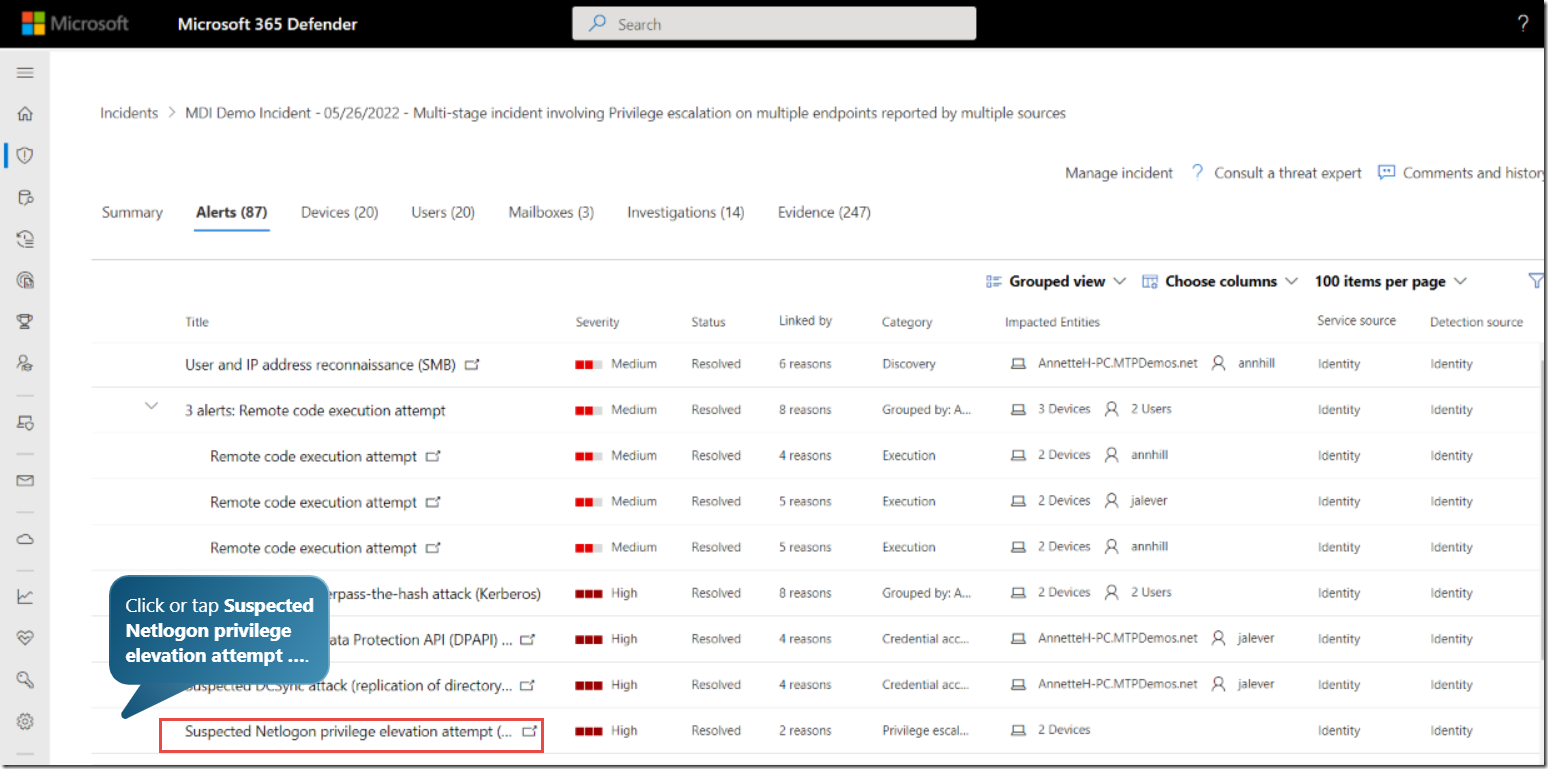

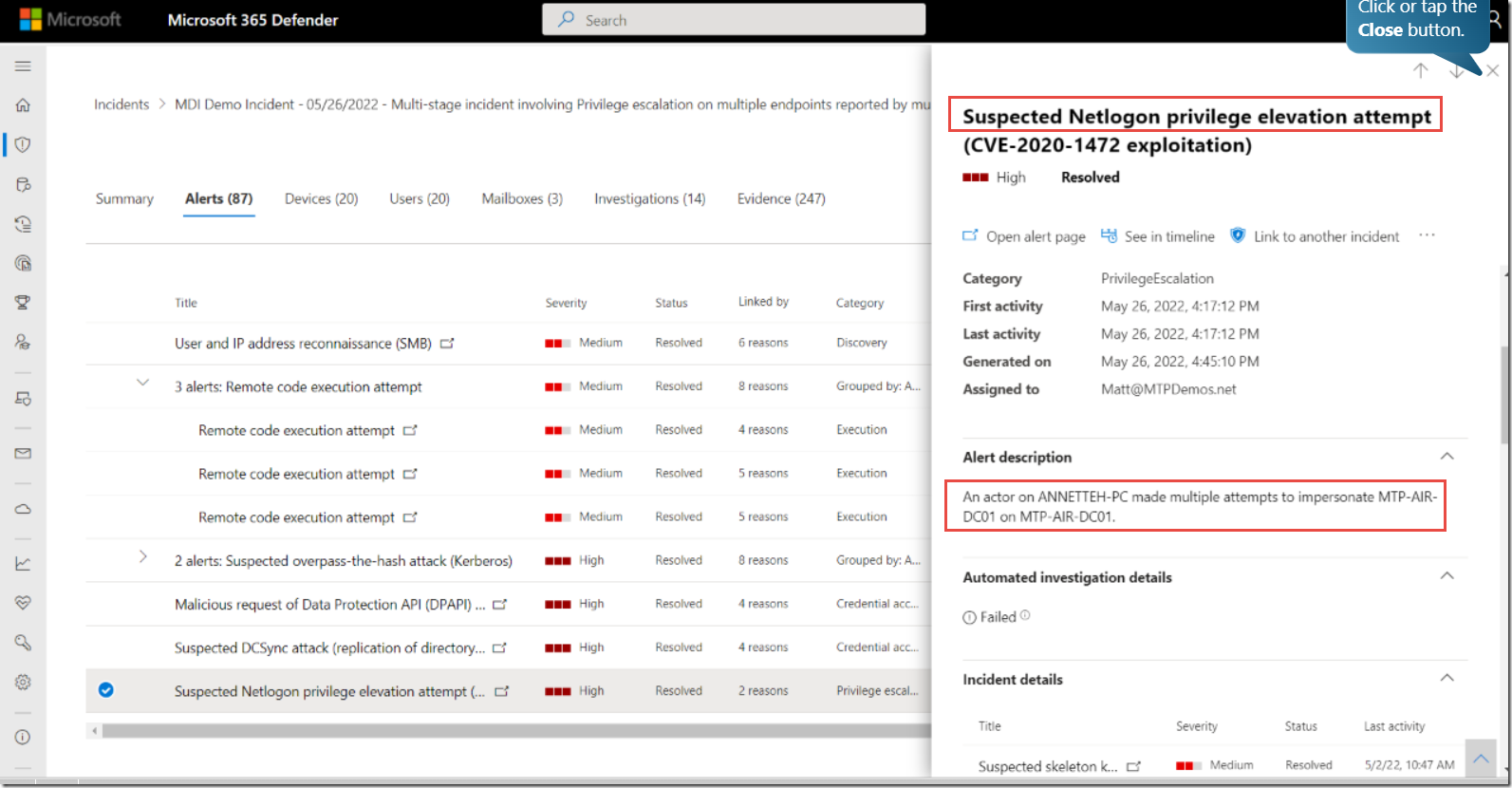

在這裡。您可以看到有關可疑的網路登錄特權提升嘗試 (suspected net logon privilege elevation attempt) 的警報,這是一種常見的攻擊類型

我們來走近距離吧。攻擊者試圖執行 Netlogon 弱點作為第二攻擊途徑

如果域控制器尚未修補,攻擊者將能夠更改域控制器密碼,從而獲得訪問許可權

清除過濾並查看其他警報

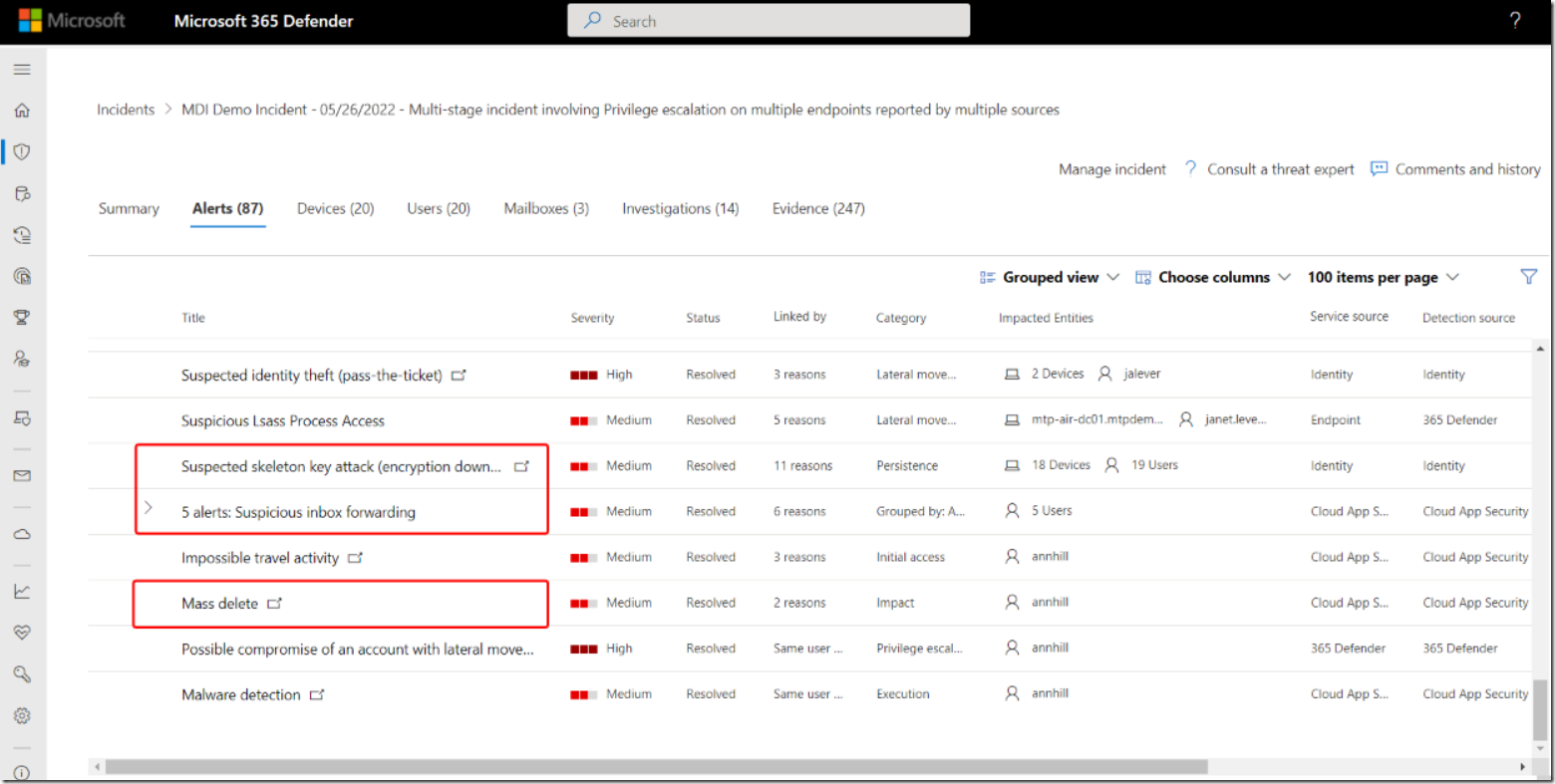

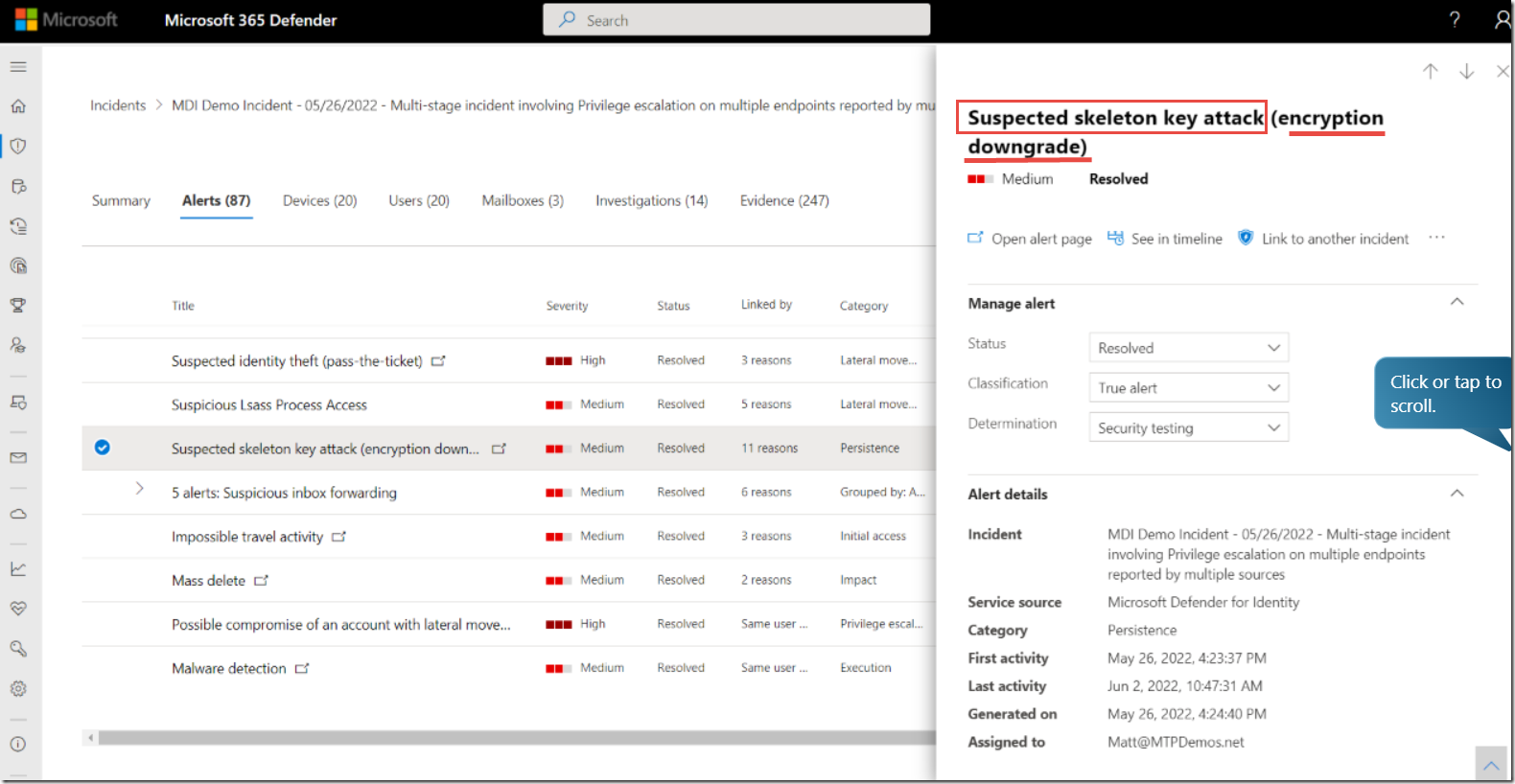

你可以看到幾種類型的惡意活動,包括疑似骨架密鑰攻擊 (suspected skeleton key attack)、可疑收件匣轉發(suspicious inbox forwarding) 的主警報

最後兩種類型的警報或攻擊者已從環境中刪除和複製數據的證據。這會導致攻擊者從環境中獲取敏感數據。下面我們來瞭解第一個警報的更多資訊

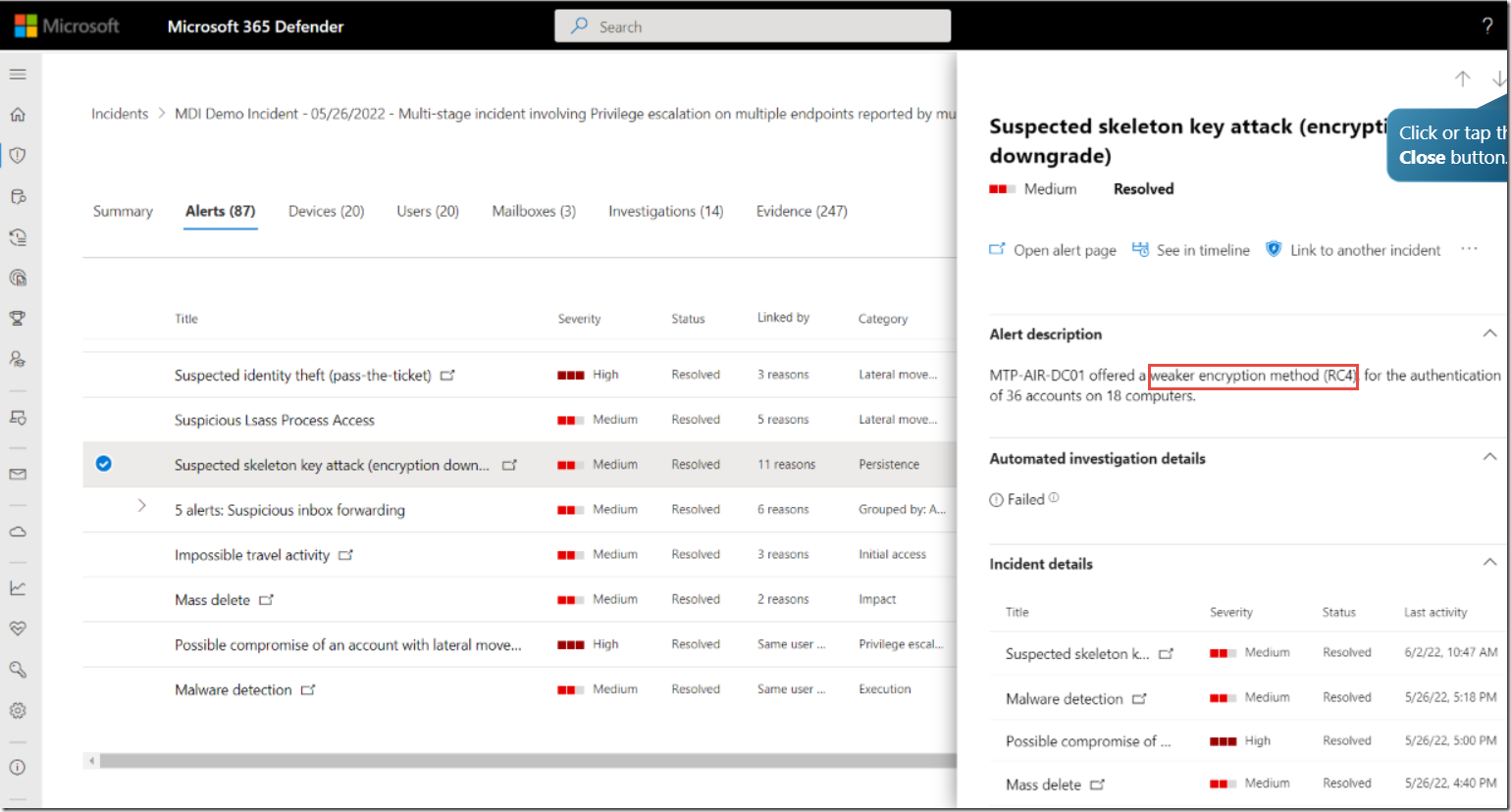

可疑的骨架密鑰攻擊特別惡意(suspected skeleton key attack),因為它們允許攻擊者在初始攻擊后維護對環境的訪問

在這種情況下,攻擊者能夠將骨架密鑰惡意軟體 (suspected skeleton key attack Malware)添加到域控制器,以便將用於將 Kerberos encryption 加密的密碼 cipher 更改為一週密碼 cipher

這使得他們很容易地 break 和捕獲身份驗證憑據 capture authentication credentials

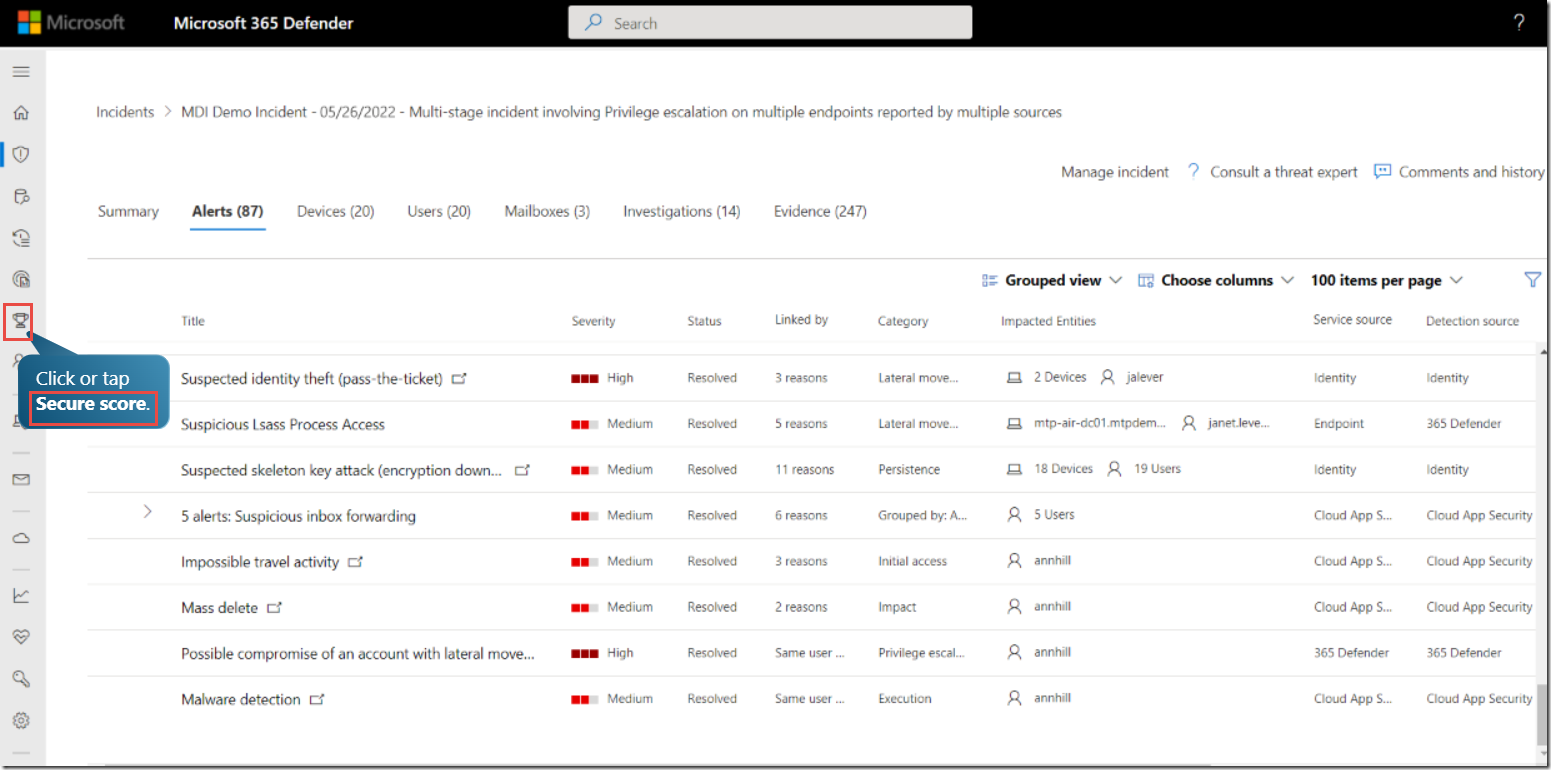

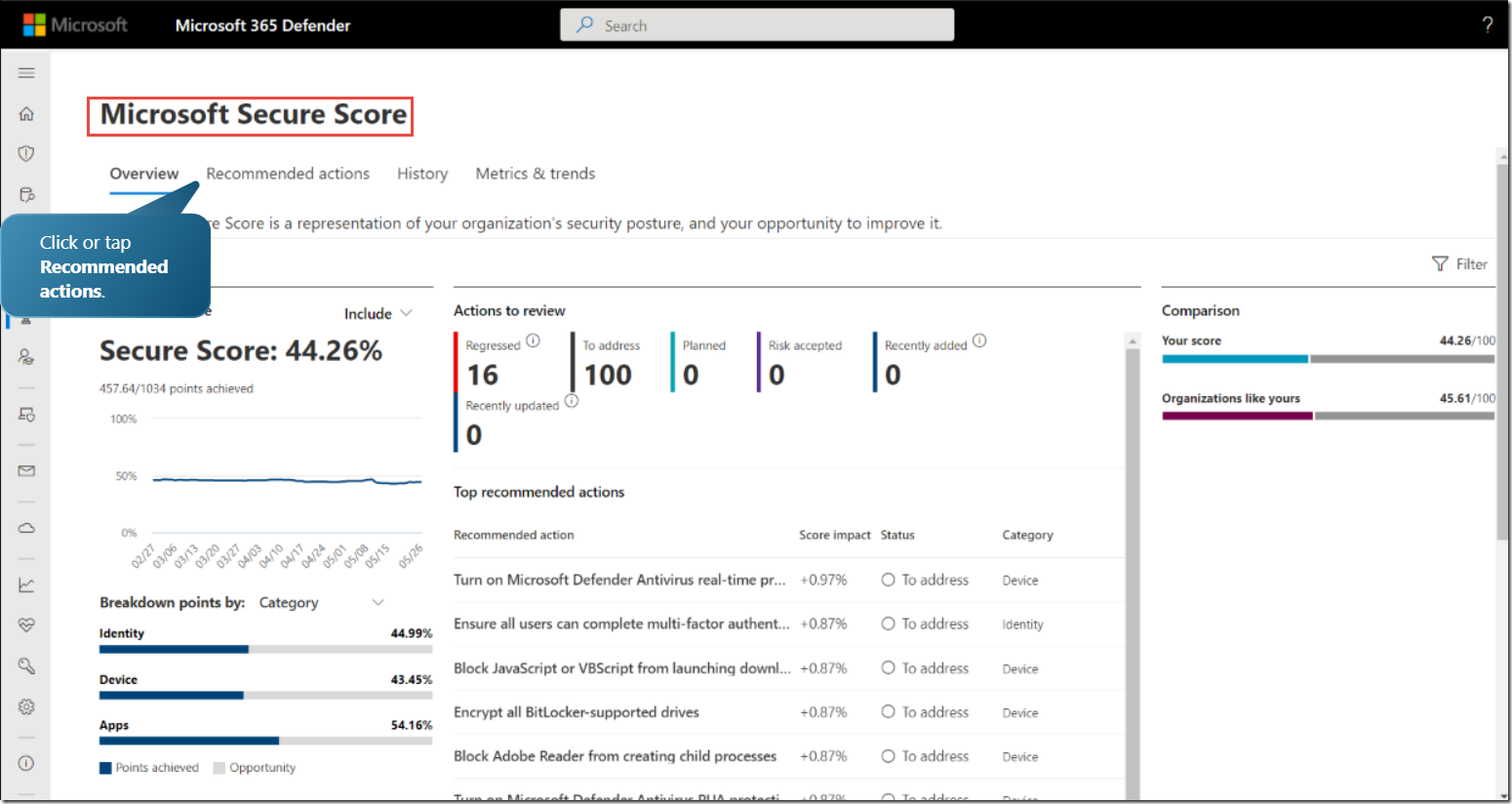

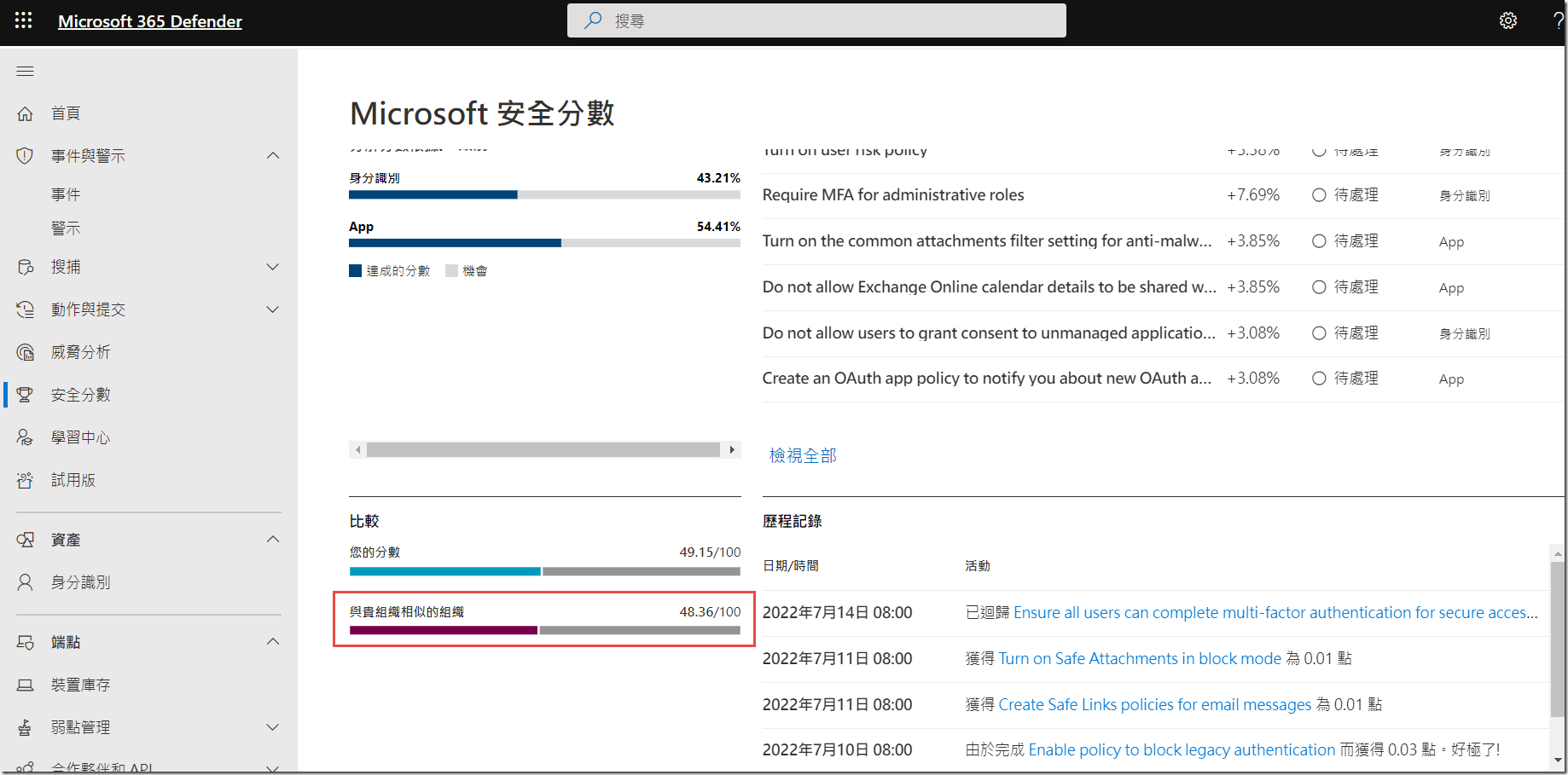

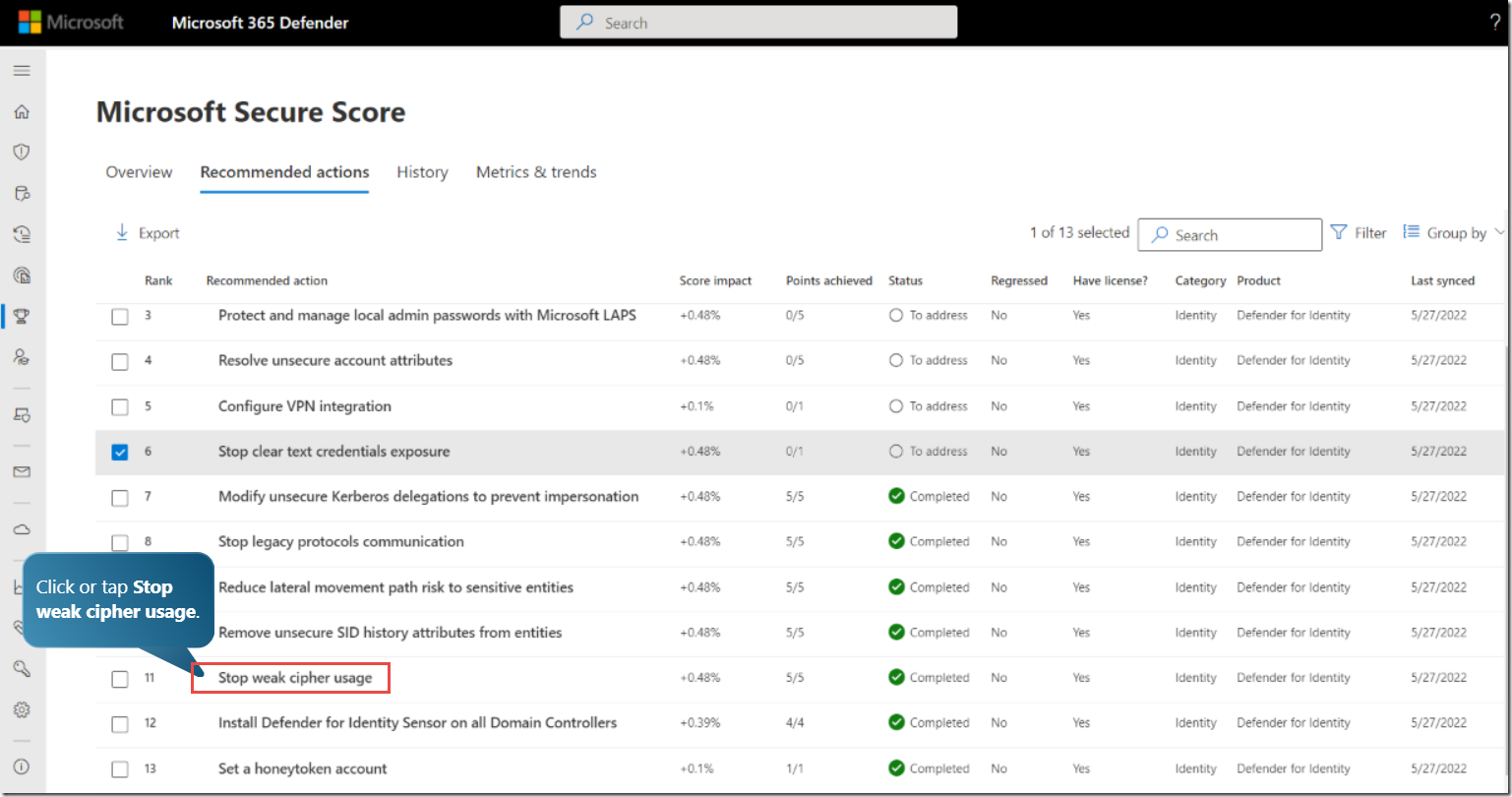

現在,瀏覽到 Microsoft 安全分數頁面,看看我們如何改進我們的安全狀況。

Microsoft 安全評分是對組織安全狀況的度量,其中較高的數位表示已採取的改進措施

此頁面提供了您組織安全狀況的高級概述,包括您的得分操作數,以審查與類似組織的分數比較

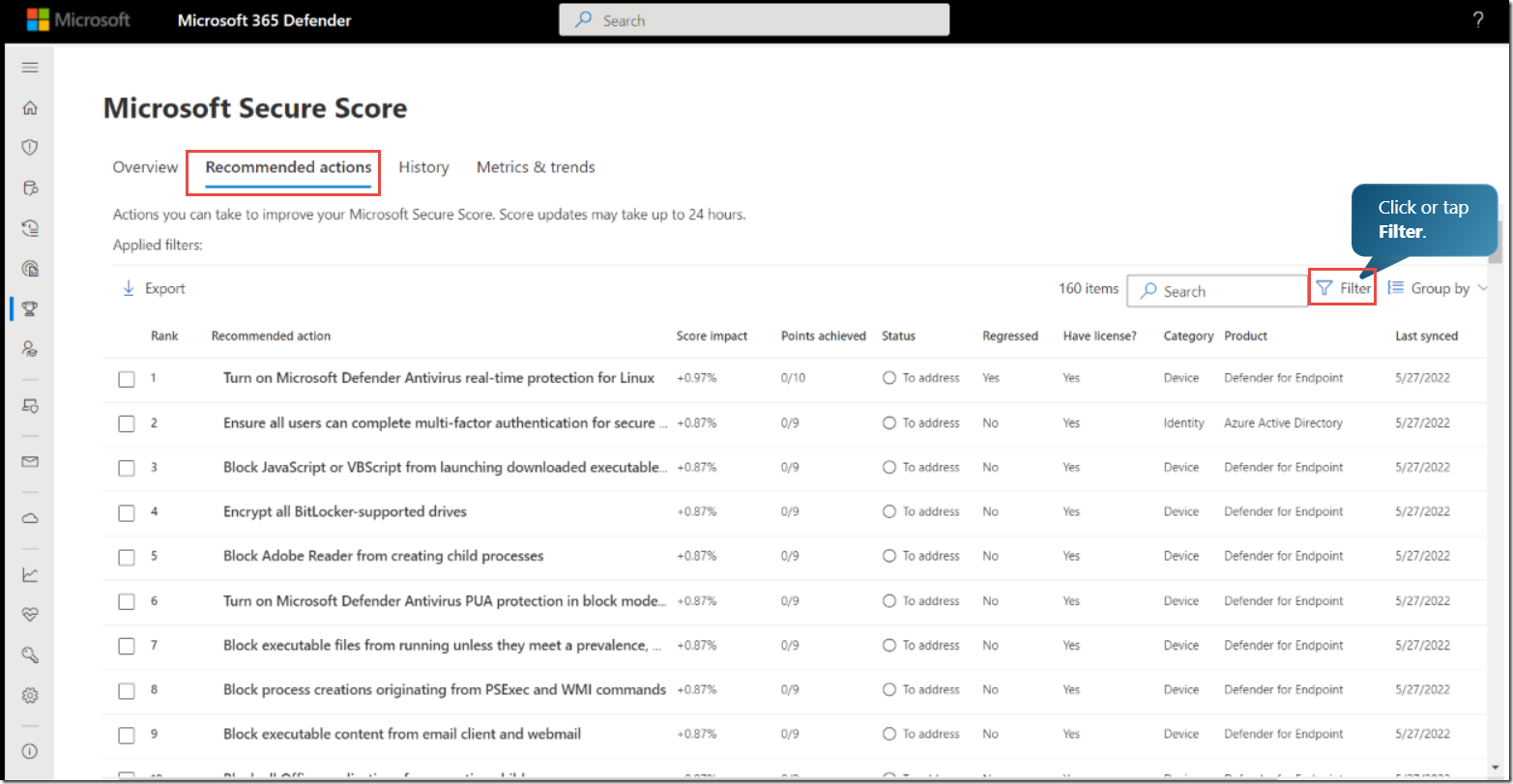

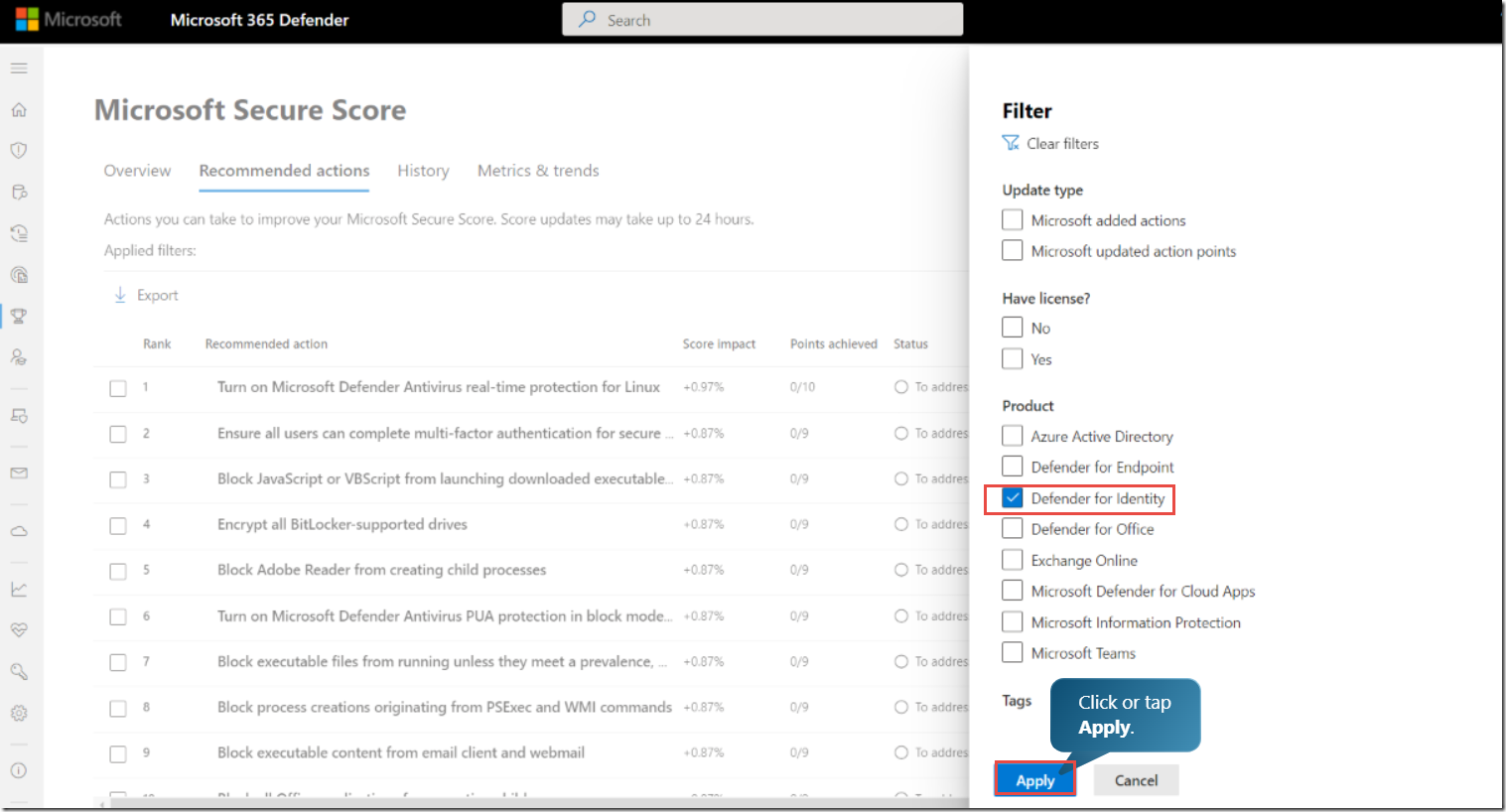

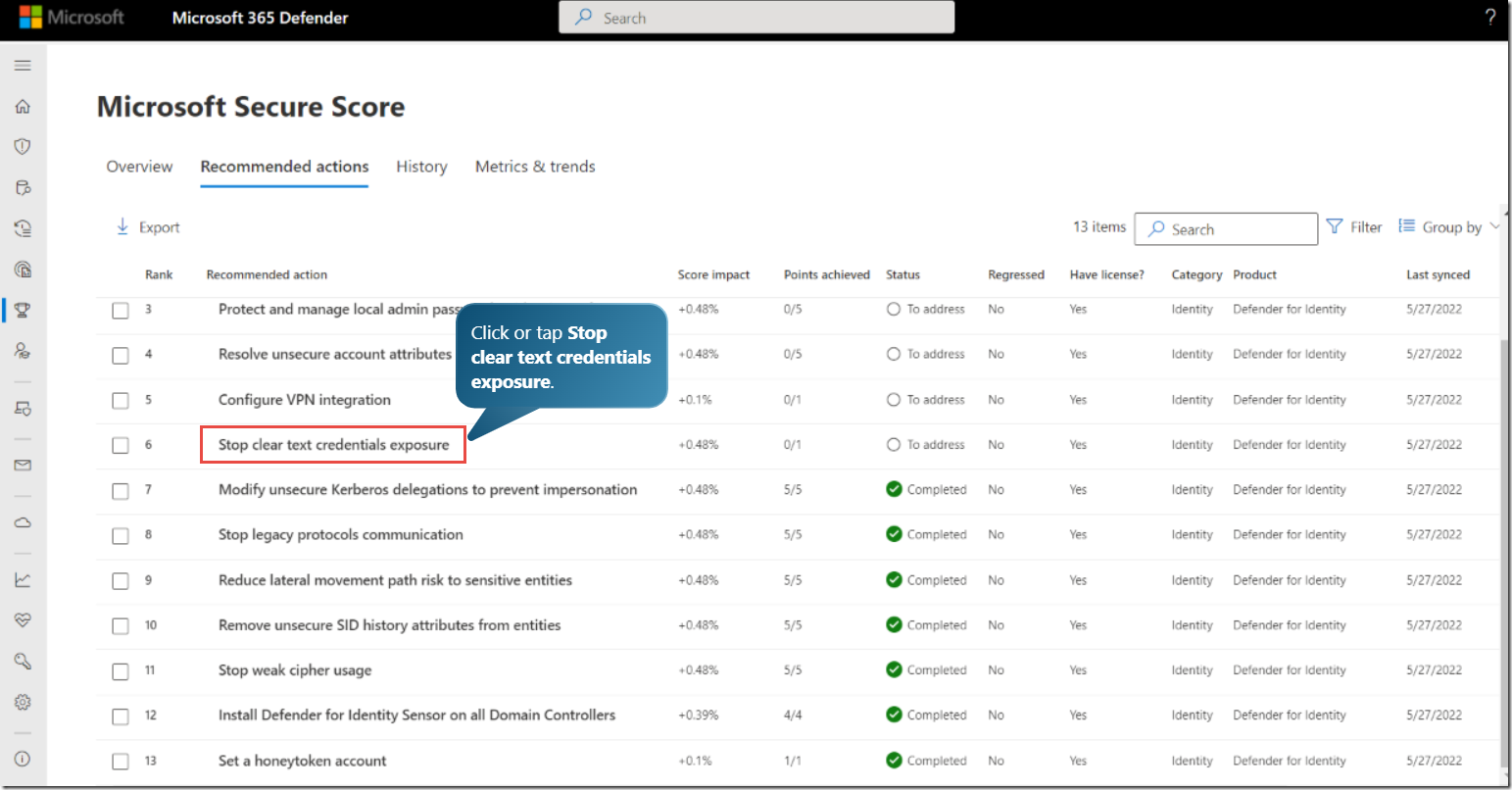

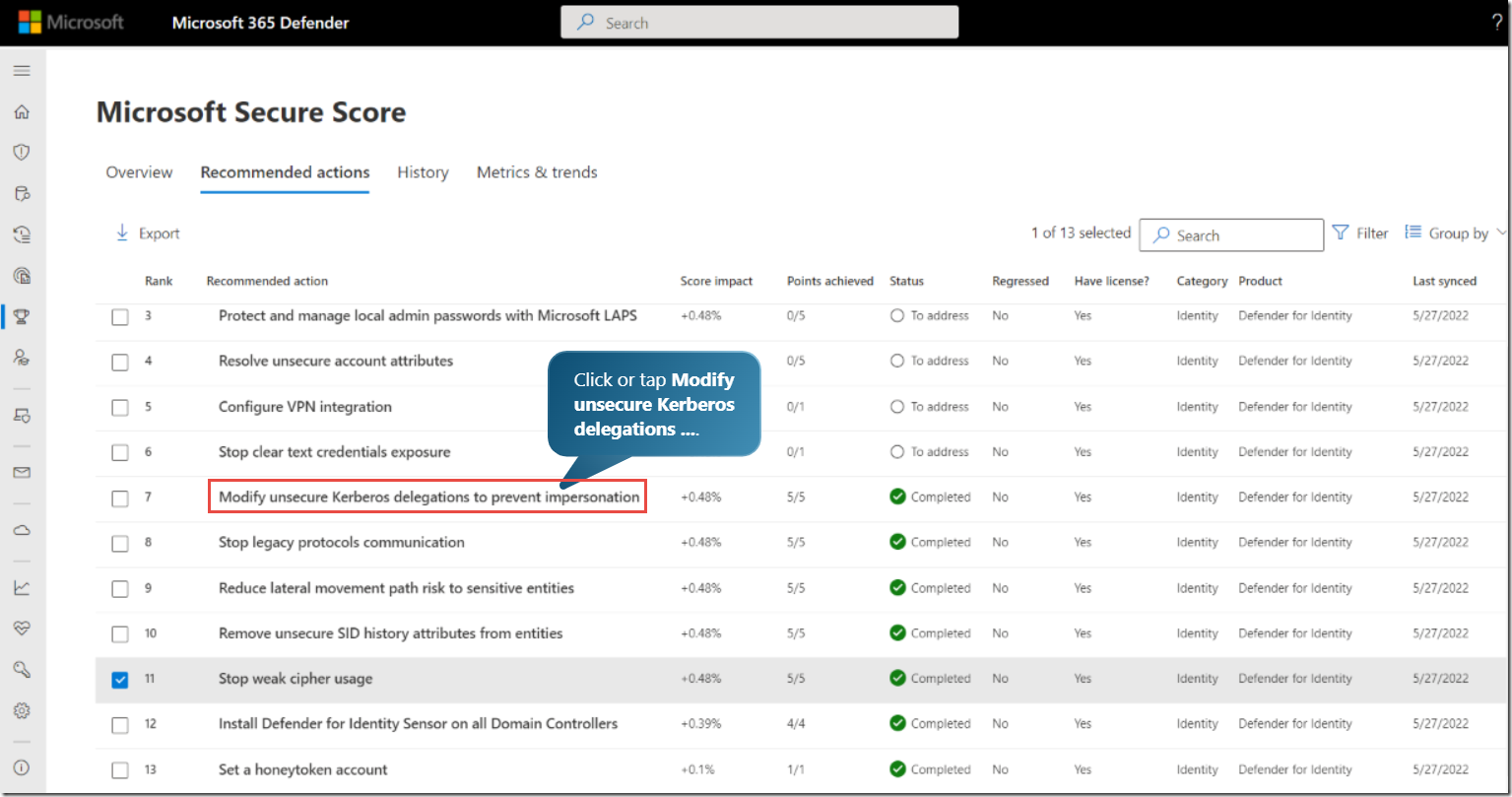

選擇 建議

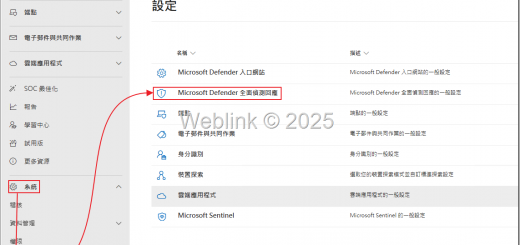

在這裡,您可以看到您可以採取哪些措施來保護您的組織免受威脅。讓我們過濾清單以查看針對身份防禦者的推薦操作

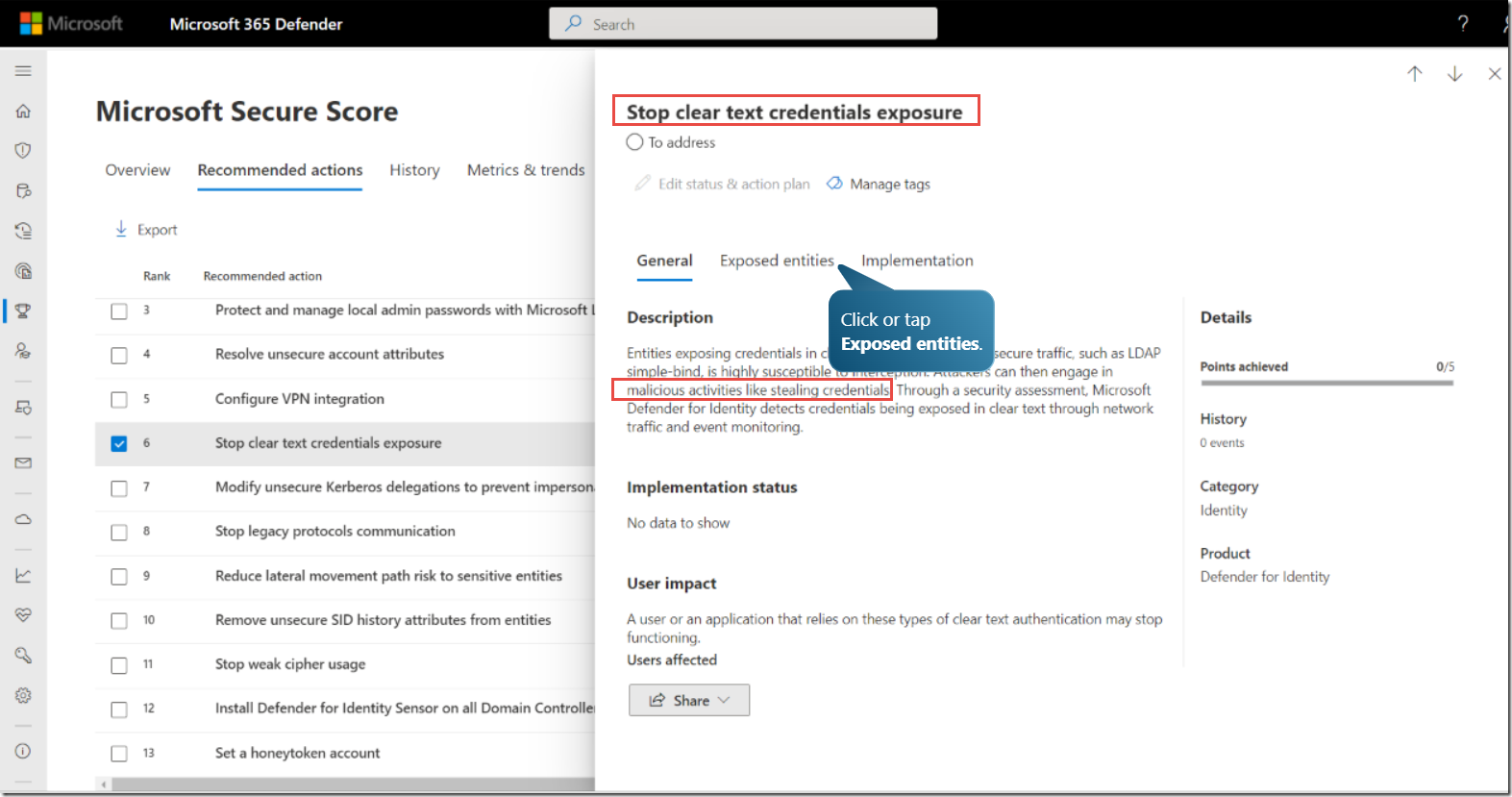

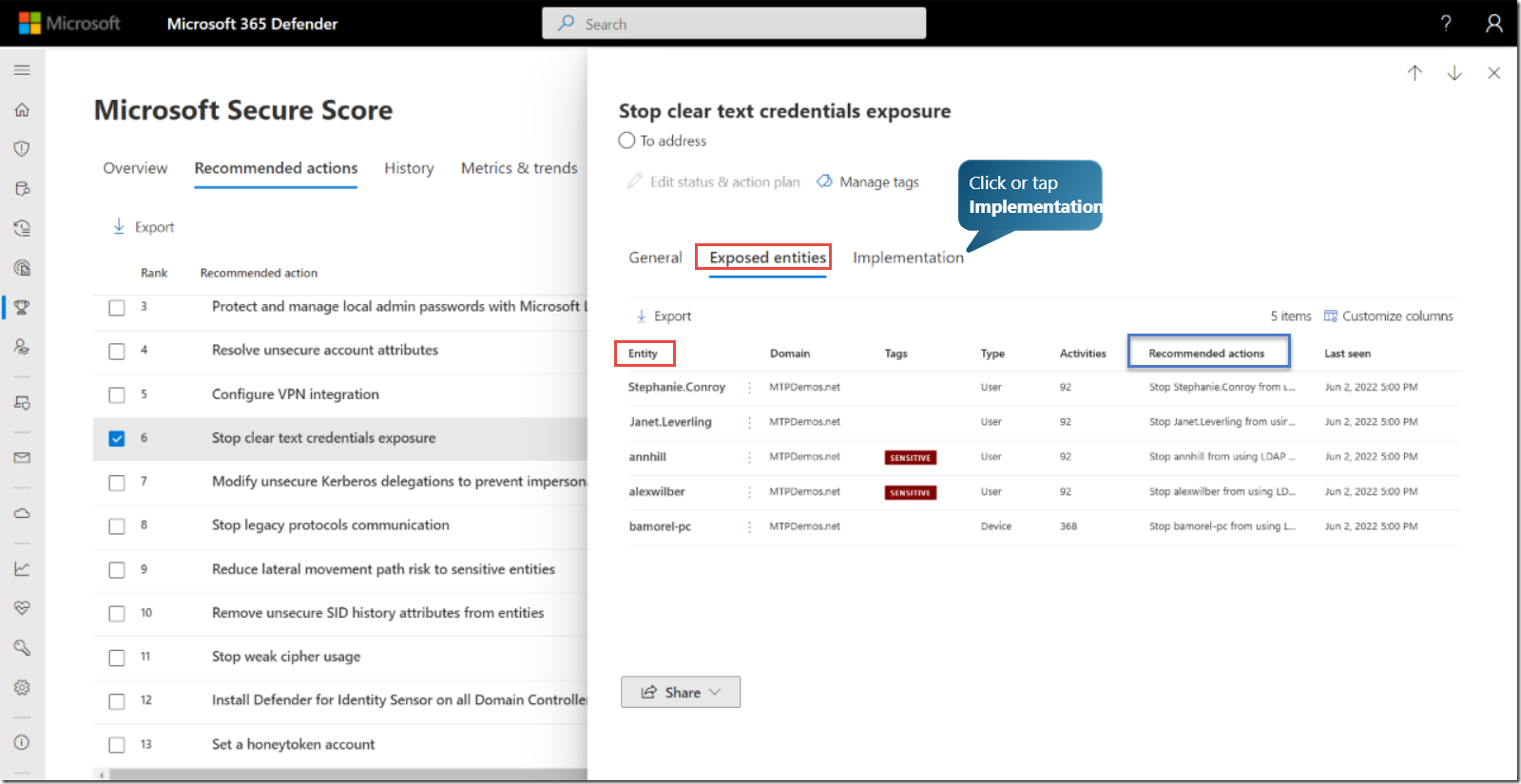

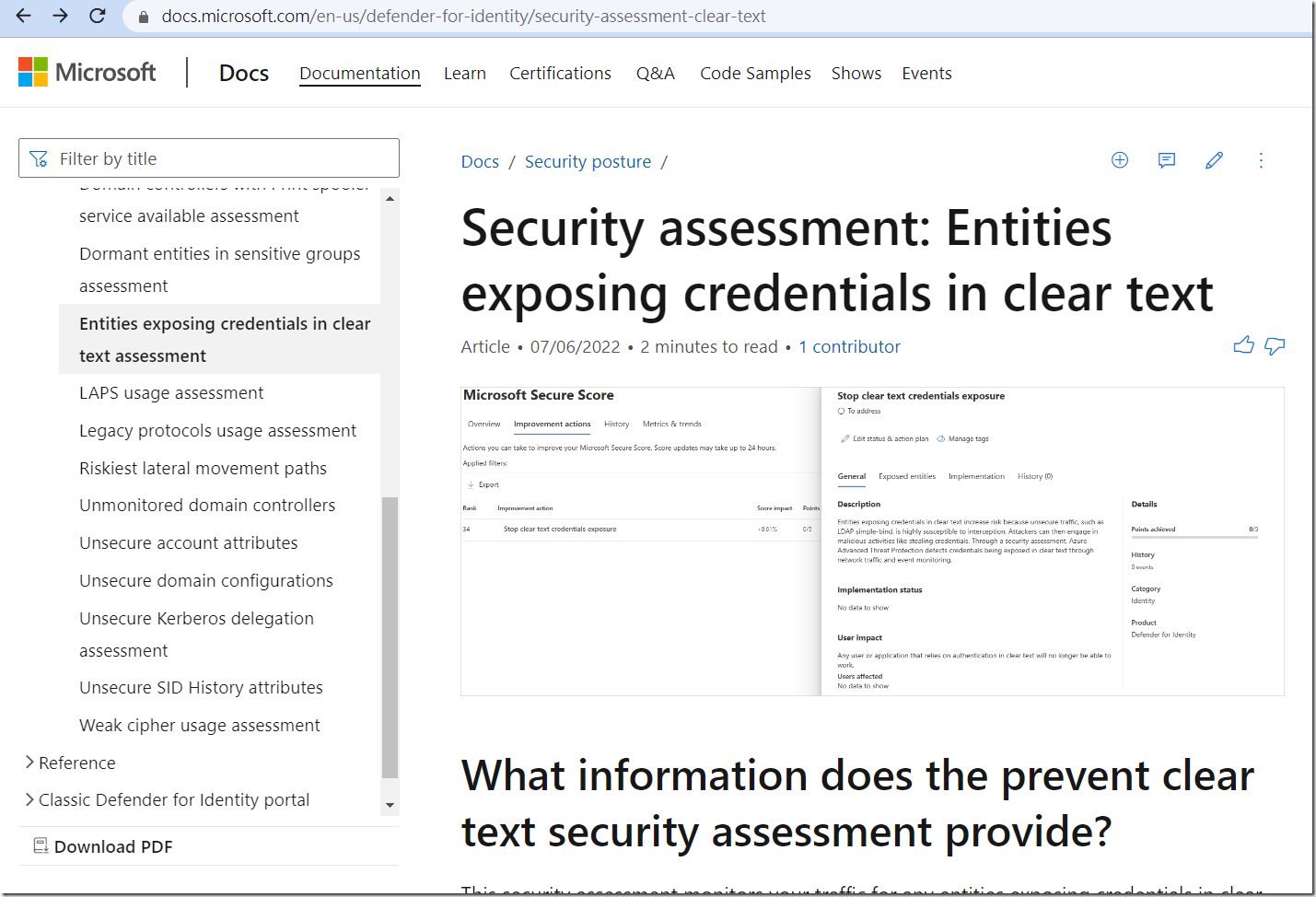

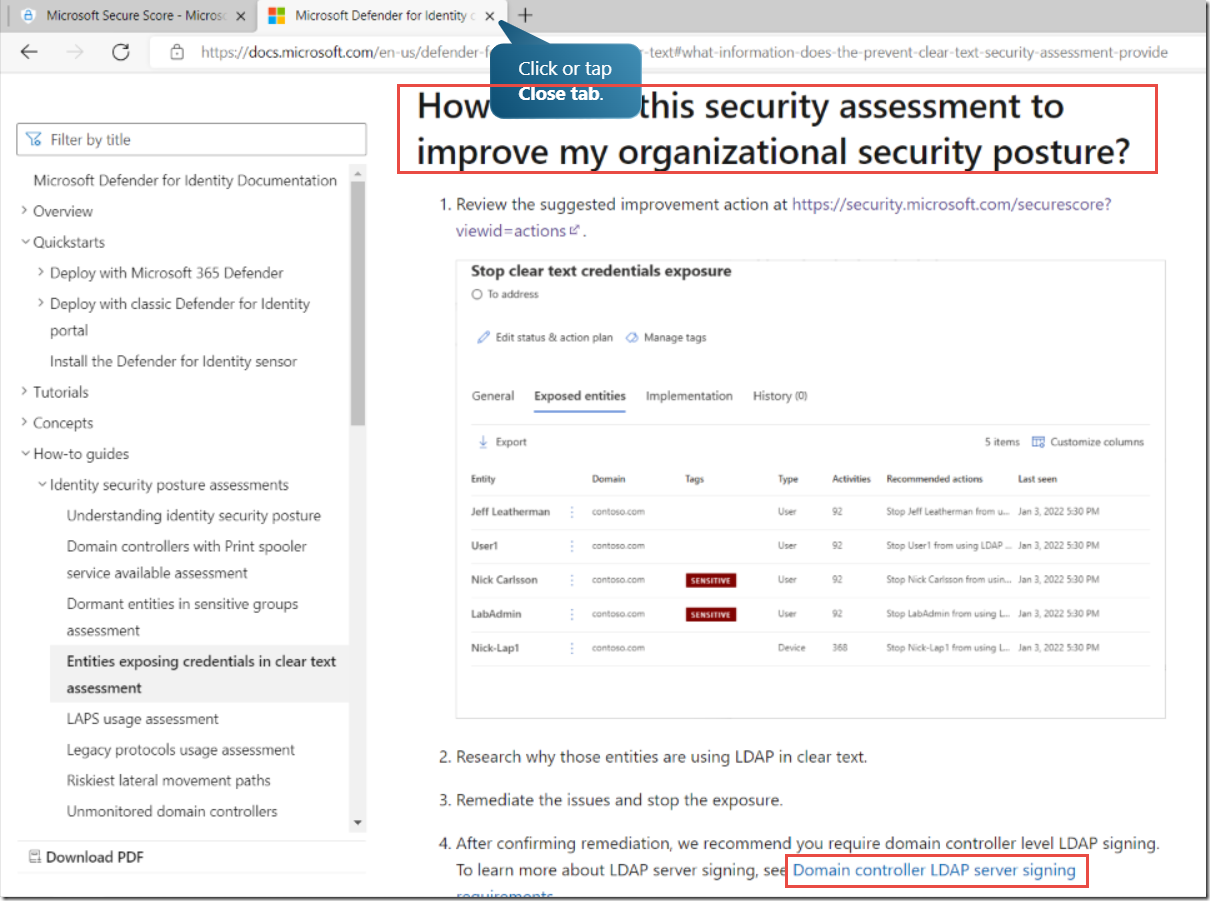

下面我們再來看看 stop clear text credentials exposure action

Credentials being passed in clear text allow malicious programs in attackers to capture the credentials for use

以明文形式傳遞的憑據 允許攻擊者中的惡意程式捕獲憑據以供使用

此安全評估實體 entities exposing 使用 LDAP 簡單綁定身份驗證

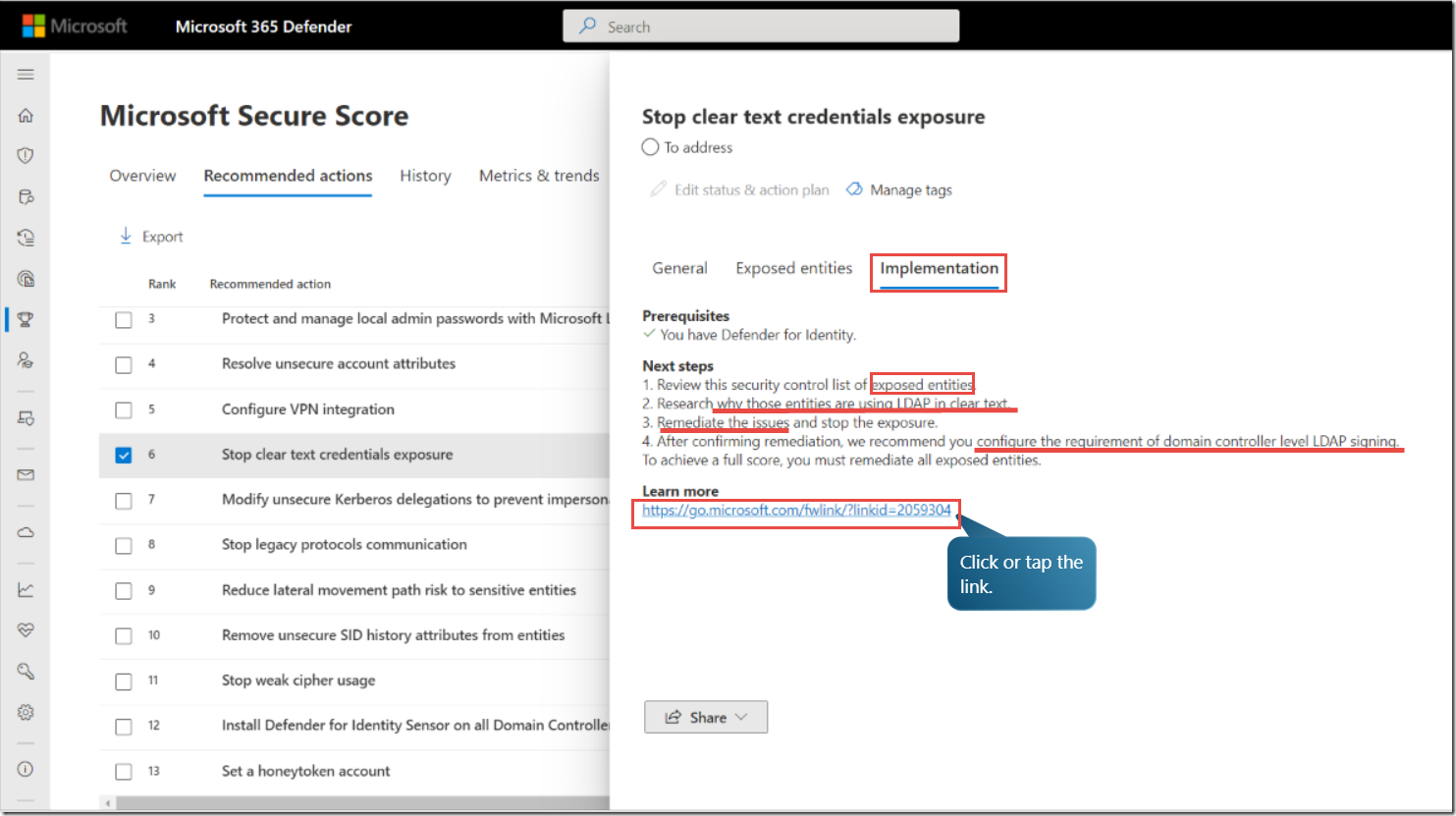

選擇連結以了解為什麼立即創建行動計劃很重要

go.microsoft.com/fwlink/?linkid=2059304

https://docs.microsoft.com/en-us/defender-for-identity/security-assessment-clear-text

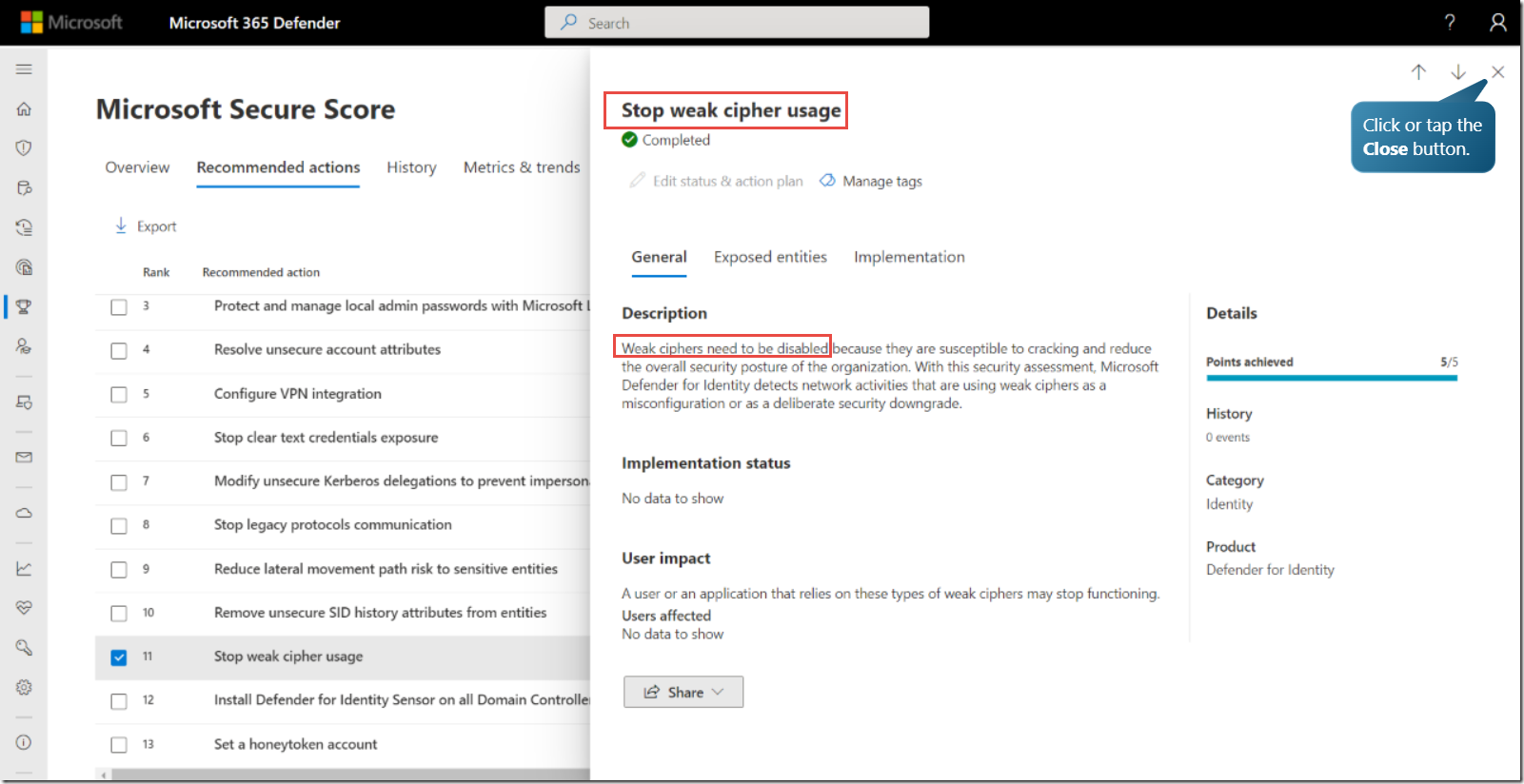

需要禁用弱密碼,因為它們容易受到破解並降低組織的整體安全狀況

with this security assessment defender for identity detect network activities that are using weak cipher as a misconfiguration or as a deliberate security downgrade。

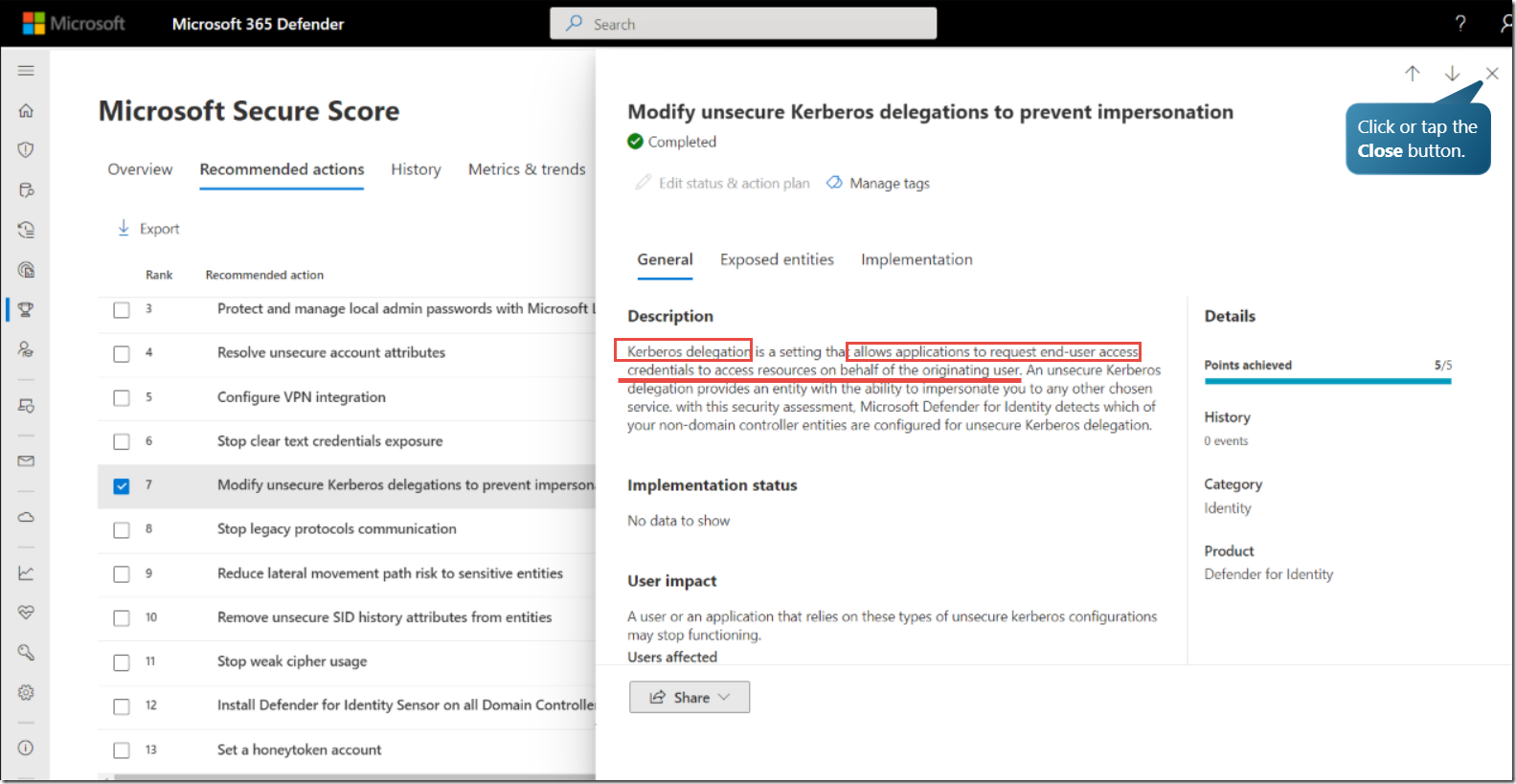

Let’s look at another improvement action。Unsecured Kerberos delegation gives an entity the ability to impersonate a user to any other service。

此安全評估檢測哪些非域控制器 實體配置為不安全委派

此安全評估檢測哪些非域控制器 實體配置為不安全委派

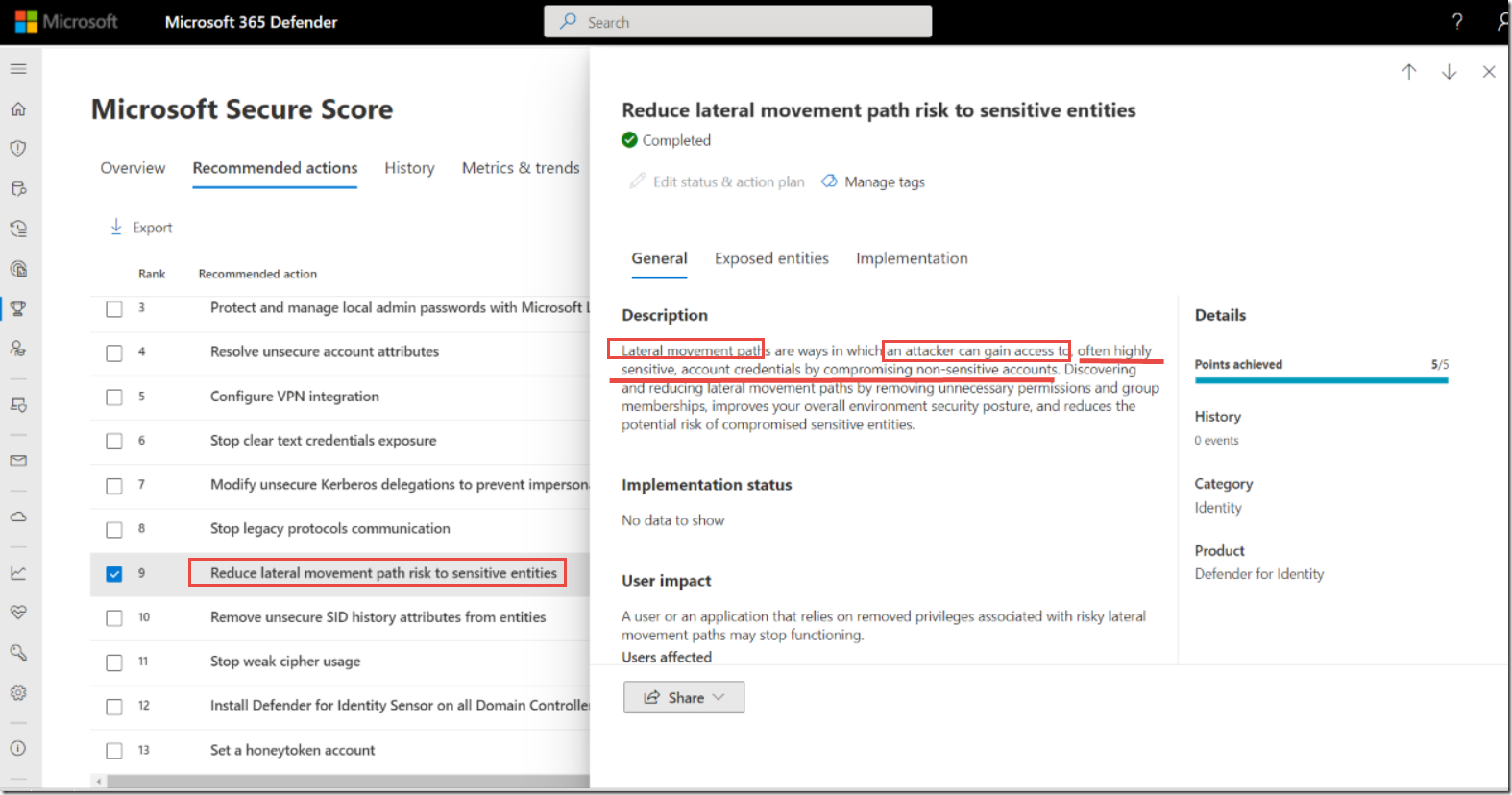

安全評估突出顯示具有橫向移動路徑風險的敏感使用者,並建議採取相應措施將其轉移。您剛剛瞭解了 Microsoftdefen der for identity 如何説明您檢查可疑活動、識別可能的橫向移動路徑並防止將來發生違規行為

近期留言