如何使用無密碼驗證保護組織帳號

Azure AD目前有多種方式的驗證方法保護我們的帳號,其中Microsoft Authenticator驗證可以使用推送或者是無密碼的方式來驗證。

如需使用Microsoft Authenticator的無密碼驗證,可以參考下面的步驟開啟。

1.首先到https://mysignins.microsoft.com/security-info 綁定Microsoft Authenticator,使用者登入到azure portal就會彈出MFA的驗證

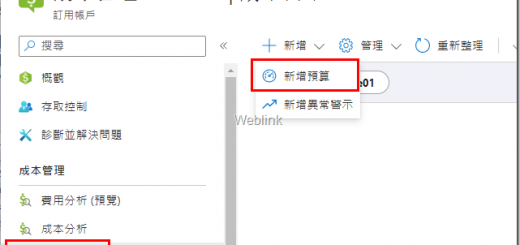

2.管理員到Azure AD中建立一個新的群組,要啟用無密碼驗證的帳號加入到這個群組當中,本文為passwordless。

3.訪問https://portal.azure.com/#view/Microsoft_AAD_IAM/AuthenticationMethodsMenuBlade/~/AdminAuthMethods定位到Azure AD的驗證方法設定,點擊Microsoft Authenticator原則

passwordless啟用驗證模式

使用者自己的設定從此開始:

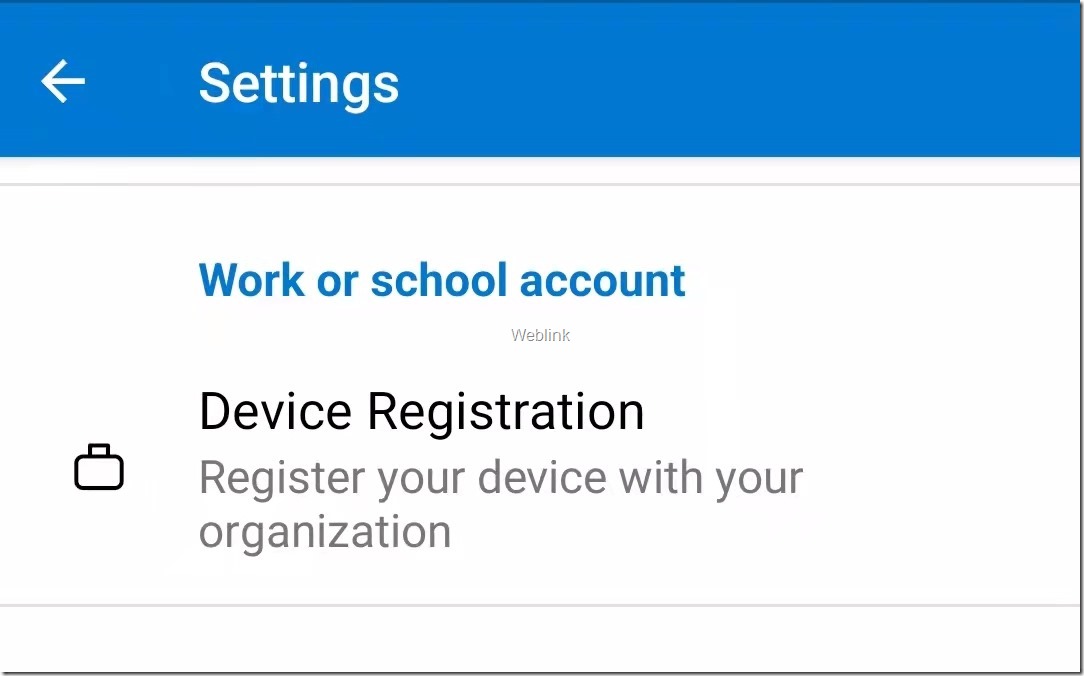

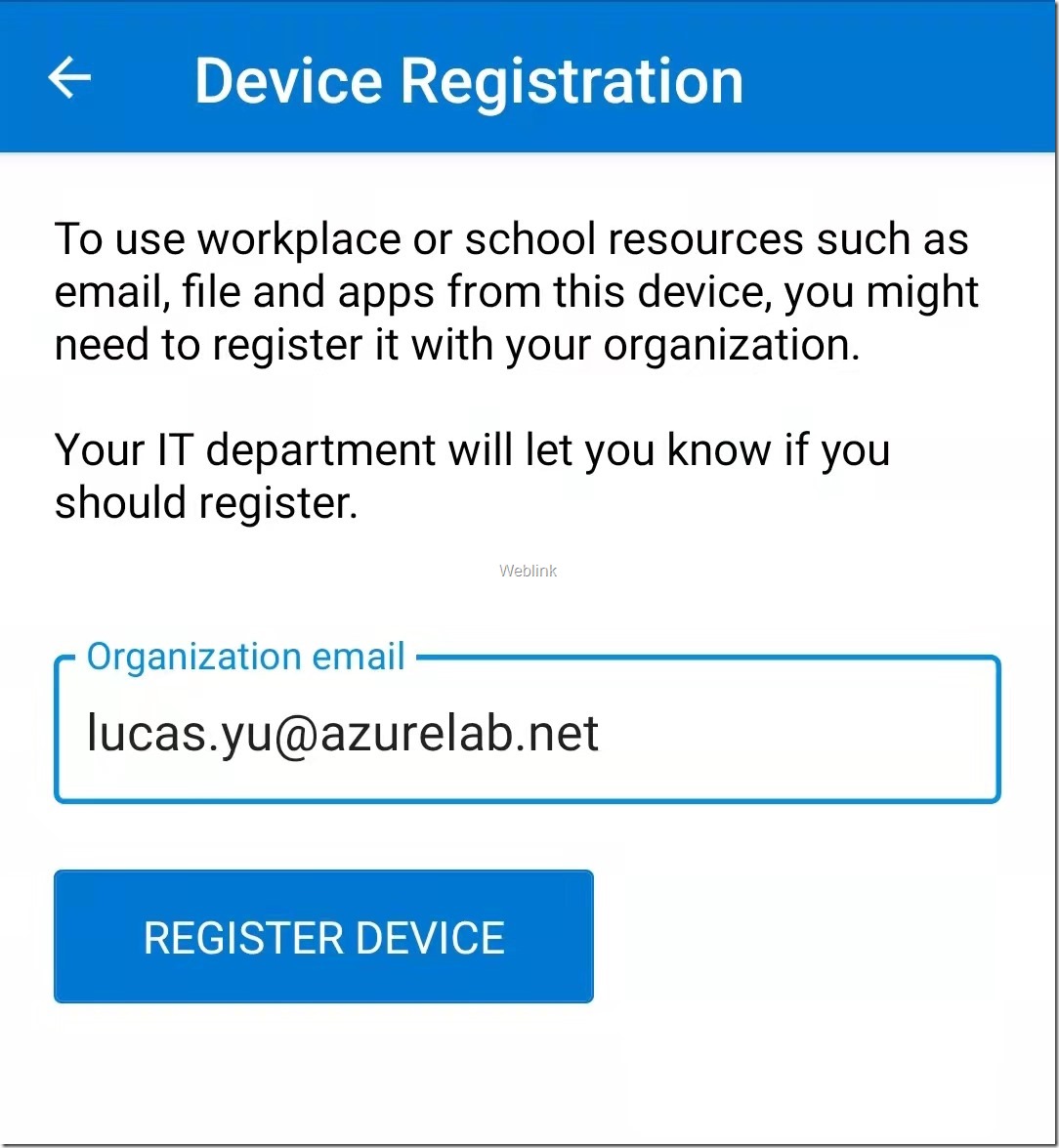

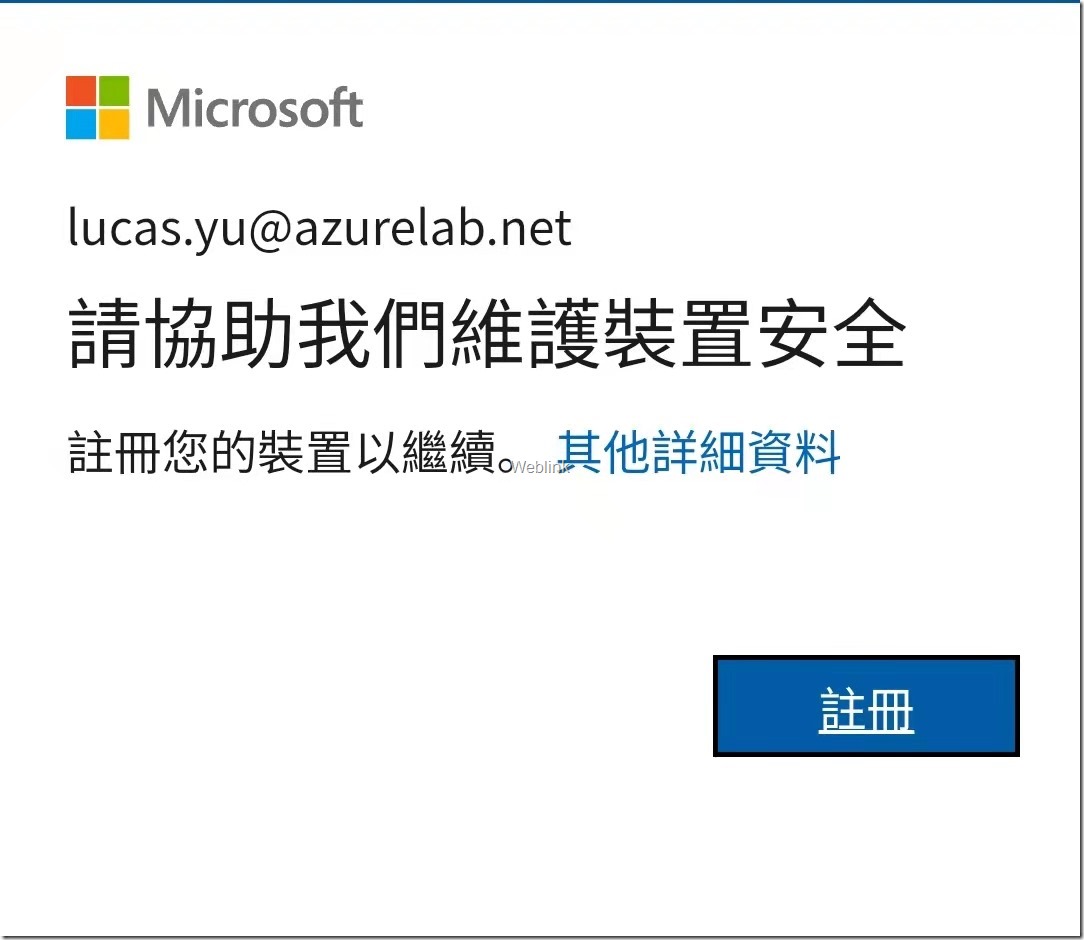

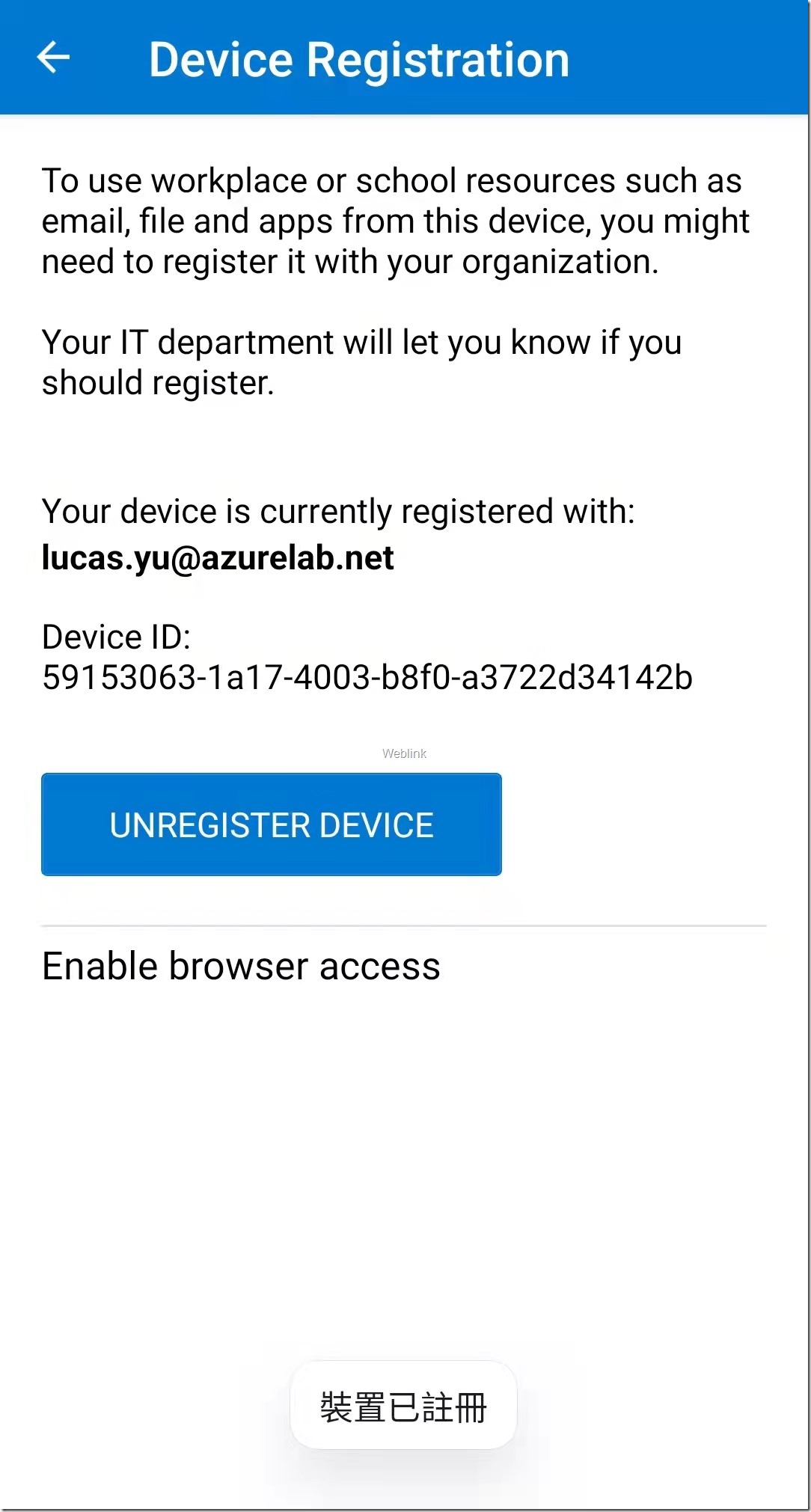

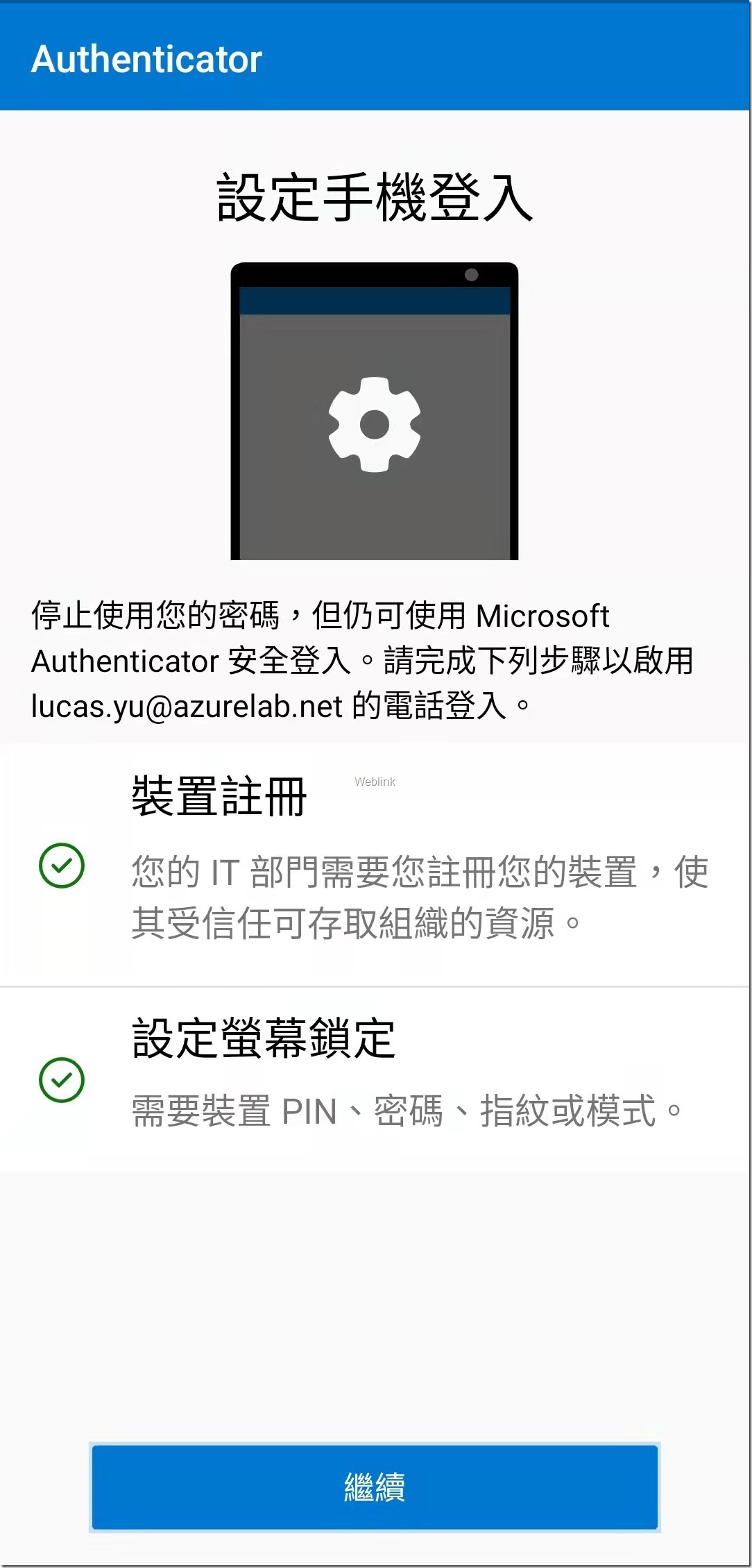

記下來在手機APP上的設定當中註冊裝置

在APP中點擊「設定手機登入」

此時APP需要登入當前帳號,目前的MFA驗證是需要輸入數字的,並不像以前是彈出點擊驗證的,所以記住當前要輸入的數字,按2次返回案件到輸入MFA的位置,輸入MFA的驗證數字並同意登入,然後再重新點擊「設定手機登入」

確認「裝置註冊」及「設定螢幕鎖定」都有通過後點擊「繼續」

新增完成

此時查看下面黃色區域,就已經是「已啟用無密碼登入」了。

小叮嚀

1.如果需要優先使用無密碼登入,可以在設定原則的位置上,將驗證模式從「任一」修改為「無密碼」。

2.原則當中也可設定針對無密碼驗證時提示訪問的應用程式名稱及所在的位置地圖,預設未開啟。

近期留言