Office 365 安全性預設值

Azure Active Directory (Azure AD)中的安全性預設值可讓您更輕鬆地保護組織的安全並協助保護。 安全性預設值包含常見攻擊的預先設定安全性設定。

統一的多重要素驗證註冊

您租使用者中的所有使用者都必須以 Azure 多因素驗證服務的形式註冊多重要素驗證(MFA)。 使用者有14天的時間,可以使用 Microsoft Authenticator 應用程式註冊多重要素驗證。 經過14天之後,使用者將無法登入,直到多重要素驗證註冊完成為止。

我們瞭解某些使用者可能不在辦公室,也不會在啟用安全性預設值之後的14天內登入。 為確保每個使用者有充足的時間來註冊多重要素驗證,每個使用者的14天期間都是唯一的。 在您啟用安全性預設值之後,使用者的14天期間會開始第一次成功互動式登入。

封鎖舊版驗證

為了讓您的使用者能夠輕鬆存取雲端應用程式,Azure AD 支援各種驗證通訊協定,包括舊版驗證。 舊版驗證是指由下列各項所提出的驗證要求:

- 不使用新式驗證的舊版 Office 用戶端(例如,Office 2010 用戶端)。

- 任何使用舊版郵件通訊協定(如 IMAP、SMTP 或 POP3)的用戶端。

現今,大部分的登入嘗試都會來自舊版驗證。 舊版驗證不支援多重要素驗證。 即使您已在目錄上啟用多重要素驗證原則,攻擊者仍可使用較舊的通訊協定進行驗證,並略過多重要素驗證。

在您的租使用者中啟用安全性預設值之後,較舊的通訊協定所發出的所有驗證要求將會遭到封鎖。 安全性預設值不會封鎖 Exchange ActiveSync。

保護特殊許可權動作

組織會使用透過 Azure Resource Manager API 管理的各種 Azure 服務,包括:

- Azure Portal

- Azure PowerShell

- Azure CLI

使用 Azure Resource Manager 來管理您的服務是具有高許可權的動作。 Azure Resource Manager 可以改變整個租使用者的設定,例如服務設定和訂用帳戶計費。 單一要素驗證容易遭受各種攻擊,例如網路釣魚和密碼噴灑。

請務必確認要存取 Azure Resource Manager 和更新設定的使用者身分識別。 您可以在允許存取之前,先要求額外的驗證來驗證其身分識別。

在您的租使用者中啟用安全性預設值之後,任何存取 Azure 入口網站、Azure PowerShell 或 Azure CLI 的使用者都必須完成額外的驗證。 此原則適用于所有存取 Azure Resource Manager 的使用者,無論他們是系統管理員或使用者。

如果使用者未註冊多重要素驗證,使用者將需要使用 Microsoft Authenticator 應用程式進行註冊,才能繼續進行。 將不會提供14天的多重要素驗證註冊期間。

部署考量

下列其他考慮與部署您租使用者的安全性預設值有關。

較舊的通訊協定

郵件用戶端會使用較舊的驗證通訊協定(例如 IMAP、SMTP 和 POP3)來提出驗證要求。 這些通訊協定不支援多重要素驗證。 Microsoft 所看到的大部分帳戶危害,都是針對嘗試略過多重要素驗證的舊版通訊協定進行攻擊。

為了確保登入系統管理帳戶時需要多重要素驗證,而且攻擊者無法略過它,安全性預設會封鎖從較舊的通訊協定對系統管理員帳戶發出的所有驗證要求。

警告

啟用此設定之前,請確定您的系統管理員未使用舊版驗證通訊協定。 如需詳細資訊,請參閱如何從舊版驗證移開。

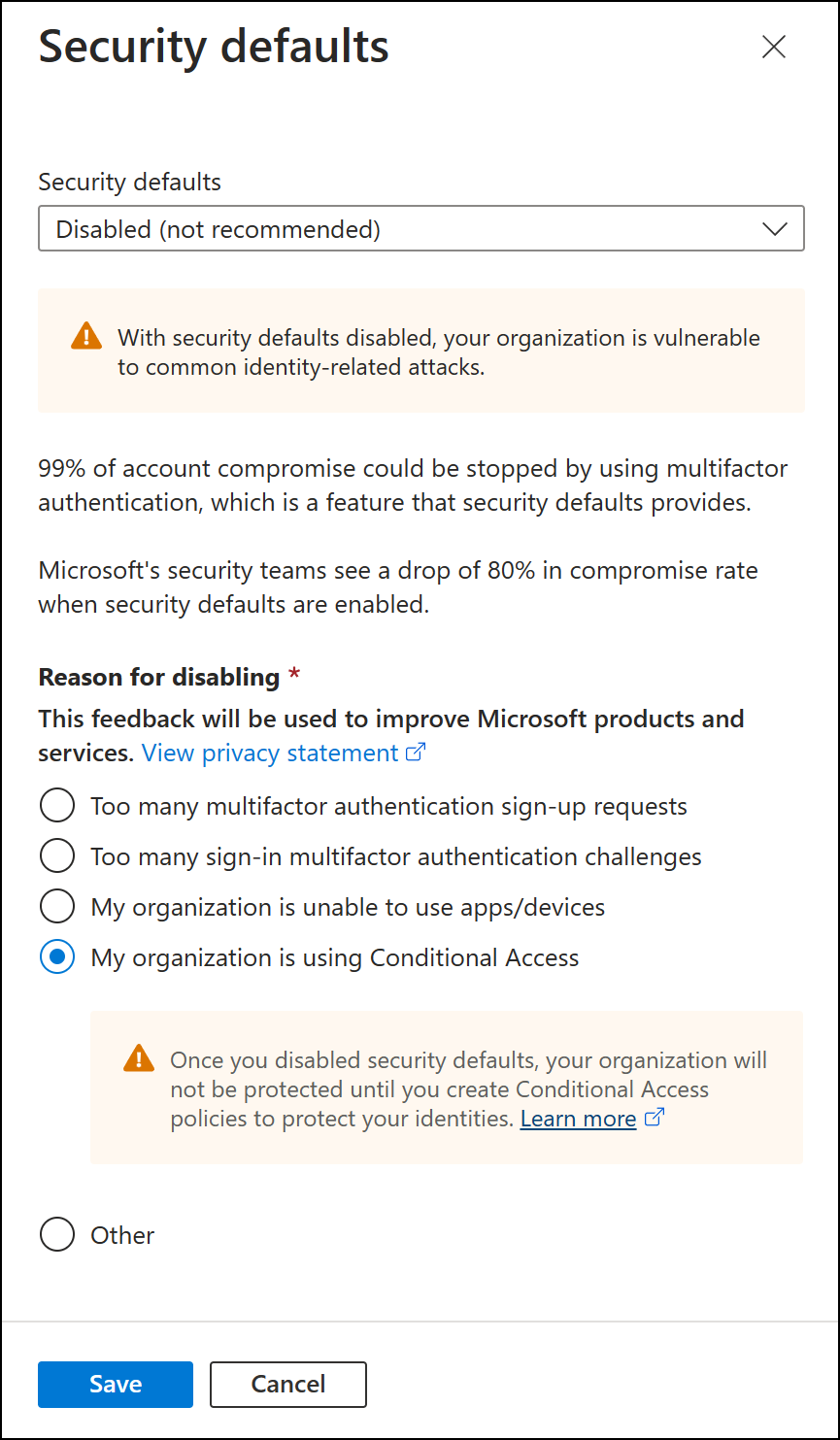

條件式存取

您可以使用條件式存取來設定原則,以提供安全性預設值所啟用的相同行為。 如果您使用條件式存取,並在您的環境中啟用條件式存取原則,則不會提供安全性預設值。 如果您的授權提供條件式存取,但未在您的環境中啟用任何條件式存取原則,您就可以使用安全性預設值,直到您啟用條件式存取原則為止。

以下是如何使用條件式存取來設定對等原則的逐步指南:

- 系統管理員需要 MFA

- Azure 管理需要 MFA

- 封鎖舊版驗證

- 所有使用者都需要 MFA

- 需要 AZURE MFA 註冊-需要 Azure AD Identity Protection

近期留言