以下我們以XGS-4528F為例,來介紹Layer3 Switch的基本VLAN設定作業.

本例中我們將新增一組VLAN:VLAN ID 2,並指定埠1、2、3三個port為VLAN2.

有2個步驟要作:

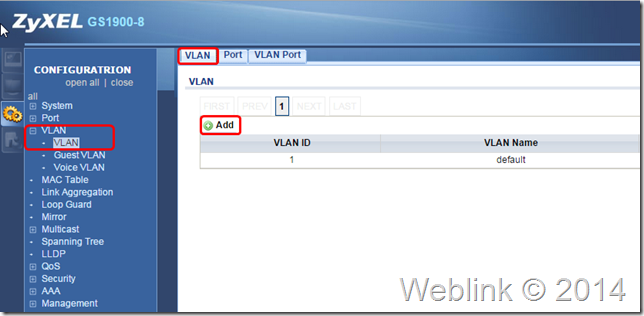

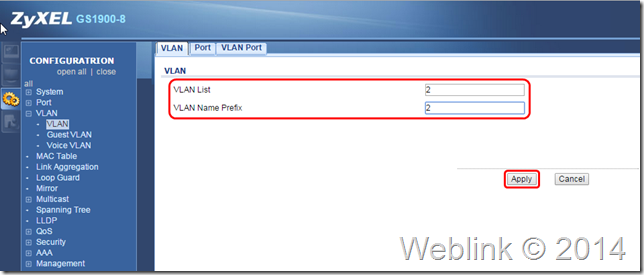

步驟一:新增VLAN.

將電腦接在第24埠(埠1、2、3外的任一埠都可),以預設管理IP 192.168.1.1來連入Switch.

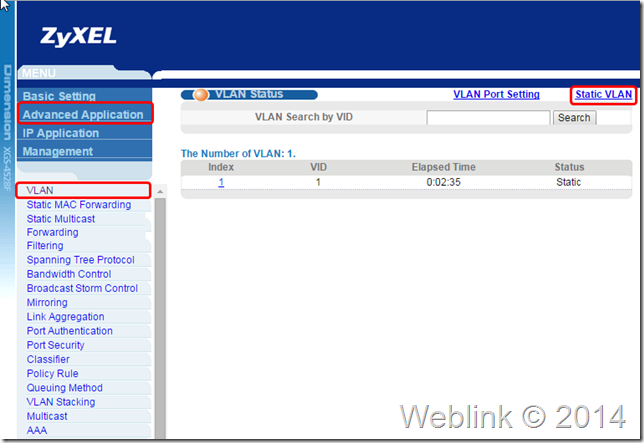

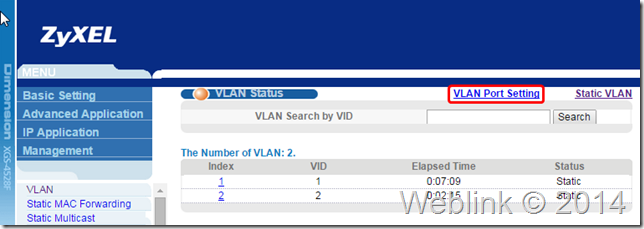

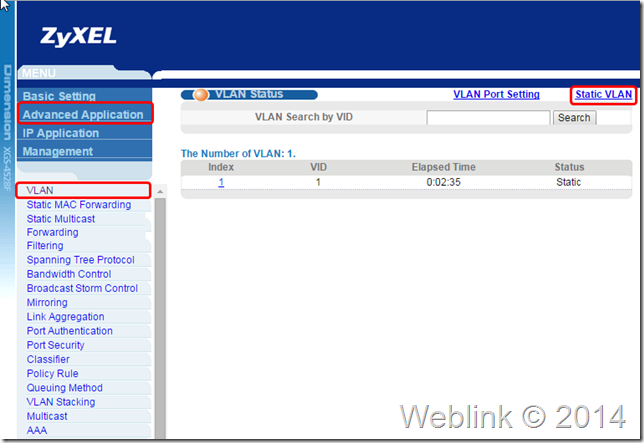

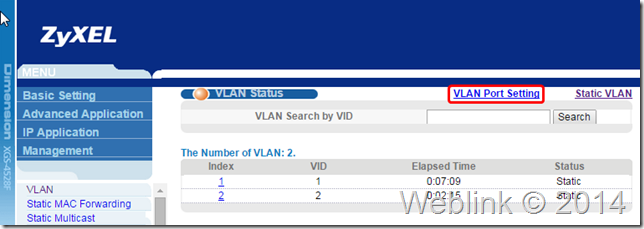

登入Web管理頁面後,在左方選單點選 Advanced Application,再於左下方的子選單點VLAN,會見到VLAN Status畫面,點按右上方的Static VLAN,參考下圖.

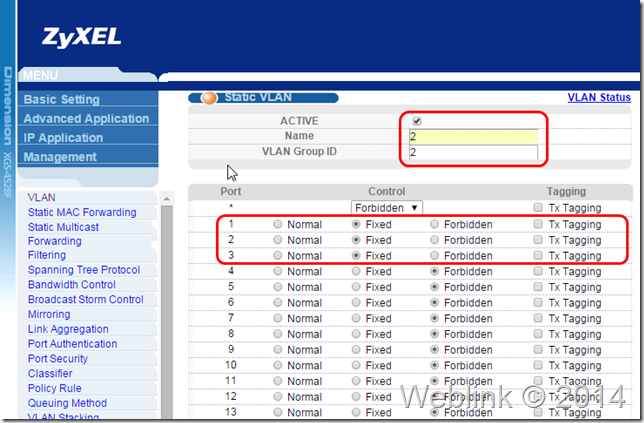

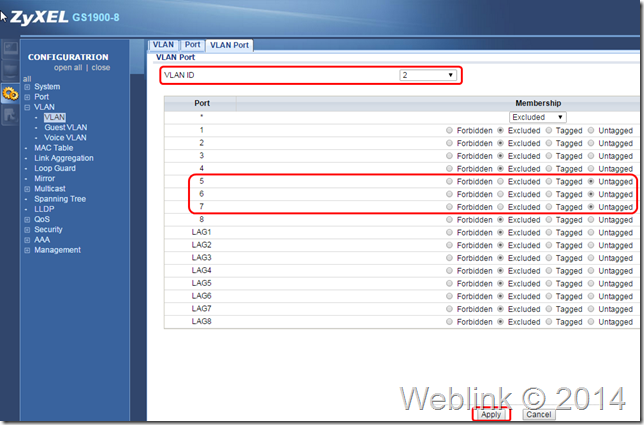

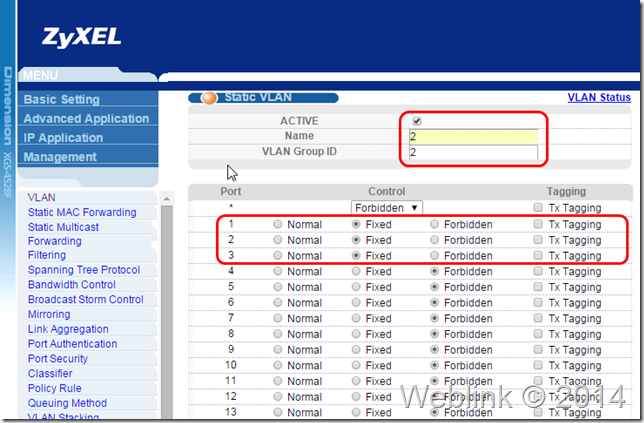

勾選ACTIVE,Name欄位為方便識別名稱,重點是VLAN Group ID,就是VLAN ID,這裡我們設定為2;利用Control下拉選單先將所有埠都設為Forbidden及取消Tx Tagging,再將所要的1、2、3埠點選成Fixed即可,參見下圖.

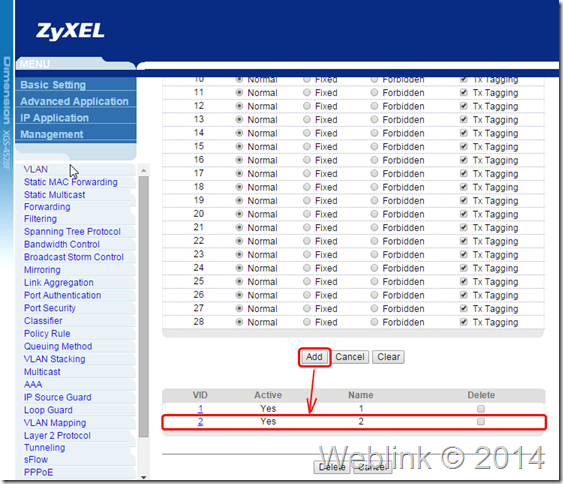

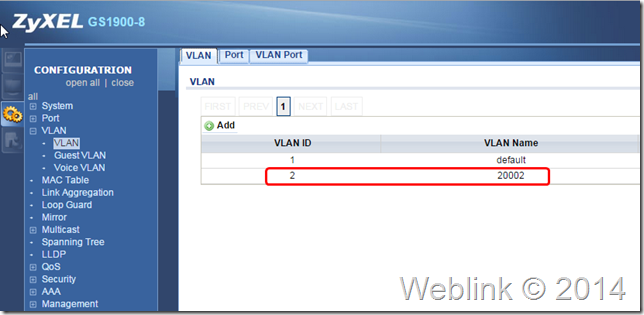

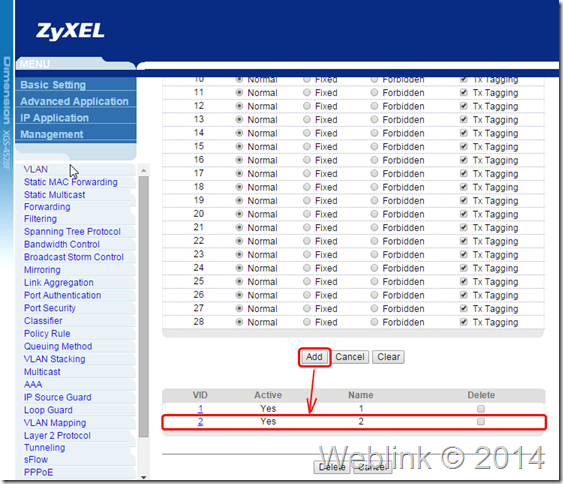

記得將畫面捲動到底下按下Add,新增VLAN才會生效;會直接在畫面下方見到VID 2的VLAN已產生,請見下圖.

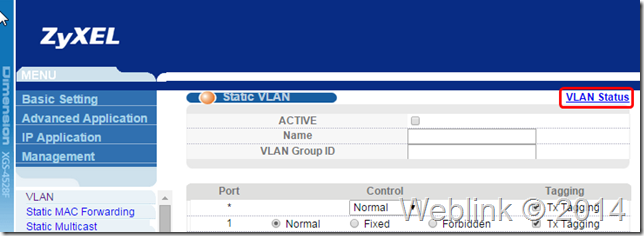

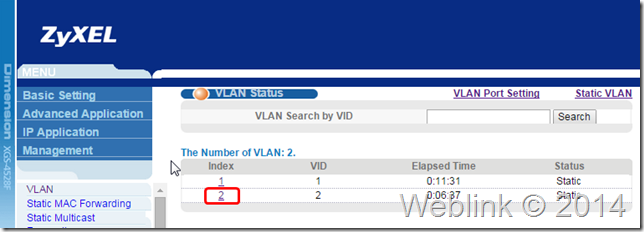

按選畫面右上方的VLAN Status.

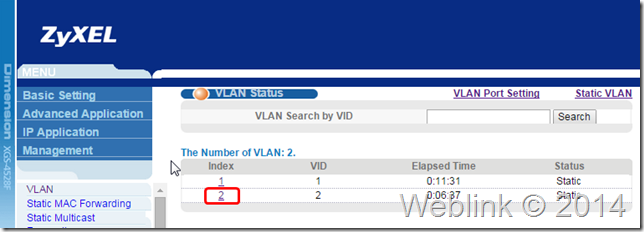

回到VLAN狀態頁面,跟圖一比較,可以看到多了一組VLAN,共2組VLAN.

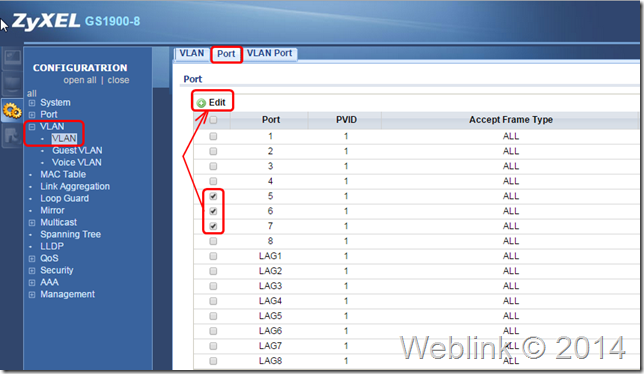

步驟二:設定PVID.

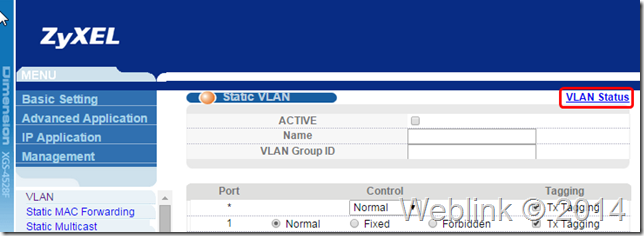

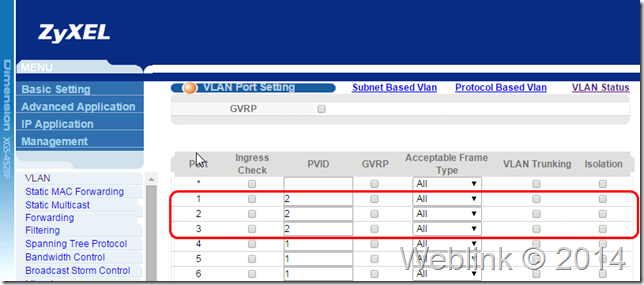

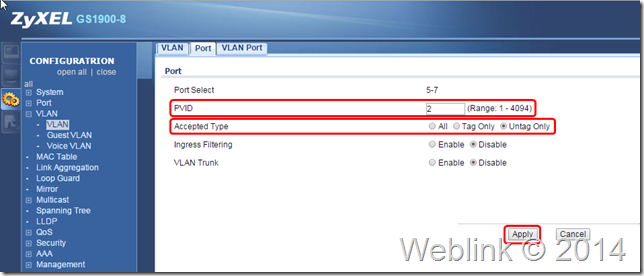

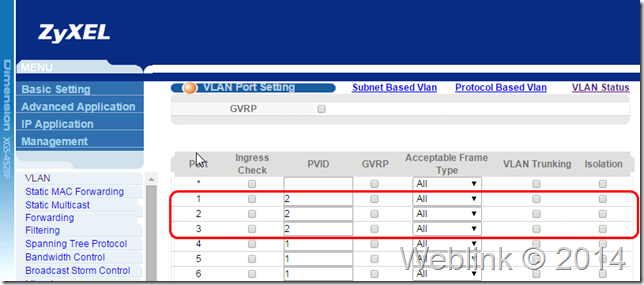

按選畫面上方的VLAN Port Setting,參見下圖.

設定埠1、2、3三個port的PVID為2,如下圖.

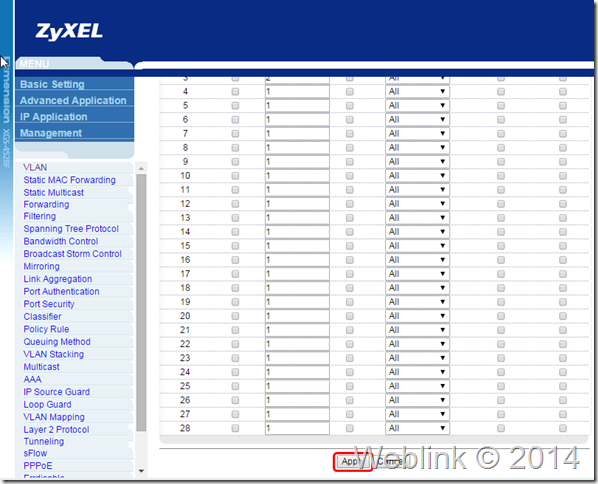

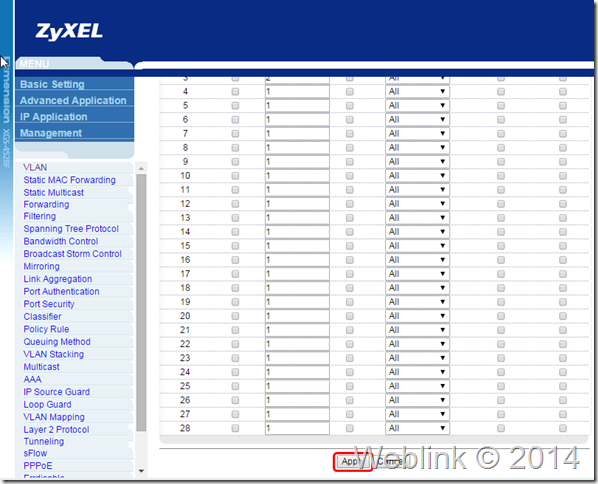

將畫面捲動到最底,按下Apply.

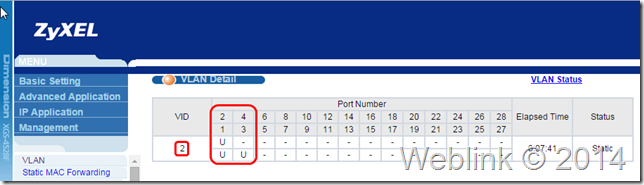

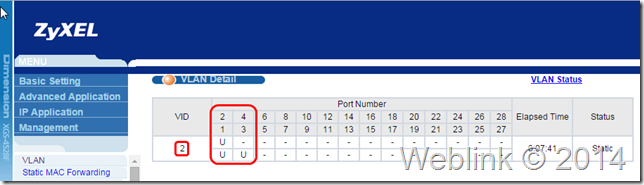

VLAN設定完成.若要查看設定結果,在VLAN Status頁面點按Index 2的VLAN連結.

可以見到埠1、2、3三個port在VID2的VLAN裡,模式為U (Untagged).

接著我們來設定Layer3 Switch的VLAN Interface IP,讓VLAN2的設備可以繞通到VLAN1並可正常上網.

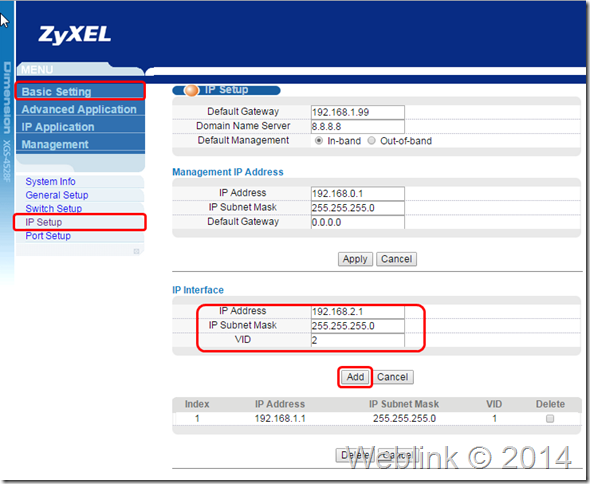

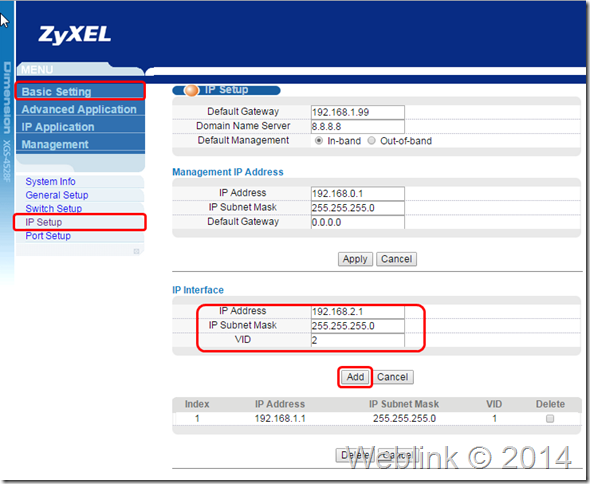

在左方選單點選 Basic Setting,再於左下方的子選單點選IP Setup,會見到IP設定畫面.在IP Interface裡,設定IP Address為192.168.2.1,IP Subnet Mask為255.255.255.0,VID為2,按下Add,參考下圖.

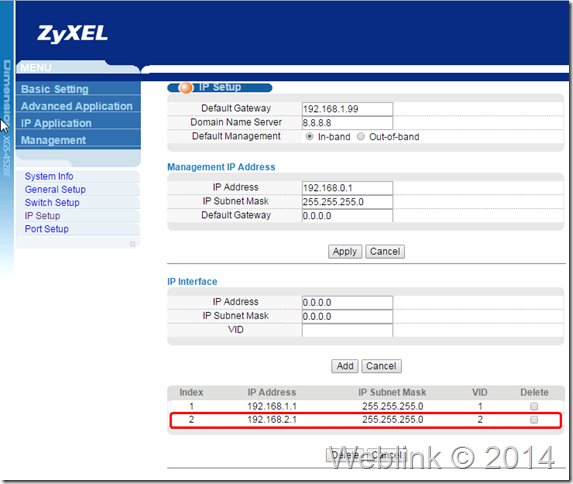

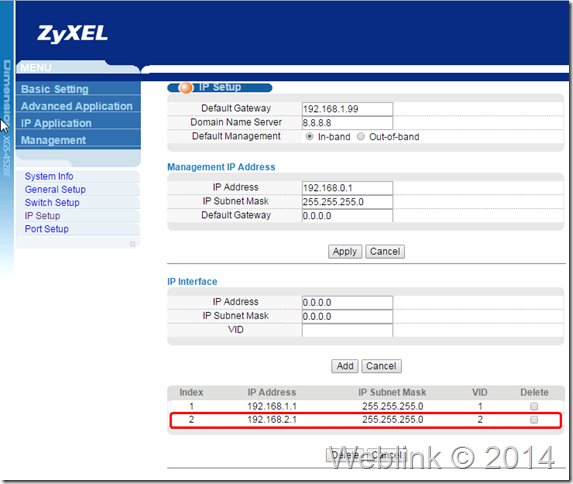

可以見到VLAN2的Interface IP已新增完成;同時請您留意,原有的VLAN1的Interface IP就是我們連入管理的IP,在畫面上可以見到我們先前已設好Default Gateway為192.168.1.99(並已連線到防火牆已可上Internet),也已設好DNS,如下圖.

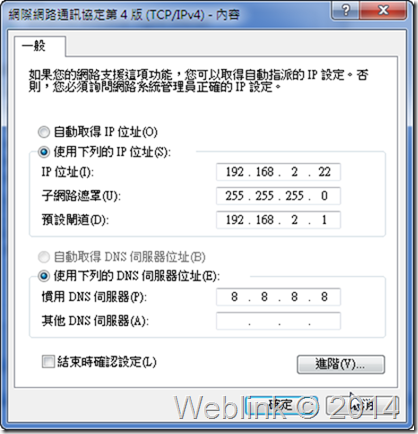

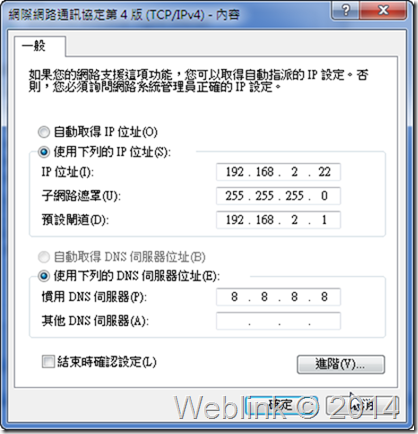

接著我們來測試連線;將電腦的網路線改接到第1埠,設定固定IP為VLAN2的IP,如192.168.2.22;設好子網路遮罩與閘道同VLAN2的Interface IP.以及DNS.

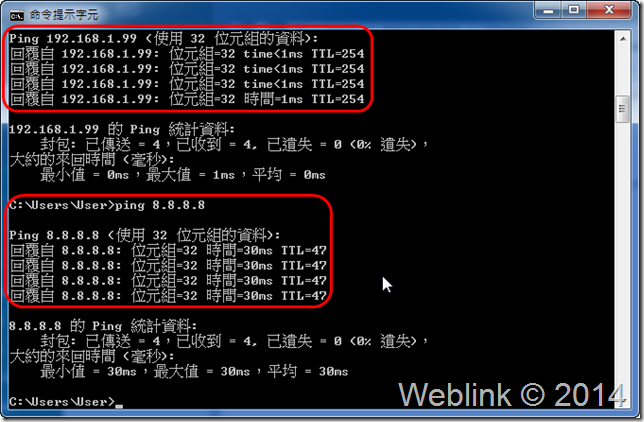

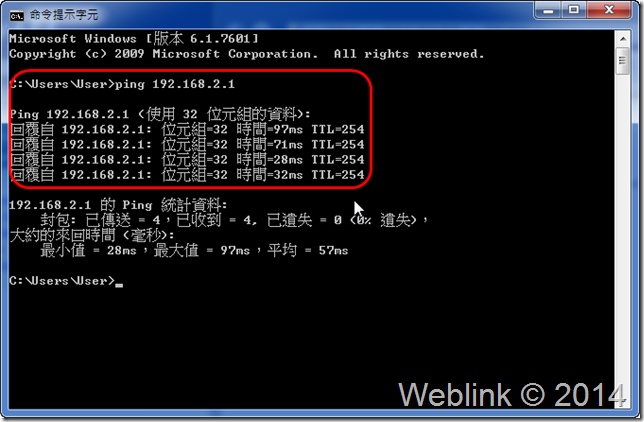

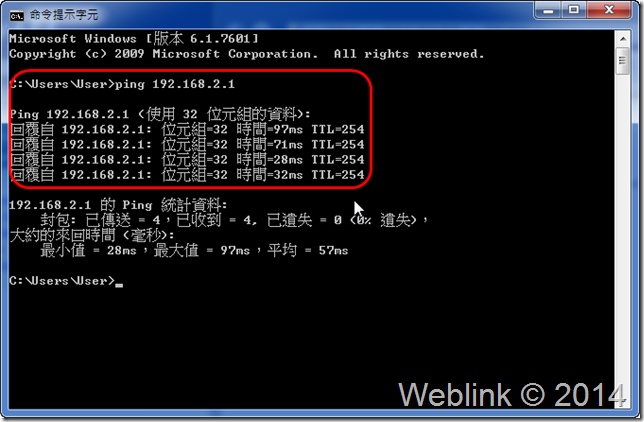

開啟命令提示字元,可以Ping到預設閘道192.168.2.1.

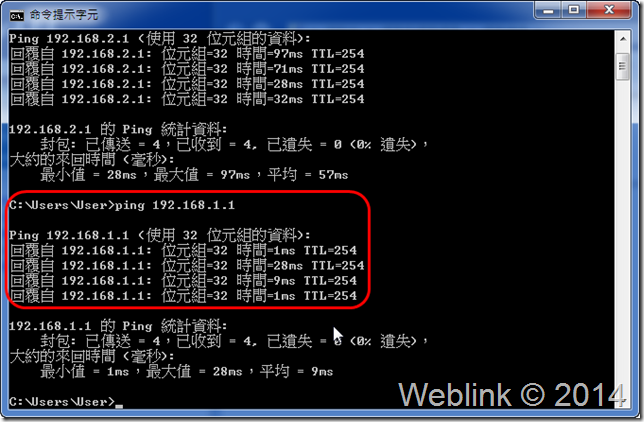

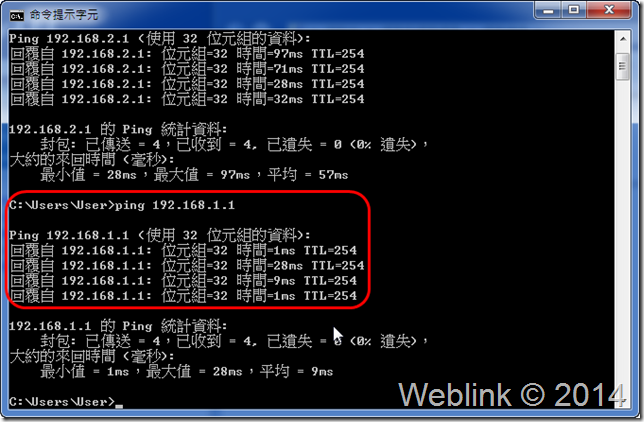

也可以Ping到VLAN1的Gateway 192.168.1.1.

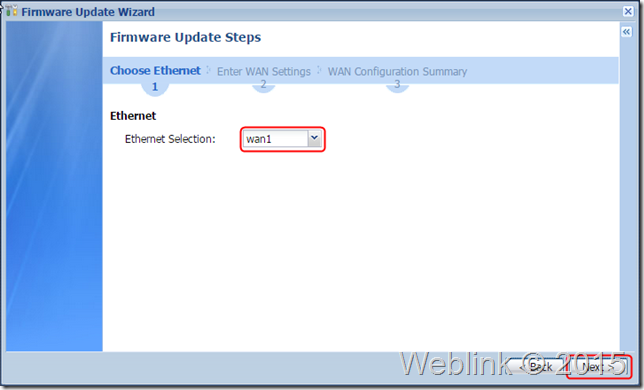

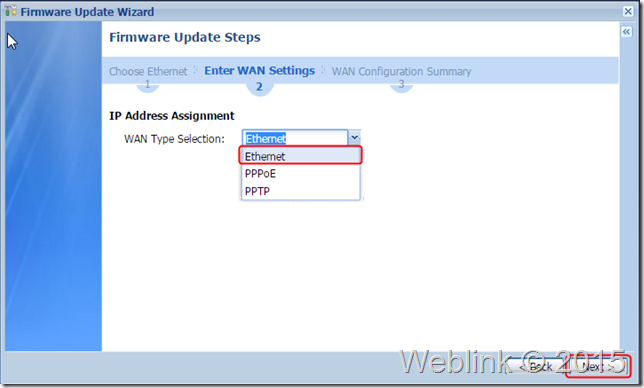

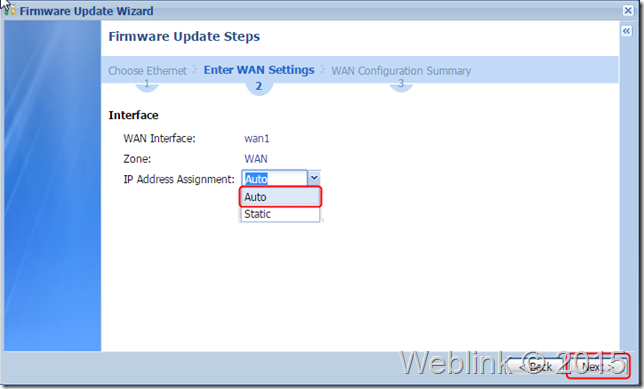

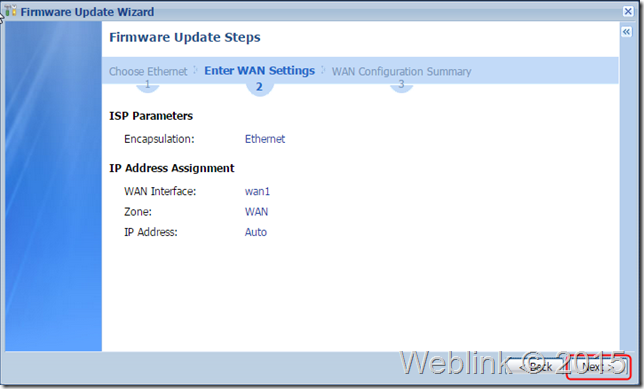

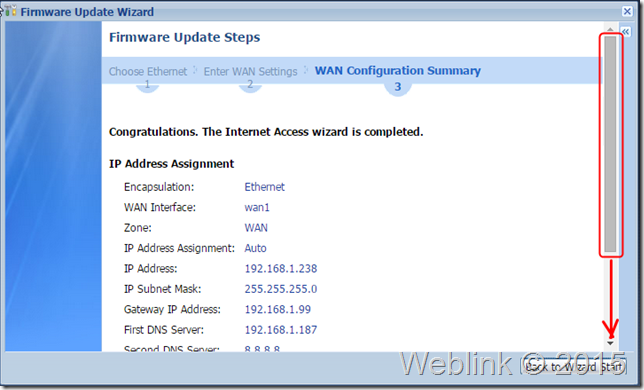

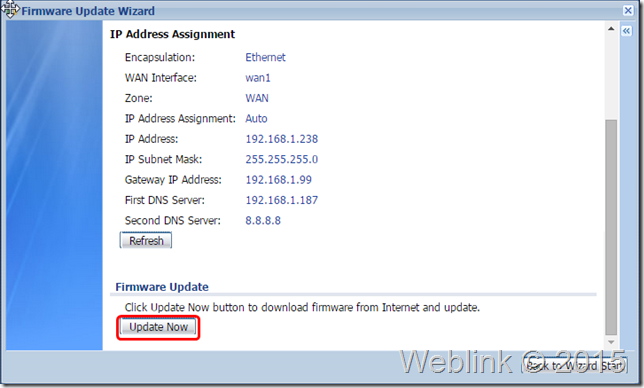

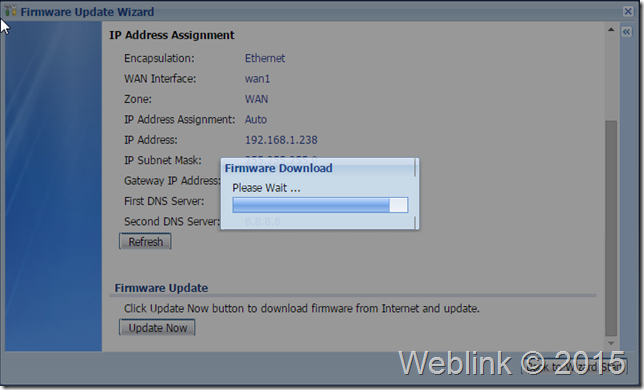

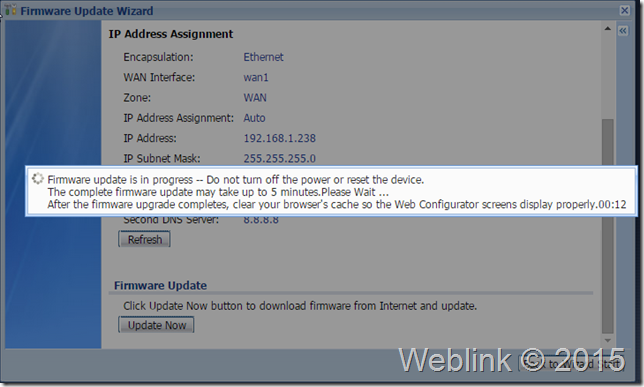

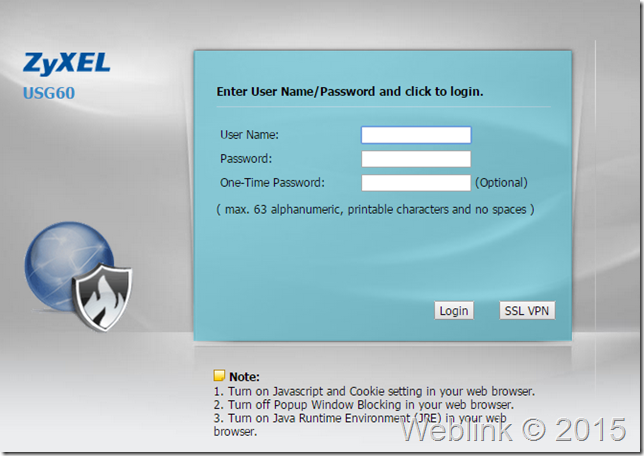

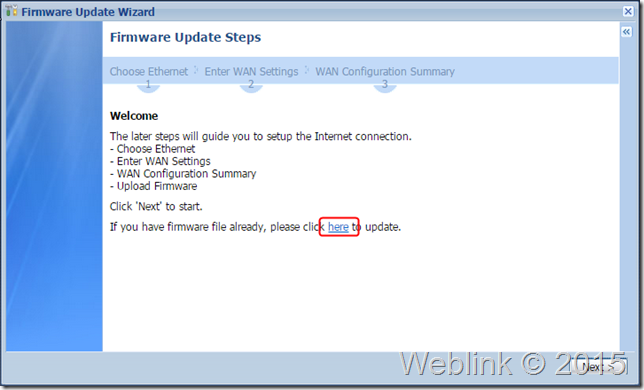

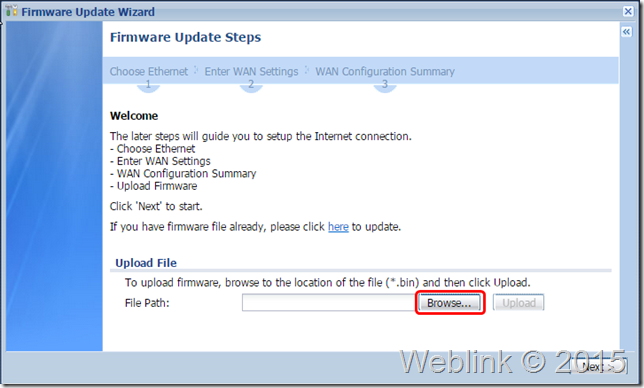

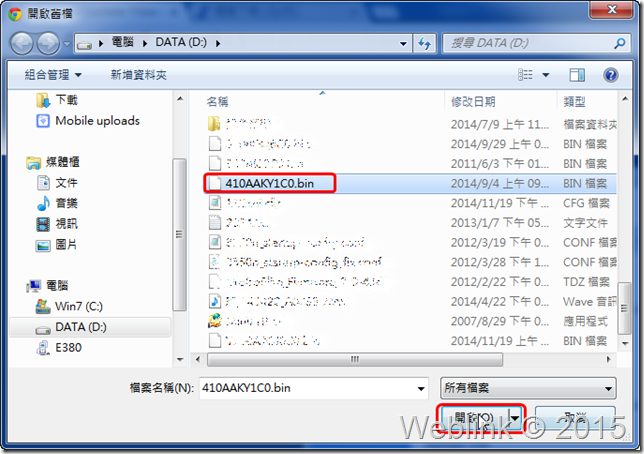

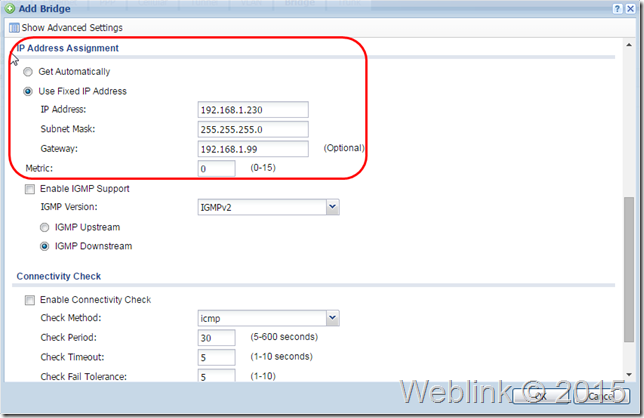

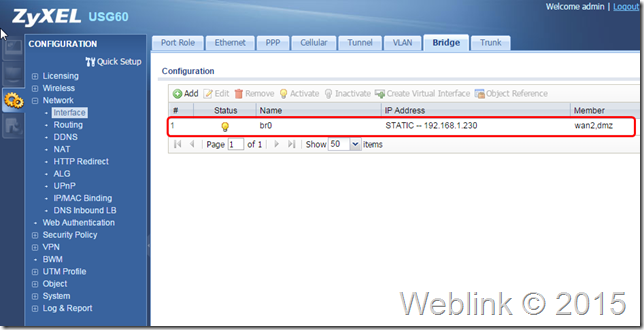

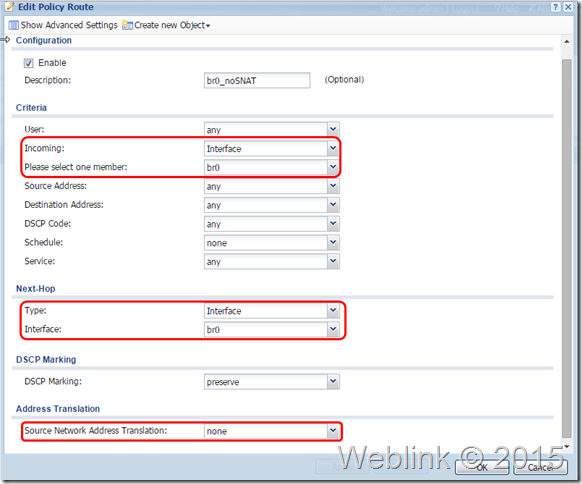

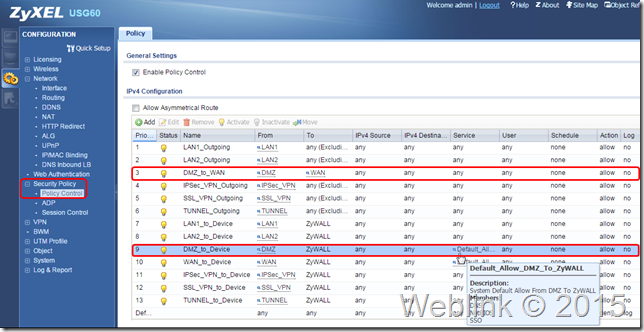

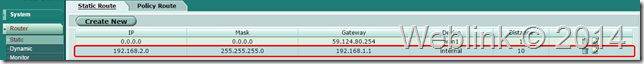

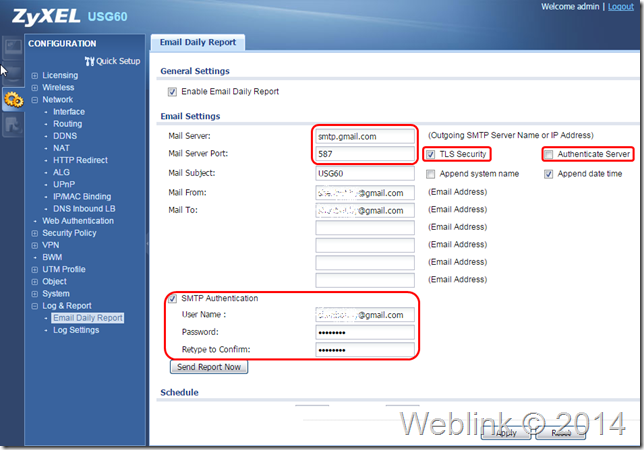

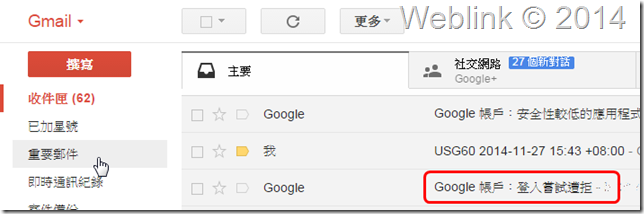

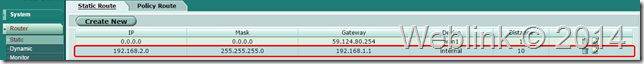

接著要在防火牆上設定Static Route,讓VLAN2的封包回來時送回到VLAN1的Interface IP,這樣送到防火牆以及外網的封包才能順利回到Switch並繞送到VLAN2的設備,參考如下圖的設定.

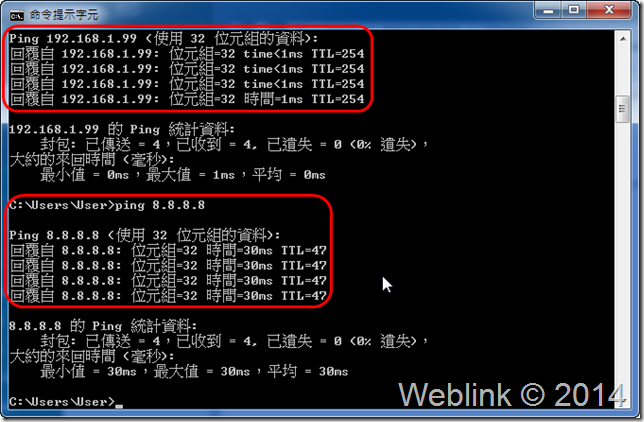

設定完成後,已可順利Ping到防火牆與外網IP.